Аналитики обнаружили новую вредоносную кампанию, нацеленную на клиентов Deutsche Bank. Злоумышленники используют фишинговые сайты, чтобы заставить пользователей установить троянское приложение для Android, которое крадет данные банковских карт через технологию NFC. Этот класс вредоносного ПО получил название NFCShare за его основную функцию - удаленную передачу (эксфильтрацию) данных карты.

Описание

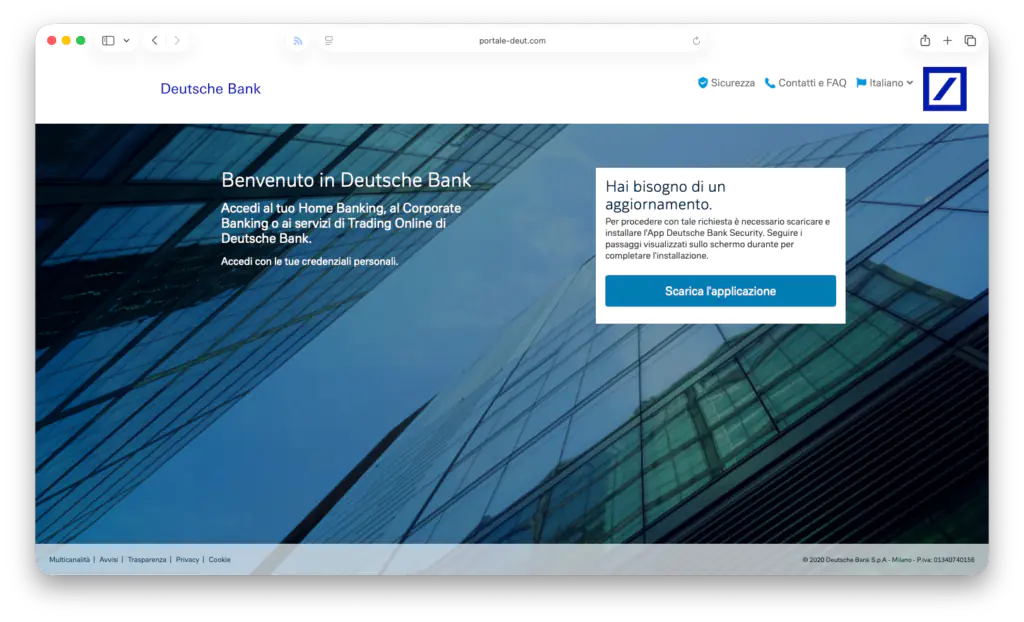

Кампания начинается с профессионально выполненного фишингового сайта, имитирующего итальянское отделение Deutsche Bank. Жертве предлагают ввести номер мобильного телефона для "подтверждения личности". Затем пользователя перенаправляют на страницу с инструкциями по "обновлению" банковского приложения. Файл для установки - APK-файл с названием "deutsche.apk" - не имеет ничего общего с официальным приложением банка.

После установки приложение маскируется под легитимный сервис "Support Nexi". Далее оно запускает изощренную схему мошенничества. Программа проводит пользователя через поддельный процесс "верификации карты", который состоит из трех шагов. Сначала приложение просит поднести банковскую карту к смартфону для считывания. Затем оно требует удерживать карту рядом с устройством во время "аутентификации". На заключительном этапе интерфейс запрашивает ввод PIN-кода карты. Эта последовательность полностью имитирует легитимные операции с бесконтактными платежами, что снижает бдительность жертвы.

Технический анализ показал, что под видом безобидного интерфейса, реализованного через WebView, работает сложный вредоносный механизм. Ядро троянца использует стандартный Android API "android.nfc.tech.IsoDep" для взаимодействия с банковскими картами по протоколу ISO 14443-4 (ISO-DEP). Приложение считывает и структурирует критически важные данные, включая номер карты, её тип, название и срок действия. Вся эта информация упаковывается в специальный объект "CardInfoitmanteis".

Собранные данные сериализуются в строку формата "номер & тип & название & ММ/гг" и незамедлительно отправляются злоумышленникам. Для эксфильтрации используется WebSocket-соединение с удаленным сервером. Адрес командного сервера (C2) - "ws://38[.]47[.]213[.]197:7068/" - тщательно обфусцирован в коде приложения. Строки в APK-файле зашифрованы с помощью XOR-кодирования с использованием статического ключа "itnewpag". Этот метод обфускации известен как NPStringFog.

Присвоение семейству названия NFCShare основано на внутренних артефактах кода. В путях пакетов, ресурсах и внутренних перечислениях постоянно встречается пространство имен "nfc.share". Например, в коде присутствуют каналы "CARD_INFO_CHANNEL" и "SEND_CHANNEL", что прямо указывает на основную функцию - "поделиться" (отправить) данными NFC-карты. Такое внутреннее именование стабильно и точнее отражает суть угрозы, чем внешняя маскировка под "Support Nexi".

Аналитики отмечают возможную связь с китайскими операторами или инструментарием. Во-первых, в коде приложения обнаружен китайский текст, например, иероглифы, означающие "отправитель". Во-вторых, паттерны обфускации строк и именования соответствуют инструментам, характерным для китайских разработчиков вредоносного ПО для Android. Контекстный анализ также выявил перекрестные связи. IP-адрес командного сервера ранее ассоциировался с активностью другого семейства - SuperCardX - в ноябре 2025 года. Кроме того, общая схема работы напоминает троянец RelayNFC, который аналитики компании Cyble ранее обнаружили в кампаниях против пользователей в Бразилии.

Эксперты подчеркивают высокий уровень опасности NFCShare. Получив данные карты и её PIN-код, злоумышленники получают возможность совершать мошеннические транзакции, в том числе с использованием технологии NFC-релея. Пользователям настоятельно рекомендуется скачивать приложения только из официальных магазинов, игнорировать ссылки на установку APK-файлов из писем или сообщений и критически относиться к любым запросам на ввод PIN-кода карты вне банкомата или терминала. Финансовые организации, в свою очередь, должны усиливать информирование клиентов о подобных схемах социальной инженерии.

Индикаторы компрометации

WebSocket

- ws://38.47.213.197:7068/

SHA256

afbe6751d339fbc5b7bddd29429a11740e82fef935a61acaf2fe5487444dbed4

Package / App

- com.modol.nap

App label

- Support Nexi