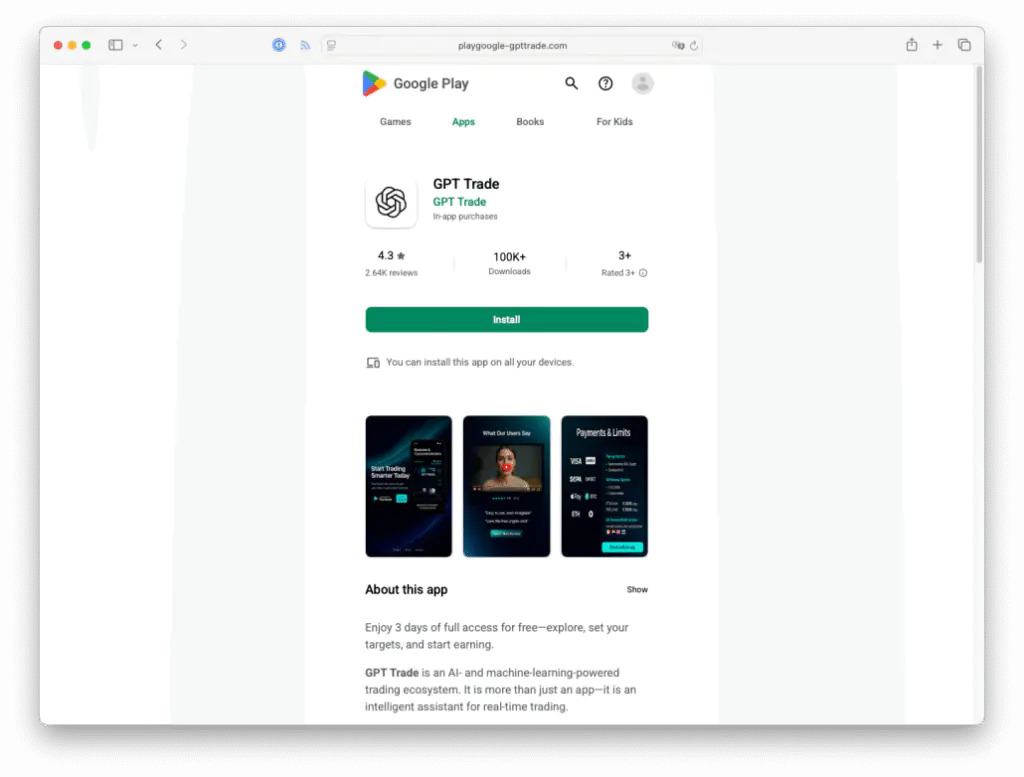

Специалисты лаборатории D3Lab обнаружили новую сложную атаку на пользователей Android, в ходе которой злоумышленники создали фиктивный магазин приложений, имитирующий официальный Google Play. На этом сайте распространяется вредоносное приложение "GPT Trade", замаскированное под торгового ассистента с искусственным интеллектом и использующее брендинг ChatGPT.

Описание

Анализ показал, что GPT Trade представляет собой не легитимное приложение, а современный дроппер - программу-загрузчик, предназначенную для генерации и установки дополнительных вредоносных модулей. В частности, экспертное исследование выявило два основных вредоносных компонента: шпионское ПО BTMob и майнер UASecurity Miner, ориентированный на обеспечение постоянного присутствия в системе.

Механизм атаки демонстрирует современный модульный подход, когда злоумышленники используют платформы упаковки как услугу, Telegram-ботов и методы имитации для эффективного распространения вредоносного программного обеспечения. После установки приложение GPT Trade отображает поддельный экран с капчей, который для пользователя выглядит как стандартная проверка. Однако в фоновом режиме приложение сразу начинает свою настоящую деятельность.

На этом этапе дроппер создает несколько директорий в своем приватном хранилище, распаковывает или расшифровывает встроенные компоненты, генерирует новые APK-файлы и подготавливает два различных вредоносных пакета. Два XML-файла настроек - SplitApkInstallerminer.xml и SplitApkInstalleruser.xml - содержат пути к динамически созданным нагрузкам, подтверждая, что GPT Trade действует как многоэтапный загрузчик, а не как автономное приложение.

После завершения капчи приложение запускает несколько процессов dex2oat32 для финализации сгенерированных APK-файлов и автоматически устанавливает оба вредоносных пакета: mooz.balkcigol.rotinom (шпионское ПО BTMob) и com.xenlyqw.jkkcyubcust (майнер UASecurity). Затем оно открывает в системном браузере сайт chatgpt.com - это социально-инженерный прием, призванный укрепить доверие пользователя и замаскировать компрометацию устройства.

Майнер UASecurity Miner демонстрирует характеристики компонента, предназначенного для постоянного контроля и сбора телеметрии. Его манифест показывает службы, разработанные для непрерывного сохранения присутствия, включая фоновые службы, получатели загрузки, службы обмена сообщениями Firebase и модули поддержания активности. Компонент взаимодействует с IP-адресом 147.93.153[.]119 через несколько портов и с доменом aptabase.fud2026[.]xyz, который указывает на тот же IP-адрес, что свидетельствует о выделенном сервере командования и управления.

Шпионское ПО BTMob представляет собой хорошо известное и высокоинвазивное семейство шпионских программ для Android. Образец связывается с серверами по адресам 95.164.53[.]100. Манифест включает чрезвычайно широкий набор разрешений: чтение и отправка SMS, доступ к списку контактов, запись экрана и проекция медиа, привязка службы специальных возможностей, доступ к камере и микрофону, наложение окон, точное планирование будильников, установка и удаление приложений, чтение и запись файловой системы, данные о местоположении.

Этот обширный набор разрешений позволяет осуществлять полный захват контроля над устройством: кражу учетных данных, атаки с наложением окон, кейлоггинг, перехват звонков или экрана и постоянное наблюдение. Перед установкой вторичного вредоносного ПО дроппер GPT Trade связывается с доменом timeserver.uasecurity.org, который является частью сервиса UASecurity Tools.

Данный сервис активен с августа 2025 года и предлагает "защиту" Android APK через веб-сайт и Telegram-бота. Открытые источники подтвердили существование веб-сайта, Telegram-бота @android_protect_bot, официального канала и YouTube-видео, продвигающего инструмент командования и управления для Android. Платформа UASecurity предоставляет услуги упаковки и обфускации APK.

Несмотря на то что сервис позиционируется как инструмент "защиты интеллектуальной собственности", его упаковщик явно используется разработчиками вредоносного программного обеспечения. Поведение GPT Trade - создание директорий "original" и "processed", динамическая генерация установщиков и использование капчи в качестве триггера - сильно совпадает с установщиками, созданными этим упаковщиком.

Нет доказательств того, что UASecurity Tools напрямую распространяет вредоносное программное обеспечение. Однако неправомерное использование их сервиса в рамках этой кампании подчеркивает, как "инструменты разработчика" могут быть приспособлены для поддержки злонамеренных операций. Кампания GPT Trade демонстрирует зрелую и модульную цепочку атак на Android: социальная инженерия через поддельный интерфейс Google Play, дроппер, действующий как генератор APK, установка двух независимых семейств вредоносных программ, использование стороннего упаковщика APK для уклонения от обнаружения, несколько конечных точек командования и управления, связанных с различными функциональными возможностями.

Этот подход отражает растущую тенденцию в ландшафте угроз для Android: злоумышленники все больше полагаются на аутсорсинговую инфраструктуру, системы распространения на основе Telegram и инструменты упаковки как услугу для оптимизации и масштабирования своих операций. Эксперты рекомендуют устанавливать приложения исключительно из официальных и проверенных магазинов приложений и избегать APK-файлов, распространяемых через веб-сайты, ссылки или сторонние каналы, поскольку установка приложений из ненадежных источников представляет значительные риски безопасности.

Индикаторы компрометации

IPv4

- 147.93.153.119

- 95.164.53.100

IPv4 Port Combinations

- 207.90.195.25:2000

Domains

- aptabase.fud2026.xyz

- playgoogle-gpttrade.com

- timeserver.uasecurity.org

URLs

- http://95.164.53.100/private/yarsap_80541.php

- http://95.164.53.100:8080/

- https://playgoogle-gpttrade.com/GPT%20Trade.apk

MD5

- 25e3c200de4868d754a3b4f4f09ec2bf

- 4ccb99a365b4a42e8b565f8058d059bc

- 526e3f4426359b4b31f3d746acfb4d13

SHA256

- 0a542751724a432a8448324613e0ce10393e41739a1800cbb7d5a2c648fcdc35

- 7f005c10f80372311e9c038526d81d931672d15c644fef2a77eefd67c6235917

- 918f002a41f9551d48ece999ccba504fcf7596017d9566c07c5335fe0081effe