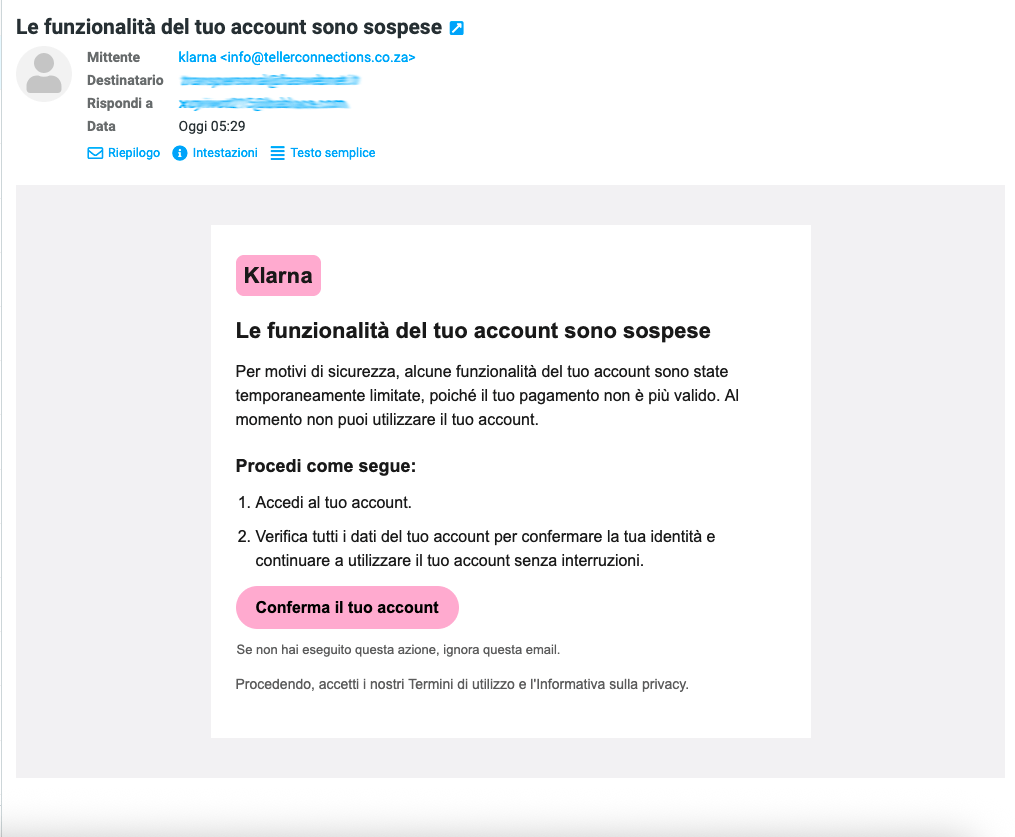

Команда противодействия мошенничеству D3Lab обнаружила первую целевую фишинговую кампанию на итальянском языке, направленную против клиентов финансового сервиса Klarna. Инцидент был зарегистрирован в пятницу, 21 ноября. Злоумышленники рассылают поддельные уведомления о блокировке учетной записи из-за недействительного платежа. Сообщение побуждает пользователей немедленно подтвердить личность через фиктивную страницу входа.

Описание

Атака нацелена на полный захват учетных записей Klarna. Мошенническая процедура выстроена в несколько этапов, тщательно имитирующих реальный процесс авторизации. Сначала жертве предлагают ввести контактные данные - номер телефона или адрес электронной почты. Затем запрашивается пароль. На заключительной стадии пользователь должен ввести одноразовый код подтверждения (OTP), который система Klarna направляет через SMS.

Особенностью данной кампании является перехват OTP-кодов в реальном времени. Эксперты предполагают, что злоумышленники оперативно используют полученные данные до их истечения. Это позволяет обойти двухфакторную аутентификацию и получить полный контроль над аккаунтом. Последствия включают не только финансовые потери, но и возможность дальнейших мошеннических действий от имени владельца учетной записи.

Фишинговые страницы точно воспроизводят графический интерфейс официального портала Klarna. Используются соответствующие цветовые схемы, компоновка элементов и текстовые ссылки. Первая страница запрашивает номер телефона или email, сопровождаясь ссылками на условия использования и политику конфиденциальности для повышения доверия.

После ввода контактных данных пользователь перенаправляется на экран проверки через SMS. Надпись сообщает, что код будет доставлен в течение двадцати секунд, что имитирует поведение настоящей системы безопасности Klarna. Одним из идентифицированных индикаторов компрометации стал домен kil3kal[.]info, используемый в адресной строке браузера.

Данная кампания представляет значительную угрозу из-за точного воспроизведения процесса аутентификации и возможности перехвата OTP. Специалисты D3Lab продолжают мониторинг бренда и готовы оперативно сообщать о новых вариантах атак. Пользователям рекомендуют проверять подлинность писем и не переходить по ссылкам из непроверенных источников.

Индикаторы компрометации

URLs

- https://interac.es/components/klis.php

- https://kil3kal.info/klaro

- https://kil3kal.info/klaro/index2.php

- https://www.sma2ll.pro/jdk.php