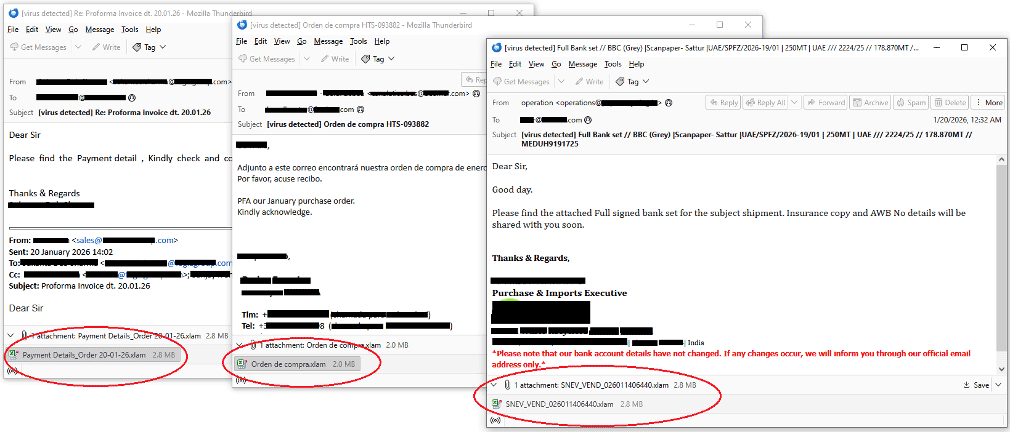

Исследователи из FortiGuard Labs обнаружили и проанализировали новую фишинговую кампанию, нацеленную на пользователей Windows. Её цель - доставка обновлённой версии многофункционального трояна удалённого доступа под названием XWorm. Этот вредоносный инструмент, впервые замеченный в 2022 году, остаётся активным и распространяется, в том числе через маркетплейсы в Telegram. Атака начинается с социальной инженерии: злоумышленники рассылают письма под видом деловой переписки. Тематика писем разнообразна: запросы на подтверждение платежей, проверку деталей заказов или подписанные банковские документы. Все письма содержат вложение - вредоносный файл формата Excel Add-In (.XLAM).

Описание

Получив вложение, жертва открывает его. В этот момент срабатывает эксплойт для уязвимости CVE-2018-0802 в устаревшем компоненте Microsoft Equation Editor. Данная уязвимость, известная с 2018 года, до сих пор активно используется злоумышленниками для удалённого выполнения кода. Эксплойт запускает шелл-код, который загружает на компьютер жертвы файл HTA (HTML Application) с удалённого сервера. Этот файл, будучи запущенным, выполняет скрытый сценарий на JScript.

Далее скрипт декодирует и запускает полезную нагрузку (payload) на PowerShell. Этот этап интересен своей бесфайловой техникой. PowerShell загружает из интернета изображение в формате JPEG. Внутри этого изображения, между специальными маркерами, скрыт модуль, написанный на .NET. Код извлекает и декодирует этот модуль прямо в оперативную память, не оставляя следов на диске. Затем вызывается его главный метод.

Роль этого .NET-модуля - загрузчик и распространитель финальной полезной нагрузки. Он соединяется с сервером злоумышленников, скачивает ещё один зашифрованный файл, декодирует его в памяти и получает исполняемый файл трояна XWorm. Для его скрытного запуска применяется техника process hollowing ("опустошение процесса"). Модуль создаёт легитимный системный процесс Msbuild.exe в приостановленном состоянии. Затем он замещает его код в памяти на код XWorm и возобновляет выполнение. Выбор Msbuild.exe не случаен: троян написан на .NET, и этот процесс уже содержит необходимую среду выполнения.

Проанализированный образец соответствует версии XWorm 7.2. После запуска троян расшифровывает свою конфигурацию, включая адреса командного сервера (C2), и устанавливает с ним зашифрованное соединение. Для защиты трафика используется алгоритм AES. Первым делом троян отправляет на сервер регистрационный пакет с подробной информацией о системе жертвы: имя пользователя, версия Windows, данные о процессоре, видеокарте, оперативной памяти и установленном антивирусе.

Архитектура XWorm построена вокруг системы команд и плагинов. Командный сервер может отправлять жертве десятки различных инструкций. Например, команда "Urlopen" заставляет браузер жертвы открыть указанный сайт, а "RunShell" позволяет выполнять произвольные команды Windows. Отдельные команды предназначены для кражи данных, управления файловой системой, запуска DDoS-атак или даже развёртывания ransomware (шифровальщика).

Особую мощь трояну придаёт модульная система плагинов. XWorm 7.2 Pro поддерживает более 50 плагинов, которые значительно расширяют его функциональность. Плагины представляют собой библиотеки .NET, которые троян может динамически загружать и выполнять. Они отвечают за такие задачи, как запись с веб-камеры и микрофона, кража cookies и паролей из браузеров, работа в качестве клавиатурного шпиона или руткита. Плагины могут сохраняться в системном реестре Windows для обеспечения устойчивости (persistence).

В целом, анализ демонстрирует, что XWorm превратился в зрелый и высокомодульный инструмент для кибершпионажа и контроля над системами. Кампания сочетает в себе проверенные методы, такие как эксплуатация старых уязвимостей и социальная инженерия, с современными техниками уклонения от обнаружения, включая бесфайловое выполнение кода и процесс hollowing. Этот случай подчёркивает важность регулярного обновления программного обеспечения, обучения сотрудников основам кибергигиены и использования многоуровневых систем безопасности, способных анализировать поведение и перехватывать сложные цепочки заражения.

Индикаторы компрометации

Domain Port Combinations

- berlin101.com:6000

URLs

- http://pub-3bc1de741f8149f49bdbafa703067f24.r2.dev/wwa.txt

- https://res.cloudinary.com/dbjtzqp4q/image/upload/v1767455040/optimized_MSI_lpsd9p.jpg

- https://retrodayaengineering.icu/HGG.hta

SHA256

- 3f4c3c16f63fb90d1fd64b031d8a9803035f3cb18332e198850896881fb42fe5

- eacd8e95ead3ffe2c225768ef6f85672c4bfdf61655ed697b97f598203ef2cf6

- ee663d016894d44c69b1fdc9d2a5be02f028a56fc22b694ff7c1dacb2bbbcc6d

- fd9ba9e6bd4886edc1123d4074d0eac363df61162364530b1303390aa621140b