Cisco Talos Incident Response (Talos IR) выявила активность новой группы Chaos, которая специализируется на атаках с использованием ransomware-as-a-service (RaaS). Группа применяет тактику двойного шантажа, сочетая шифрование данных с угрозами их публикации, если жертвы откажутся платить выкуп. Атаки начинаются с массовой рассылки спама, после чего злоумышленники переходят к голосовому фишингу (вишингу), чтобы получить доступ к системам жертв. После проникновения они используют инструменты удаленного управления (RMM) для сохранения доступа и легальное ПО для обмена файлами, чтобы скрытно выгрузить данные.

Описание

Chaos RaaS

Группа Chaos не связана с предыдущими вариантами ransomware, созданными с помощью инструмента Chaos builder, но использует то же название, чтобы запутать исследователей. Эксперты Talos с умеренной уверенностью предполагают, что за новой группой могут стоять бывшие участники банды BlackSuit (ранее известной как Royal). Это подтверждается схожестью методов шифрования, структурой вымогательских сообщений и набором инструментов, используемых в атаках.

Жертвами Chaos становятся компании из разных отраслей, при этом злоумышленники не фокусируются на конкретных вертикалях. Большинство атак зафиксировано в США, но также пострадали организации из Великобритании, Новой Зеландии и Индии. Группа активно рекламирует свой RaaS-сервис на русскоязычных форумах даркнета, таких как RAMP (Ransom Anon Market Place), предлагая кроссплатформенное ПО для Windows, ESXi, Linux и NAS-систем. Среди ключевых возможностей - быстрое шифрование, использование уникальных ключей для каждого файла и сканирование сетевых ресурсов.

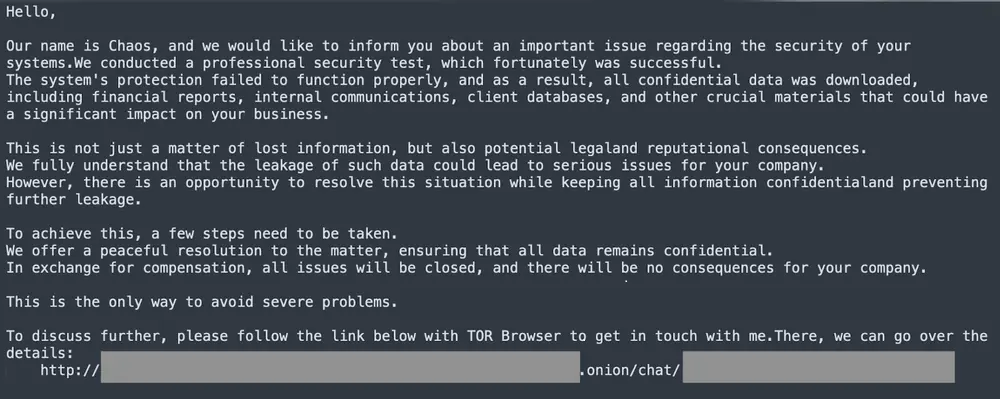

Для управления целями и коммуникацией группа предоставляет автоматизированную панель, доступ к которой требует внесения депозита. Примечательно, что Chaos заявляет о нежелании сотрудничать с организациями из стран БРИКС и СНГ, а также с больницами и госучреждениями. После шифрования данные жертв помечаются расширением .chaos, а в системах остается файл readme.chaos.txt с требованием выкупа. В сообщении злоумышленники утверждают, что провели "тестирование безопасности" в сети жертвы, и угрожают публикацией данных, если их требования не будут выполнены.

Talos IR наблюдала случаи, когда выкуп достигал $300 000. Взамен злоумышленники обещают предоставить дешифратор, отчет о "проведенном тестировании" и гарантируют удаление украденных данных. В случае отказа жертвы Chaos угрожают DDoS-атаками на публичные сервисы компании, а также утечкой информации к конкурентам и клиентам.

Тактики и инструменты Chaos

Атаки начинаются с фишинга: сначала жертвы получают спам, затем злоумышленники связываются с ними по телефону, выдавая себя за ИТ-специалистов, и убеждают запустить Microsoft Quick Assist для "устранения неполадок". После получения доступа злоумышленники проводят разведку, используя команды ipconfig /all, nltest /dclist и net view, чтобы определить структуру сети и активные учетные записи.

Для закрепления в системе они устанавливают RMM-инструменты, такие как AnyDesk, ScreenConnect и Splashtop, а также изменяют настройки реестра, чтобы скрыть свои аккаунты от экрана входа в Windows. Для повышения привилегий применяются методы кражи учетных данных, включая атаку Kerberoasting.

При перемещении по сети злоумышленники используют RDP, SSH и SMB, а для выгрузки данных - легальное ПО GoodSync, маскируя его под системный процесс wininit.exe. В качестве C2-каналов задействуется SSH с туннелированием на нестандартный порт 443.

Особенности ransomware Chaos

Шифровальщик Chaos использует гибридное шифрование: ECDH с Curve25519 для генерации ключей и AES-256 для шифрования файлов. Каждый файл получает уникальный ключ, что усложняет восстановление данных. Кроме того, ransomware умеет обнаруживать и обходить средства анализа, включая отладчики, песочницы и антивирусы.

Для предотвращения восстановления Chaos удаляет теневые копии через команду vssadmin delete shadows /all, а также исключает из шифрования системные файлы и папки (Windows, $Recycle.Bin, Mozilla). В сетевом режиме ransomware сканирует локальные подсети и шифрует общие ресурсы, избегая административных шаров (C$, ADMIN$).

Связь с BlackSuit (Royal)

Talos отмечает явное сходство между Chaos и BlackSuit (Royal):

- Параметры шифрования: "/lkey" (32-байтовый ключ) и "/encrypt_step" (процент шифруемых данных).

- Структура вымогательских записок: одинаковые формулировки о "тестировании безопасности" и угрозы утечки данных.

- Использование RMM-инструментов и LOLBins.

Эти совпадения позволяют предположить, что Chaos - это либо ребрендинг BlackSuit, либо новая группа, созданная его бывшими участниками.

Вывод

Группа Chaos представляет серьезную угрозу для бизнеса, сочетая продвинутые техники шифрования с социальной инженерией. Организациям рекомендуется усилить защиту от фишинга, ограничить использование RMM-инструментов и регулярно обновлять системы для предотвращения подобных атак.

Индикаторы компрометации

IPv4

- 107.170.35.225

- 144.172.103.42

- 45.61.134.36

- SHA256

- 11cfea4100ba3731d859148d2011c7225d337db22797f7e111c0f2876e986490

- 1d846592ffcc19ed03a34316520aa31369218a88afa4e17ac547686d0348aa5b

- 7c4b465159e1c7dbbe67f0eeb3f58de1caba293999a49843a0818480f05be14e