Кибербезопасность столкнулась с новой эскалацией угрозы: группировка DragonForce Ransomware, дебютировавшая в декабре 2023 года, стремительно трансформировалась в одного из наиболее опасных игроков на рынке Ransomware-as-a-Service (RaaS). Изначально позиционируя себя как участник идеологически мотивированных кибератак, коллектив совершил резкий поворот в сторону финансово ориентированных операций.

Сегодня DragonForce представляет собой ключевого актора угроз, целенаправленно атакующего высокодоходные отрасли промышленности и инфраструктуры в Северной Америке, Европе и Азии. Уникальность этой группировки заключается не только в ее глобальном охвате, но и в беспрецедентной технологической гибкости, предоставляемой ее аффилированным лицам через специализированную RaaS-платформу.

Ранее, SentinelOne уже упоминали об изменении тактик группы (DragonForce Ransomware - Из хактивистов превратилась в уличных вымогателей)

Ядро угрозы DragonForce кроется в продвинутом модульном инструментарии, который позволяет аффилированным лицам создавать высококастомизированные вредоносные нагрузки. Этот конструктор включает в себя настраиваемые модули шифрования, адаптивные шаблоны вымогательских сообщений и гибкие сценарии латерального перемещения внутри корпоративных сетей. Такая персонализация обеспечивает беспрецедентную точность атак, позволяя злоумышленникам адаптировать вредоносный код под конкретную среду жертвы, что многократно увеличивает разрушительный потенциал кампаний. Особую опасность представляют стелс-оптимизированные алгоритмы шифрования, разработанные для эффективного обхода систем Endpoint Detection and Response (EDR). Эти механизмы делают традиционные средства киберзащиты уязвимыми, оставляя организации без оперативного обнаружения вторжения.

Техническая изощренность DragonForce подтверждается анализом ее инструментальной базы. Группировка активно использует переработанный билдер LockBit 3.0, исходный код которого был слит в 2022 году недовольным разработчиком, а также модифицированную версию ransomware семейства Conti. Согласно отчетам аналитиков Dark Atlas, эти варианты включают сложные криптографические схемы, многоуровневые антианалитические механизмы для противодействия сандбокс-детекции и форензик-исследования, а также функционал по отключению EDR/XDR-защиты через технику Bring Your Own Vulnerable Driver (BYOVD). Последняя предполагает эксплуатацию уязвимостей в легитимных драйверах оборудования для получения привилегированного доступа к ядру системы, что фактически обезоруживает защитные решения.

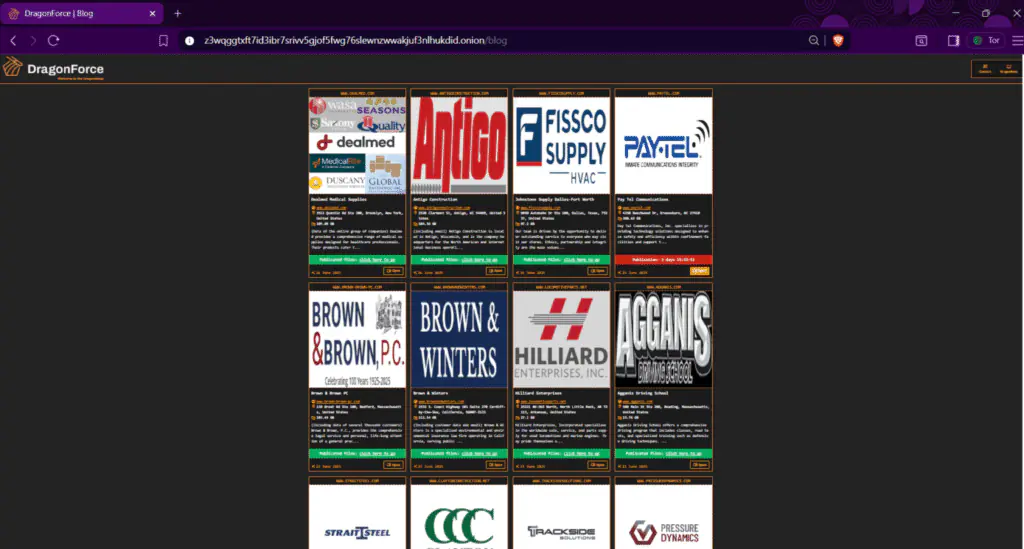

Бизнес-модель DragonForce базируется на двойном шантаже: аффилированные лица не только шифруют инфраструктуру жертв, но и массово эксфильтрируют конфиденциальные данные. При отказе от выплаты выкупа злоумышленники угрожают публикацией украденной информации на даркнет-портале "DragonLeaks", создавая дополнительное давление на организации, для которых утечка данных может обернуться репутационными катастрофами или регуляторными штрафами. Первоначальное проникновение в сети достигается через фишинговые рассылки, эксплуатацию критических уязвимостей (например, Log4Shell, CVE-2021-44228), брутфорс-атаки на сервисы RDP и VPN, либо через скомпрометированные учетные данные из предыдущих брешей. После компрометации аффилированные лица применяют арсенал инструментов для расширения контроля: Cobalt Strike для латерального перемещения, Mimikatz для сбора паролей и хэшей, SystemBC для создания зашифрованных туннелей командования и управления (C2), обеспечивающих устойчивость доступа даже в ходе длительных операций.

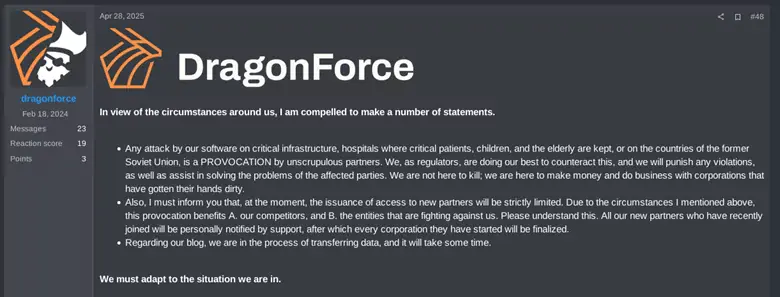

Стратегически DragonForce фокусируется на секторах, критически зависимых от бесперебойной работы: производство, высокие технологии, транспортная и энергетическая инфраструктура. Простой в этих отраслях влечет колоссальные финансовые потери, что увеличивает вероятность выплаты выкупа. Аффилированная платформа группировки, доступная через уникальные .onion-панели, упрощает управление атаками, предлагая функционал, аналогичный SaaS-сервисам: отслеживание доходов, кастомизация вредоносных нагрузок, централизованное управление жертвами. Этот профессиональный подход дополняется агрессивной конкурентной борьбой в мире RaaS. Ярким примером стала ситуация с внезапным крахом сайта утечек конкурента RansomHub 1 апреля 2025 года, после чего DragonForce опубликовала издевательское "приглашение" к переходу на свою инфраструктуру. Последовавшие киберперестрелки - взаимные дефейсы и обвинения во внутреннем саботаже - подчеркивают накал вражды между криминальными синдикатами. Временная приостановка DragonForce приема новых аффилированных лиц на фоне этих событий породила спекуляции о возможном ребрендинге RansomHub или углублении конфликта.

Независимо от внутренних разборок, сочетание APT-уровня технической сложности и отлаженных RaaS-операций делает DragonForce приоритетной угрозой глобального масштаба. DragonForce не просто атакует - она переопределяет ландшафт цифровых угроз, демонстрируя, как криминальные инновации опережают оборонительные стратегии. Ответом должен стать переход к предиктивной, адаптивной и интегрированной киберзащите, где сотрудничество между компаниями, регуляторами и правоохранительными органами становится критическим фактором выживания в эпоху гиперэволюции ransomware.