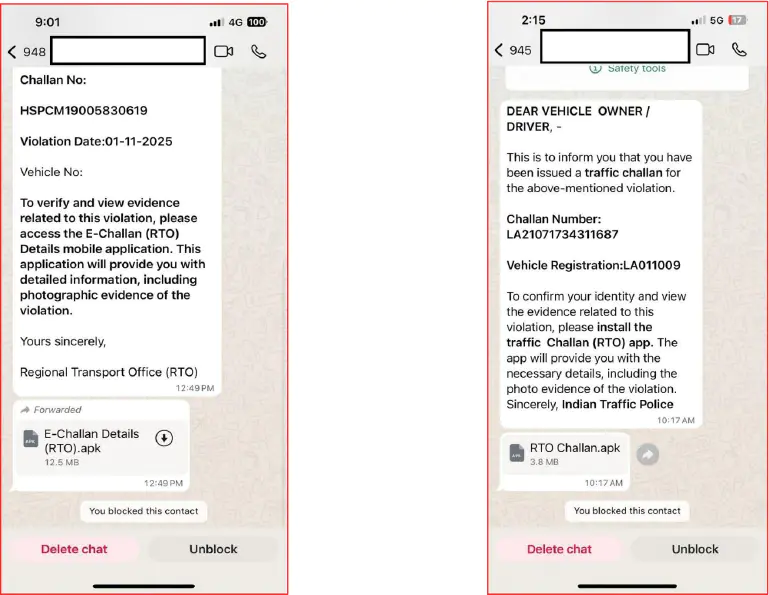

Специалисты по кибербезопасности обнаружили новую масштабную мошенническую кампанию, нацеленную на пользователей Android в Индии. Злоумышленники рассылают через WhatsApp вредоносное приложение, маскирующееся под официальный сервис для проверки и оплаты дорожных штрафов (e-Challan). Программа крадет конфиденциальные данные, включая банковские реквизиты и одноразовые пароли (OTP), что позволяет преступникам проводить несанкционированные транзакции.

Описание

Техника атаки и скрытность

Вредоносная программа, распространяемая под названиями "RTO Challan" или "e-Challan", представляет собой двухэтапный дроппер. Изначальное приложение, которое пользователь устанавливает вручную, служит лишь для загрузки и скрытной установки второго, основного вредоносного модуля. Этот финальный пейлоад (полезная нагрузка) использует сложные методы обфускации, в частности инструмент NP ApkControlFlowConfusion, чтобы затруднить анализ и скрыть свой код.

Для обеспечения максимальной скрытности приложение не отображает иконку в меню устройства. Оно запрашивает и получает критически опасные разрешения, включая доступ к SMS, истории звонков и возможность управления вызовами. Кроме того, вредоносная программа регистрирует на устройстве собственную VPN-службу. Это позволяет ей полностью контролировать сетевой трафик, маскируя связь с командным сервером (C2) и обходя защитные механизмы.

Механизм кражи данных и мошенничества

После установки пользователю показывается интерфейс, точно имитирующий легитимное приложение для оплаты штрафов. Сначала злоумышленники собирают личные данные: имя, номер телефона, дату рождения, а также номера Aadhaar и PAN. Затем предлагается оплатить символический штраф в размере 1 индийской рупии под предлогом "верификации данных".

На этапе оплаты приложение предлагает три опции: карта, интернет-банкинг или UPI (система мгновенных платежей). Каждый сценарий предназначен для кражи финансовой информации. При выборе оплаты картой запрашиваются ее номер, срок действия, CVV-код и даже PIN-код от банкомата. При выборе UPI требуется ввести PIN-код от этого сервиса. Важно отметить, что настоящие платежные системы никогда не запрашивают PIN-код от банкомата для онлайн-операций, а UPI-приложения не требуют ввода PIN-кода вручную в чужих интерфейсах.

Аналитики отметили любопытную тактику: при выборе оплаты через UPI транзакция намеренно завершается ошибкой. Это вынуждает пользователя пробовать другие способы, что увеличивает шансы кражи более ценных данных, например, реквизитов карты. Если же пользователь вводит данные карты, ему показывается сообщение об успешной оплате и просьбе подождать 24 часа для "проверки". В это время злоумышленники, используя уже перехваченные SMS с OTP, могут незаметно проводить реальные fraudulent transactions (мошеннические транзакции) с карты жертвы.

Инфраструктура и рекомендации

Командная инфраструктура злоумышленников использует домены jsonserv[.]xyz и jsonserv[.]biz. Связь с серверами осуществляется через закодированные строки для усложнения статического анализа. Кампания демонстрирует признаки хорошо организованного мошенничества.

Эксперты рекомендуют пользователям проявлять крайнюю осторожность. Не следует устанавливать APK-файлы, полученные через мессенджеры или SMS, даже если они выглядят как официальные уведомления. Легитимные государственные сервисы не рассылают приложения для установки и не требуют символических платежей для "верификации". Также необходимо регулярно проверять список установленных приложений и отзывать подозрительные разрешения. Для организаций рекомендуется блокировка указанных доменов и усиление мониторинга на предмет аномальной активности, связанной с SMS и сетевыми подключениями.

Индикаторы компрометации

Domains

- Jsonserv.biz

- jsonserv.xyz

SHA256

- 22cf70a0dd866a4f5addd5d339fad3894a4ebb3e97d597fd7dac9b08899052fb

- 9209fc088cdcd7da0161cabf5b9384c2ca790214413ffb437452bcc865c58452

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 | rule RTO_Challan_Fraud { meta: description = "Detects indicators associated with RTO Challan Fraud APK malware" author = "CYFIRMA" date = "2025-12-10” // SHA-256 hashes of known malicious APK samples sha256_1 = "9209fc088cdcd7da0161cabf5b9384c2ca790214413ffb437452bcc865c58452" sha256_2 = "22cf70a0dd866a4f5addd5d339fad3894a4ebb3e97d597fd7dac9b08899052fb" strings: // Malicious domains embedded in the APK $domain1 = "jsonserv.xyz" $domain2 = "jsonserv.biz" condition: // Match only APK files (ZIP magic header) AND any indicator uint32(0) == 0x04034B50 and any of ($domain*) } |

Между прочим, Охренеть, опять эти кретины с ватсапа лезут! 😡 Всем своим знакомым в Индии срочно шлю эту новость, чтобы не попались на развод. Ну и наглость же - под штрафы маскироваться, это уже за гранью! :/