С конца 2023 года специалисты Mandiant Threat Defense и Google Threat Intelligence Group (GTIG) отслеживают деятельность хакерской группировки UNC5142, которая использует технологию блокчейн для распространения инфостилеров - вредоносных программ, предназначенных для кражи конфиденциальной информации. Группировка характеризуется использованием скомпрометированных сайтов на WordPress и техники EtherHiding, которая позволяет скрывать вредоносный код или данные, размещая их в публичном блокчейне, таком как BNB Smart Chain.

Описание

UNC5142 значительно развила свои тактики, техники и процедуры (TTP), чтобы повысить операционную безопасность и избежать обнаружения. Примечательно, что активность группировки не наблюдалась с конца июля 2025 года, что может указывать на изменение методов работы или временную приостановку деятельности. Группировка бессистемно атакует уязвимые сайты WordPress, что приводит к массовым кампаниям, затрагивающим различные отрасли и географические регионы. По состоянию на июнь 2025 года GTIG идентифицировала около 14 000 веб-страниц с внедренным JavaScript, соответствующим компрометированным сайтам UNC5142. В рамках кампаний распространялись инфостилеры, включая ATOMIC, VIDAR, LUMMAC.V2 и RADTHIEF.

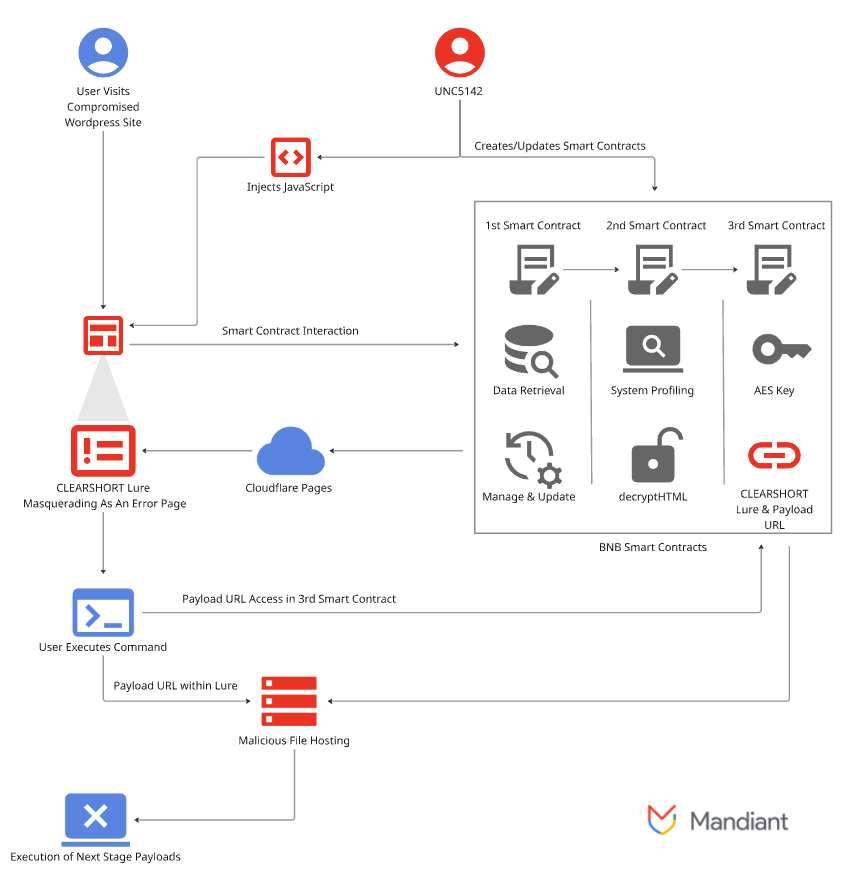

Атака начинается с компрометации уязвимого сайта WordPress, после чего злоумышленники внедряют вредоносный JavaScript-код CLEARSHORT - многоэтапный загрузчик, используемый для распространения вредоносных полезных нагрузок. CLEARSHORT является развитием загрузчика CLEARFAKE, который ранее использовался группировкой. CLEARFAKE маскируется под уведомление об обновлении браузера Google Chrome, тогда как CLEARSHORT использует более сложные методы социальной инженерии, такие как ClickFix, чтобы побудить жертву запустить вредоносную команду через диалоговое окно выполнения Windows.

Ключевым элементом операций UNC5142 является использование техники EtherHiding. Вместо размещения всей цепочки атаки на скомпрометированном сайте злоумышленники хранят вредоносные компоненты в смарт-контрактах на BNB Smart Chain, что делает их труднодоступными для традиционных инструментов веб-безопасности. Смарт-контракты предоставляют несколько преимуществ, включая обфускацию кода, гибкость и устойчивость к обнаружению и удалению.

С конца 2024 года UNC5142 перешла от системы с одним смарт-контрактом к более сложной трехуровневой архитектуре, которая включает три контракта: первый уровень действует как маршрутизатор, предоставляя адрес и интерфейс для второго уровня; второй уровень выполняет логику атаки, включая сбор информации о жертве; третий уровень служит хранилищем конфигурации, содержащим URL-адреса для загрузки вредоносных полезных нагрузок и ключи шифрования. Эта архитектура позволяет злоумышленникам быстро обновлять конфигурации без изменения кода на скомпрометированных сайтах.

Группировка также активно использует законные сервисы, такие как Cloudflare Pages, для размещения своих фишинговых страниц. Это повышает устойчивость кампаний, поскольку страницы на доверенных доменах реже блокируются системами безопасности. В декабре 2024 года UNC5142 внедрила шифрование AES для страниц CLEARSHORT, что усложняет анализ и обнаружение вредоносных нагрузок.

Социальные инженерные приманки, используемые группировкой, постоянно эволюционируют. С января по май 2025 года наблюдались различные варианты, включая поддельные соглашения о конфиденциальности данных, ошибки Cloudflare и проверки на ботов. Группировка также нацеливалась на пользователей macOS, распространяя инфостилер ATOMIC через поддельные инструкции по установке.

Анализ транзакций в блокчейне BNB Smart Chain показал, что UNC5142 использует две параллельные инфраструктуры - основную и вторичную, что позволяет группировке увеличивать масштаб и устойчивость своих кампаний. Несмотря на паузу в активности с июля 2025 года, UNC5142 продемонстрировала способность быстро адаптироваться и внедрять новые технологии, что делает её серьезной угрозой для кибербезопасности. Эксперты предполагают, что группировка может вернуться с обновленными методами работы, что требует постоянного мониторинга и усиления защитных мер.

Индикаторы компрометации

IPv4

- 37.27.182.109

- 80.64.30.238

- 82.115.223.9

- 91.240.118.2

- 95.216.180.186

- 95.217.240.67

Domains

- actiothreaz.com

- blast-hubs.com

- blastikcn.com

- breedertremnd.com

- browser-storage.com

- cxheerfulriver.pics

- decreaserid.world

- discover-travel-agency.pro

- dsfljsdfjewf.info

- garulouscuto.com

- googleapis-n-cdn3s-server.willingcapablepatronage.shop

- hfdjmoedkjf.asia

- hoyoverse.blog

- importenptoc.com

- inputrreparnt.com

- kangla.klipxytozyi.shop

- lapkimeow.icu

- opbafindi.com

- orange-service.xyz

- pasteflawwed.world

- polovoiinspektor.shop

- ratatui.today

- rbk.scalingposturestrife.shop

- rebeldettern.com

- recaptcha-manual.shop

- saaadnesss.shop

- stchkr.rest

- stormlegue.com

- technavix.cloud

- tlfiyat.shop

- torpdidebar.com

- ty.klipxytozyi.shop

- voicesharped.com

- w1.discoverconicalcrouton.shop

- xxx.retweet.shop

- zenrichyourlife.tech

URLs

- http://80.64.30.238/evix.xll

- http://80.64.30.238/trip.psd

- http://83.217.208.130/xfiles/Ohio.mp4

- http://83.217.208.130/xfiles/trip.mp4

- http://83.217.208.130/xfiles/trip.psd

- http://83.217.208.130/xfiles/VIDA.mp3

- http://83.217.208.130/xfiles/VIDA.mp4

- http://bridge.tree-sock-rain.today/

- http://def.ball-strike-up.shop/

- http://incognito.uploads.it.com

- http://items.kycc-camera.shop/

- http://message.zoo-ciry.shop/

- http://ok.fish-cloud-jar.us/

- http://power.moon-river-coin.xyz/

- http://run.fox-chair-dust.xyz/

- http://sandbox.silver-map-generator.shop/

- http://text.cherry-pink.shop

- https://0-000-0.pages.dev/

- https://000-0-000.pages.dev/

- https://1a-a1.pages.dev/

- https://ads.green-pickle-jo.shop/1.m4a

- https://ai.fdswgw.shop/one.mp4

- https://app.bytevista.cloud/wfree

- https://b1-c1-k8.pages.dev/

- https://bbb1-9we.pages.dev/mountain

- https://betiv.fun/7456f63a46cc318334a70159aa3c4291.txt

- https://black.hologramm.us/

- https://block.a-1-a1a.shop/drive.mp3

- https://bootstrappa.pages.dev/

- https://bsdw.pages.dev/blink

- https://butanse.shop/

- https://bytes.microstorage.shop/

- https://captcha-cdn.com/verify.sh

- https://captcha-verify-6r4x.com/verify.sh

- https://cleaning-devices-k.pages.dev/

- https://dfhusj.pages.dev/train

- https://disable-data-ai-agent.pages.dev

- https://disable-data-collect-ai.pages.dev/

- https://discover-travel-agency.pro/1.m4a

- https://discover-travel-agency.pro/joke.m4a

- https://discover-travel-agency.pro/walking.mp3

- https://dnserror-cdw.pages.dev/

- https://dns-me.pages.dev/

- https://dns-resolver-es8.pages.dev/

- https://dns-verify-me.pro/xfiles/train.mp4

- https://dsk1a.pages.dev/onside

- https://e.overallwobbly.ru/era-stc

- https://entrinidad.cfd/1/verify.sh

- https://ert67-o9.pages.dev/data

- https://f003.backblazeb2.com/file/skippp/index.html

- https://f003.backblazeb2.com/file/skippp/uu.html

- https://f23-11r.pages.dev/verse

- https://ffmqitnka.pages.dev/

- https://fhjwekn.pages.dev/ibn

- https://fleebunga.sbs

- https://fmoz.pages.dev/

- https://fresh-orange-juice.pages.dev/

- https://fwfa.pages.dev/kioto

- https://gdfg-23rwe.pages.dev/index.html

- https://ghost-name.pages.dev/website

- https://gthfjdk.pages.dev/

- https://helloworld-f1f.pages.dev/penguin

- https://hfdjb.pages.dev/start

- https://ho8.pages.dev/

- https://hostme.pages.dev/host

- https://human-verify.shop/xfiles/verify.mp4

- https://human-verify-4r.pro/xfiles/human.cpp

- https://human-verify-4r.pro/xfiles/verify.mp4

- https://human-verify-7u.pages.dev/

- https://hur.bweqlkjr.shop/1a.m4a

- https://hur.bweqlkjr.shop/m41.mp4

- https://hypo-dance.pages.dev/damn

- https://ip-provider.pages.dev/

- https://javascript-67t.pages.dev/

- https://jdiazmemory.com/4/verify.sh

- https://jjiiiiiiiiijjjj.pages.dev/

- https://jrtersdfg.pages.dev/

- https://jsfiles-bqq.pages.dev/1

- https://kimbeech.cfd/cap/verify.sh

- https://know-knock-who-is-here.pages.dev/

- https://kolobsgw.pages.dev/

- https://lammysecurity.com/4/verify.sh

- https://lightsoi.pages.dev/

- https://lumichain.pro/

- https://macos-browser-update-5i.pages.dev/

- https://macos-browser-update-5y.pages.dev/

- https://macos-browser-update-9n.pages.dev/

- https://microsoft-dns-reload.pages.dev

- https://microsoft-dns-reload-1n.pages.dev

- https://microsoft-dns-reload-3h.pages.dev

- https://microsoft-dns-reload-4r.pages.dev

- https://microsoft-dns-reload-5m.pages.dev

- https://microsoft-dns-reload-5q.pages.dev

- https://microsoft-dns-reload-6l.pages.dev

- https://microsoft-dns-reload-6y.pages.dev

- https://microsoft-dns-reload-7m.pages.dev

- https://microsoft-dns-reload-9q.pages.dev

- https://min-js-lib.pages.dev/

- https://mixg-u.pages.dev/page_d

- https://mnjk-jk.bsdfg-zmp-q-n.shop/1.mp4

- https://n51v.pages.dev/

- https://nbhg-v.iuksdfb-f.shop/ajax.mp3

- https://ndgadfqwywqe.pages.dev/win

- https://nhgfdc-ok.pages.dev/

- https://niopg.pages.dev/

- https://nn11.pages.dev/

- https://nnoq.pages.dev/

- https://note1.nz7bn.pro/nnp.mp4

- https://ooooi1.pages.dev/kop

- https://privatunis.cfd/1/verify.sh

- https://raw.githubusercontent.com/fuad686337/tyu/refs/heads/main/BEGIMOT.xll

- https://recaptcha-0d-verify.pages.dev/

- https://recaptcha-dns-b4.pages.dev

- https://recaptcha-dns-d9.pages.dev/

- https://recaptcha-dns-o5.pages.dev/

- https://recaptcha-manual.shop/kangarooing.m4a

- https://recaptcha-verify-1r.pages.dev/

- https://recaptcha-verify-1t.pages.dev/

- https://recaptcha-verify-2e.pages.dev/

- https://recaptcha-verify-4h.pro/kangarooing.m4a

- https://recaptcha-verify-4h.pro/xfiles/kangarooing.vsdx

- https://recaptcha-verify-4h.pro/xfiles/verify.mp4

- https://recaptcha-verify-7z.pages.dev/

- https://recaptcha-verify-9m.pages.dev/

- https://recaptcha-verify-me-1c.pages.dev/

- https://recaptha-verify-1n.pages.dev/

- https://recaptha-verify-2w.pages.dev/

- https://recaptha-verify-3m.pages.dev/

- https://recaptha-verify-4z.pages.dev/

- https://recaptha-verify-5q.pages.dev/

- https://recaptha-verify-6l.pages.dev/

- https://recaptha-verify-7u.pages.dev/

- https://recaptha-verify-7y.pages.dev/

- https://recaptha-verify-8u.pages.dev

- https://recaptha-verify-9o.pages.dev/

- https://recaptha-verify-c1.pages.dev/

- https://recaptha-verify-q3.pages.dev/

- https://relmake.pages.dev/

- https://rengular11.today/

- https://renovateai.pages.dev/

- https://restart-dns-service-u2.pages.dev

- https://rhfvjck.pages.dev/

- https://rivertracker.pages.dev/

- https://rose-pole-chip.pages.dev/

- https://salorttactical.top/2/verify.sh

- https://sandbox.yunqof.shop/macan.mp3

- https://sdfwefwg.pages.dev/

- https://security-2k7q-check.com/1/verify.sh

- https://security-2u6g-log.com/1/verify.sh

- https://security-7f2c-run.com/2/verify.sh

- https://security-9y5v-scan.com/3/verify.sh

- https://security-9y5v-scan.com/7/verify.sh

- https://security-a2k8-go.com/6/verify.sh

- https://security-check-l2j4.com/verify.sh

- https://security-check-u8a6.com/2/verify.sh

- https://sha-11x.pages.dev/

- https://sound-designer-v21.pages.dev/

- https://start.cleaning-room-device.shop/sha589.m4a

- https://stat.bluetroniq.vip/

- https://sticker-88l.pages.dev/support

- https://sunlight-11.pages.dev/a

- https://tnop.pages.dev/

- https://tofukai.cfd/2/verify.sh

- https://tour-agency-media.pages.dev/

- https://tracklist22.pages.dev/

- https://travel.image-gene-saver.it.com/1.m4a

- https://tuboos.pages.dev/

- https://tumbl.design-x.xyz/glass.mp3

- https://www.mediafire.com/file_premium/8q094mjevfshw6g/glass.mp3/file

- https://www.mediafire.com/file_premium/d6r4c3nzfv9mgl7/glass.mp3/file

- https://x1x1.pages.dev/native1E

- https://xxx.retweet.shop/

- https://xxx-xx-x-xxx.pages.dev/

- https://yie-cpj.pages.dev/

- https://yob.yrwebsdf.shop/1a.m4a

- https://yob.yrwebsdf.shop/3t.mp4

- https://yoloff.pages.dev/

- https://you-insk-bad.pages.dev/

- https://yt3cvkj43ws.pages.dev/

- https://yuun.pages.dev/

- https://z1z.pages.dev/

SHA256

- 091f9db54382708327f5bb1831a4626897b6710ffe11d835724be5c224a0cf83

- 27105be1bdd9f15a1b1a2b0cc5de625e2ecd47fdeaed135321641eea86ad6cb0

- 3023b0331baff73ff894087d1a425ea4b2746caf514ada624370318f27e29c2c

- 4b47b55ae448668e549ffc04e82aee41ac10e3c8b183012a105faf2360fc5ec1

- 72d8fa46f402dcc4be78306d0535c9ace0eb9fabae59bd3ba3cc62a0bdf3db91

- 88019011af71af986a64f68316e80f30d3f57186aa62c3cef5ed139eb49a6842

- bcbdb74f97092dfd68e7ec1d6770b6d1e1aae091f43bcebb0b7bce6c8188e310

Wallet Addresses

- 0x3b5a23f6207d87B423C6789D2625eA620423b32D(OKX 35)

- 0x9AAe9A373CECe9Ef8453fa2dEAF4bf7B8aFBfac9

- 0x9fA7A2F4872D10bF59d436EA8433067811F67C04

- 0x9FEF571BAeAbdB8bF417a780c1b78aAa3295fF45

- 0xF5B962Cca374de0b769617888932250363C5971B

Smart Contract Groups

- 0x15b495FBe9E49ea8688f86776Fd7a50b156C6c3F

- 0x53fd54f55C93f9BCCA471cD0CcbaBC3Acbd3E4AA

- 0x8f386Ac6050b21aF0e34864eAbf0308f89C6f13c

- 0x8FBA1667BEF5EdA433928b220886A830488549BD

- 0x9179dda8B285040Bf381AABb8a1f4a1b8c37Ed53

- 0xd210e8a9f22Bc5b4C9B3982ED1c2E702D66A8a5

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 | rule M_Downloader_CLEARSHORT_1 { meta: author = "Mandiant" strings: $payload_b641 = "ipconfig /flushdns" base64 $payload_b642 = "[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String(" base64 $payload_b643 = "[System.Diagnostics.Process]::Start(" base64 $payload_b644 = "-ep RemoteSigned -w 1 -enc" base64 $payload_o1 = "ipconfig /flushdns" nocase ascii wide $payload_o2 = "[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String(" nocase ascii wide $payload_o3 = "[System.Diagnostics.Process]::Start(" nocase ascii wide $payload_o4 = "-ep RemoteSigned -w 1 -enc" nocase ascii wide $htm_o1 = "title: \"Google Chrome\"," $htm_o2 = "PowerShell" $htm_o3 = "navigator.clipboard.writeText" $htm_o4 = "document.body.removeChild" $htm_o5 = "downloadButton.classList.add('downloadButton');" $htm_o6 = "getUserLanguage().substring(0, 2);" $htm_o7 = "translateContent(userLang);" $htm_b64_1 = "title: \"Google Chrome\"," base64 $htm_b64_2 = "PowerShell" base64 $htm_b64_3 = "navigator.clipboard.writeText" base64 $htm_b64_4 = "document.body.removeChild" base64 $htm_b64_5 = "downloadButton.classList.add('downloadButton');" base64 $htm_b64_6 = "getUserLanguage().substring(0, 2);" base64 $htm_b64_7 = "translateContent(userLang);" base64 condition: filesize<1MB and (4 of ($payload_b*) or 4 of ($payload_o*) or 4 of ($htm_b*) or 4 of ($htm_o*)) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | rule M_Downloader_CLEARSHORT_2 { meta: author = "Mandiant" strings: $htm1 = "const base64HtmlContent" $htm2 = "return decodeURIComponent(escape(atob(str)));" $htm3 = "document.body.style.overflow = 'hidden';" $htm4 = "document.body.append(popupContainer);" $htm5 = "Object.assign(el.style, styles);" $htm_b64_1 = "const base64HtmlContent" base64 $htm_b64_2 = "return decodeURIComponent(escape(atob(str)));" base64 $htm_b64_3 = "document.body.style.overflow = 'hidden';" base64 $htm_b64_4 = "document.body.append(popupContainer);" base64 $htm_b64_5 = "Object.assign(el.style, styles);" base64 condition: filesize<1MB and 5 of ($htm*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 | rule M_Downloader_CLEARSHORT_3 { meta: author = "Mandiant" strings: $smart_contract1 = "9179dda8B285040Bf381AABb8a1f4a1b8c37Ed53" nocase $smart_contract2 = "8FBA1667BEF5EdA433928b220886A830488549BD" nocase $smart_contract3 = "53fd54f55C93f9BCCA471cD0CcbaBC3Acbd3E4AA" nocase $smart_contract2_hex = /38(46|66)(42|62)(41|61)31363637(42|62)(45|65)(46|66)35(45|65)(64|44)(41|61)343333393238(42|62)323230383836(41|61)383330343838353439(42|62)(44|64)/ $smart_contract1_hex = /39313739(64|44)(64|44)(61|41)38(42|62)323835303430(42|62)(66|46)333831(41|61)(41|61)(42|62)(62|42)38(61|41)31(66|46)34(61|41)31(62|42)38(63|43)3337(45|65)(64|44)3533/ $smart_contract3_hex = /3533(66|46)(64|44)3534(66|46)3535(43|63)3933(66|46)39(42|62)(43|63)(43|63)(41|61)343731(63|43)(44|64)30(43|63)(63|43)(62|42)(61|41)(42|62)(43|63)33(41|61)(63|43)(62|42)(64|44)33(45|65)34(41|61)(41|61)/ $enc_marker1 = "4834734941444748553263432f34315662572f624" $enc_marker2 = "4834734941465775513263432f2b3257775772" $c2_marker_capcha = "743617074636861" $c2_marker_https = "68747470733a2f2f72" $c2_marker_json = "\"jsonrpc\":\"2.0\",\"id\":\"" $str1 = /Windows\s*\+\s*R/ nocase $str2 = /CTRL\s*\+\s*V/ nocase $str3 = "navigator.clipboard.writeText" nocase $str4 = "captcha" nocase $str5 = ".innerHTML" nocase $payload1 = ".shop" base64 $payload2 = "[scriptblock]::Create(" nocase $payload3 = "HTA:APPLICATION" nocase condition: filesize < 15MB and (any of ($smart_contract*) or any of ($enc_marker*) or all of ($c2_marker*) or all of ($str*) or all of ($payload*)) } |