Эксперты Microsoft Defender Experts в январе 2026 года зафиксировали опасную эволюцию известной кампании ClickFix. Новая тактика, получившая название CrashFix, целенаправленно вызывает сбой браузера жертвы, а затем обманом заставляет пользователя выполнить вредоносные команды под предлогом восстановления работоспособности.

Описание

Этот вариант представляет собой значительную эскалацию методов атаки. Он сочетает прямое нарушение работы пользователя с социальной инженерией, что повышает шансы на успешное выполнение кода и снижает зависимость от традиционных эксплойтов. Угроза отражает растущую тенденцию использования социальной инженерии на основе браузера, а также бинарных файлов, встроенных в операционную систему, и доставки вредоносной нагрузки на Python. Злоумышленники всё чаще злоупотребляют доверенными действиями пользователей и штатными утилитами ОС для обхода традиционных средств защиты, что делает критически важными поведенческий анализ и осведомлённость пользователей.

Атака обычно начинается, когда жертва ищет блокировщик рекламы и сталкивается с вредоносным объявлением. Это объявление перенаправляет пользователей в официальный Chrome Web Store, создавая ложное ощущение легитимности вокруг опасного расширения для браузера. Расширение маскируется под легитимный блокировщик рекламы uBlock Origin Lite, чтобы обманом заставить пользователей установить его. После установки уникальный идентификатор (UUID) передаётся на контролируемый злоумышленниками домен с опечаткой, где используется для отслеживания активности.

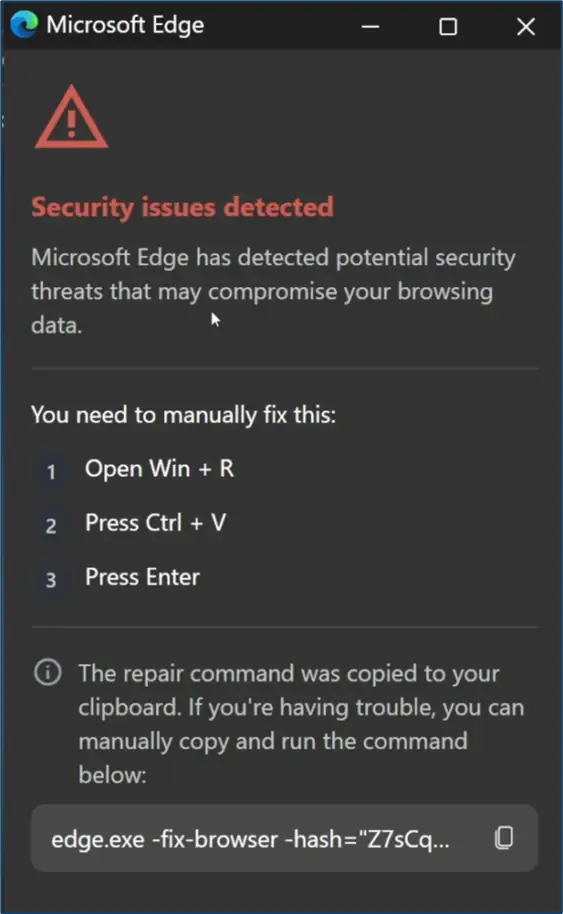

Чтобы избежать обнаружения и предотвратить немедленную связь пользователем сбоев с установленным расширением, вредоносная нагрузка использует технику отложенного выполнения. Основная вредоносная функция выполняет атаку типа "отказ в обслуживании" против браузера жертвы, создавая бесконечный цикл. В конечном итоге, она демонстрирует поддельное предупреждение безопасности CrashFix во всплывающем окне, чтобы ввести пользователя в заблуждение.

Новая тактика в этом варианте ClickFix заключается в злоупотреблении легитимной штатной утилитой Windows finger.exe, предназначенной для получения информации о пользователях с удалённых систем. Злоумышленники выполняют вредоносную команду через диалоговое окно Windows. Утилита копируется во временный каталог и переименовывается, чтобы скрыть свою идентичность и затруднить анализ.

Переименованный файл устанавливает сетевое соединение с контролируемым злоумышленником IP-адресом, с которого получает большую полезную нагрузку в формате charcode, содержащую обфусцированный код PowerShell. При выполнении этот скрипт загружает дополнительную вредоносную нагрузку script.ps1 с сервера злоумышленника. Загруженный файл сохраняется в каталоге AppData\Roaming жертвы для последующего выполнения.

Загруженная нагрузка script.ps1 содержит несколько уровней обфускации. После деобфускации были выявлены следующие действия: скрипт перечисляет запущенные процессы и проверяет наличие инструментов анализа; определяет, присоединён ли компьютер к домену; отправляет POST-запрос на контролируемую злоумышленником конечную точку, предположительно для передачи системной информации или получения дальнейших инструкций.

Поскольку заражённый хост был присоединён к домену, скрипт загрузил на устройство бэкдор. Это поведение указывает на то, что угроза выборочно развёртывает дополнительные вредоносные нагрузки при идентификации более ценных целей, таких как корпоративные системы.

Компонент WPy64 является пакетом WinPython - портативным дистрибутивом Python, не требующим установки. В этой кампании злоумышленник включает полную среду Python как часть полезной нагрузки, чтобы обеспечить надёжное выполнение на скомпрометированных системах. Основная вредоносная логика находится в файле modes.py, который функционирует как троян удалённого доступа (RAT). Этот скрибт использует pythonw.exe для скрытного выполнения, избегая видимых консольных окон.

Данный RAT, идентифицированный как ModeloRAT, взаимодействует с командными серверами злоумышленника, отправляя периодические запросы-маячки. Кроме того, он обеспечивает постоянство, создавая запись в реестре в разделе автозагрузки. Это гарантирует автоматический запуск вредоносной нагрузки при каждом входе пользователя в систему, позволяя злоумышленнику сохранять постоянный доступ.

ModeloRAT впоследствии загрузил дополнительную нагрузку из URL-адреса Dropbox, которая доставила Python-скрипт. После выполнения ModeloRAT инициировал активную разведывательную деятельность, используя серию штатных команд Windows для сбора подробной информации о домене, пользователях и сети. В дополнительных цепочках заражения был идентифицирован закодированный скрипт PowerShell, который загружает ZIP-архив, содержащий Python-нагрузку и переименованный интерпретатор Python, а также устанавливает постоянство, создавая запланированную задачу, маскирующуюся под легитимную службу защиты программного обеспечения.

Эта атака демонстрирует сложную многоступенчатую стратегию, которая полагается на социальную инженерию и злоупотребление доверенными инструментами. Следовательно, защита требует комплексного подхода, включающего поведенческие сигналы обнаружения, анализ сетевого трафика и, что крайне важно, обучение пользователей распознаванию подобных тактик.

Индикаторы компрометации

IPv4

- 144.31.221.179

- 144.31.221.197

- 158.247.252.178

- 170.168.103.208

- 199.217.98.108

- 69.67.173.30

Domains

- nexsnield.com

URLs

- https://www.dropbox.com/scl/fi/znygol7goezlkhnwazci1/a1.zip

SHA256

- 01eba1d7222c6d298d81c15df1e71a492b6a3992705883c527720e5b0bab701a

- 37b547406735d94103906a7ade6e45a45b2f5755b9bff303ff29b9c2629aa3c5

- 3a5a31328d0729ea350e1eb5564ec9691492407f9213f00c1dd53062e1de3959

- 6461d8f680b84ff68634e993ed3c2c7f2c0cdc9cebb07ea8458c20462f8495aa

- 6f7c558ab1fad134cbc0508048305553a0da98a5f2f5ca2543bc3e958b79a6a3

- c46af9ae6ab0e7567573dbc950a8ffbe30ea848fac90cd15860045fe7640199c

- c76c0146407069fd4c271d6e1e03448c481f0970ddbe7042b31f552e37b55817