В феврале 2025 года южнокорейский центр мониторинга угроз ASEC сообщил о новой волне атак, в ходе которых вредоносное ПО для майнинга криптовалюты (криптомайнер) распространяется через USB-накопители. В июле того же года аналитики компании Mandiant подтвердили эти данные, классифицировав используемые образцы как DIRTYBULK и CUTFAIL. Хотя общая схема атаки не претерпела кардинальных изменений, злоумышленники начали применять новые модификации вредоносов, что требует пристального внимания.

Описание

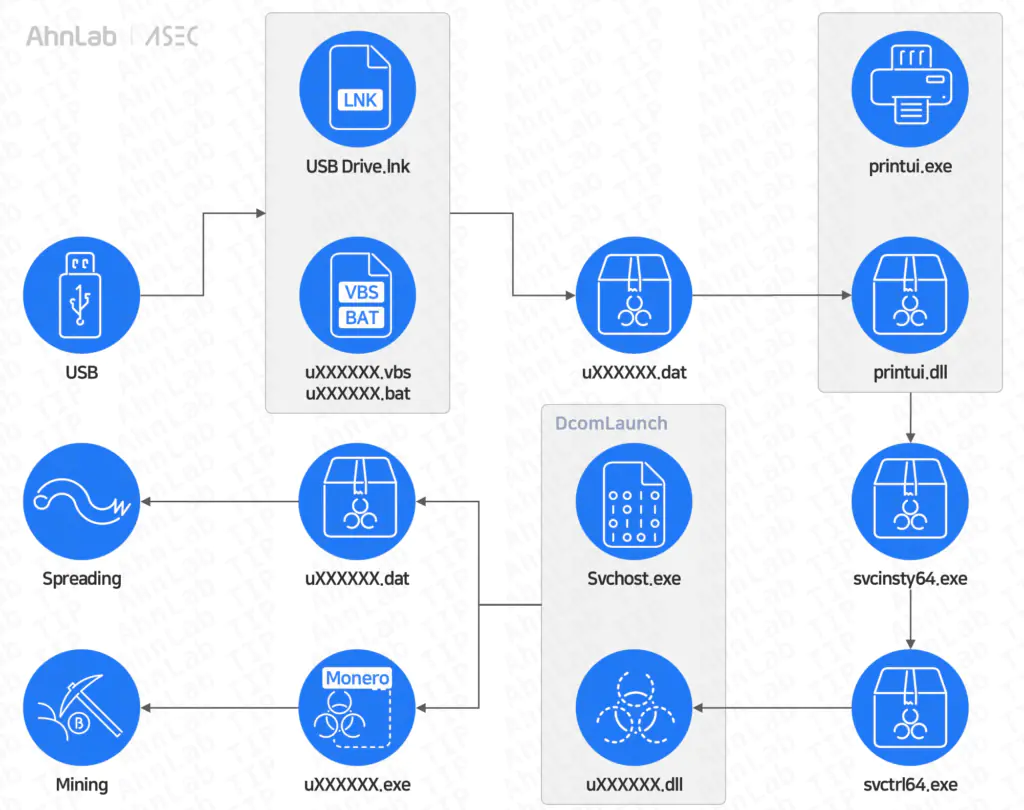

Основной вектор заражения - инфицированные USB-флешки. При подключении такого накопителя пользователь видит лишь ярлык «USB Drive.lnk», в то время как настоящие файлы скрыты. В атрибутах «скрытый» находятся две папки: «sysvolume» и «USB Drive». Если пользователь откроет ярлык, система запустит VBS-скрипт с произвольным именем из шести цифр (например, u566387.vbs), расположенный в папке «sysvolume». Этот скрипт, в свою очередь, активирует BAT-файл с аналогичным именем.

Действия BAT-файла продуманы для маскировки. Сначала он открывает папку «USB Drive» с оригинальными файлами пользователя, создавая иллюзию нормальной работы накопителя. Затем он создает в системе папку с пробелом в имени, например, «C:\Windows \System32\», и копирует в нее дроппер (вредоносную программу-установщик) под видом библиотеки «printui.dll». После этого легитимная системная утилита «printui.exe» загружает и исполняет эту поддельную библиотеку, что позволяет зловреду обойти базовые защиты.

Цепочка загрузки включает несколько этапов. Первый дроппер, «printui.dll», создает и запускает следующий компонент - «svcinsty64.exe». Этот файл, также являющийся дроппером, генерирует исполняемый файл «svctrl64.exe» и конфигурационный файл «wlogz.dat». Финальный этап - создание DLL-библиотеки, которая регистрируется как служба с именем DcomLaunch, обеспечивая постоянное присутствие в системе (persistence).

Основной полезной нагрузкой является майнер, который аналитики называют PrintMiner. После запуска он предпринимает ряд действий для конспирации и эффективной работы. Во-первых, он добавляет свой путь в исключения Защитника Windows (Windows Defender). Во-вторых, меняет настройки электропитания, чтобы система не уходила в спящий режим. Затем майнер связывается с командным сервером (C&C), передавая данные о системе, включая модели CPU и GPU.

Следующий шаг - загрузка и установка непосредственно криптомайнера XMRig. Файлы с сервера приходят в зашифрованном виде, и вредонос проводит их дешифровку. Конфигурационный файл «wlogz.dat» обновляется, в него записываются данные о сервере, параметрах майнинга и путях к установленным компонентам. Майнер создает два основных потока выполнения. Первый отвечает за распространение через USB, создавая на подключенных флешках ту же структуру с ярлыком и скрытыми папками.

Второй поток управляет работой XMRig, проявляя изощренность в скрытности. Он постоянно проверяет список запущенных процессов. Майнинг приостанавливается, если обнаруживаются процессы, связанные с игровыми клиентами, - вероятно, чтобы не вызывать подозрений из-за падения производительности во время игры. Кроме того, вредонос ищет в системе инструменты для мониторинга процессов, такие как Process Explorer, Process Hacker или диспетчер задач. Если такие утилиты запущены, выполнение XMRig также может быть остановлено, что усложняет обнаружение майнера для обычного пользователя.

Эксперты отмечают, что использование USB-накопителей для распространения угроз - не новая тактика. Однако если раньше злоумышленники часто использовали уязвимость автозапуска (autorun.inf), то теперь они применяют социальную инженерию, вынуждая пользователя самостоятельно запустить вредоносный ярлык. В данной схеме файлы предыдущего владельца флешки остаются доступными, что снижает бдительность жертвы и затрудняет понимание факта заражения.

Для защиты от подобных угроз необходимо соблюдать базовые правила кибергигиены. Следует с осторожностью использовать чужие USB-накопители и всегда показывать скрытые файлы в настройках проводника. Критически важно поддерживать операционную систему и все программное обеспечение в актуальном состоянии, устанавливая последние обновления безопасности. Также рекомендуется использовать современные антивирусные решения с обновленными базами сигнатур и функциями поведенческого анализа, которые могут блокировать как известные, так и новые неизвестные угрозы.

Индикаторы компрометации

IPv4

- 2.58.56.13

Domains

- r2.hashpoolpx.net

- umnsrx.net

URLs

- http://2.58.56.13/inf.dat

- http://2.58.56.13/utl/xmr.dat

- http://2.58.56.13/utl/xmrsys.dat

MD5

- 1cf4a8bfd59d5f04be313d2fa3af5f5a

- 248eed41f083c5de46a15c2b9f30303e

- 4bf6fe55240267398bef02703f1a6182

- 916eac9c0e83da08819d49be32afa182

- b88b2c61844a49fcc54727105ae9abac