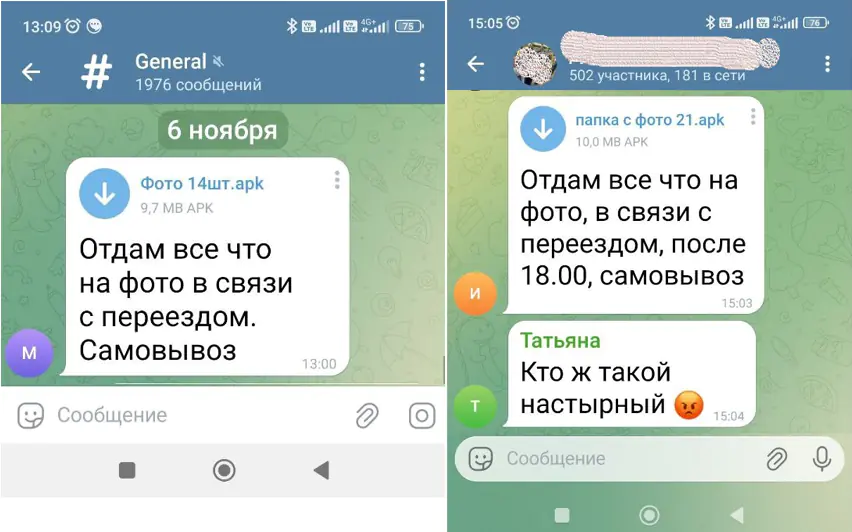

Эксперты Angara MTDR вскрыли новую волну атак, нацеленную на пользователей Android через популярные социальные сети и мессенджеры. Злоумышленники активно распространяют вредоносное программное обеспечение (ВПО), маскируя его под файлы с фотографиями в сообщениях о срочных распродажах личных вещей. В частности, наши специалисты исследовали несколько поддельных APK-файлов, циркулирующих в Telegram.

Описание

Angara MTDR установили, что эти файлы принадлежат к известному семейству бэкдоров Mamont. Основная цель данного вредоноса - скрытное получение полного контроля над устройством. После установки он способен перехватывать и отправлять SMS, собирать детальную информацию о телефоне, тайно выполнять USSD-команды, читать уведомления и открывать произвольные веб-ссылки.

Исследованные образцы, например, «Фото 24шт.apk» или «photo12.apk», при запуске первым делом запрашивают у пользователя критически важные разрешения. Приложение просит доступ к отправке и чтению SMS, состоянию телефона, включая уникальный идентификатор IMEI, контактам, а также к камере и функции совершения звонков. После предоставления этих прав на экране открывается веб-страница. В изученных случаях это была фишинговая имитация сервиса для обмена изображениями, предназначенная для кражи учетных данных. Интересно, что иногда зловред использует совершенно легитимный сайт, чтобы усыпить бдительность жертвы.

Для усложнения анализа злоумышленники применяют технику обфускации, шифруя основные строки в коде с помощью инструмента obfuse.NPStringFog. После расшифровки становится видна внутренняя логика. Конфигурация бэкдора, включая адреса управляющих серверов, часто хранится в открытом виде в классе BuildConfig. Взаимодействие с сервером злоумышленника построено на библиотеке Retrofit2 с использованием JSON-формата.

Функционал Mamont позволяет оператору удалённо отдавать разнообразные команды. Среди них - отправка всех SMS с устройства на сервер, получение статуса выданных разрешений, отправка SMS или USSD-запросов на указанные номера, открытие ссылок во встроенном браузере и даже удаление конкретных SMS-сообщений из памяти телефона. Для обеспечения постоянства (persistence) приложение регистрируется для автозагрузки при старте системы и может работать в фоновом режиме как сервис.

Любопытной деталью является наличие в коде отладочных сообщений и комментариев на русском языке. Также эксперты обнаружили неиспользуемые в текущей версии функции, указывающие на планы по развитию вредоноса. Например, есть заготовки для метода uploadVerificationData, который теоретически может собирать и отправлять паспортные данные пользователя. Обнаружены и строки, связанные с «верификацией», что предполагает возможное будущее расширение функционала для записи видео с лицом владельца устройства. Такие материалы в дальнейшем могут использоваться для глубокого фишинга или шантажа.

Данная кампания наглядно демонстрирует классическую схему атаки с применением социальной инженерии. Вместо сложных технических уязвимостей злоумышленники эксплуатируют доверие пользователей, предлагая под видом безобидных архивов с фотографиями полнофункциональный шпионский инструмент. Поэтому основная рекомендация для защиты остаётся неизменной: стоит устанавливать приложения только из официальных магазинов, критически оценивать запросы на предоставление разрешений и избегать загрузки файлов из непроверенных источников, даже если они пришли от знакомых в мессенджерах.

Индикаторы компрометации

URLs

- https://ibb.co/MxnMtnGV

- https://libertydroid.com/remote_logs/log_receiver.php

- https://libertydroidwestthebest.live/

- https://libertydroid-xraycomm.top/remote_logs/log_receiver.php

- https://libertylibertypopcorn.live/

- https://photricity.com/flw/ajax/

MD5

- 05c8202b2570a86b47a7eca8db77e0d7

- 3333a455c87150b958986bc2760af528