21 мая 2025 года подразделение Microsoft по борьбе с цифровой преступностью совместно с ФБР, Europol и Министерством юстиции США объявили о ликвидации инфраструктуры вредоносного ПО (malicious software) Lumma Stealer. В ходе операции были изъяты около 2300 публичных доменов, связанных с этим стилером - программой, предназначенной для кражи конфиденциальных данных. На захваченных сайтах была размещена официальная страница с сообщением ФБР о проведённой операции.

Описание

Однако уже через несколько часов после заявления правоохранителей появились свидетельства того, что деятельность группировки не была полноценно остановлена. Независимые исследователи кибербезопасности, используя методы HTTP-фингерайтинга и анализ хэшей, обнаружили продолжающую активность инфраструктуры Lumma. В частности, оставались доступными панели управления, такие как lummamarket.com/login, а в Telegram-каналах, связанных с преступной деятельностью, продолжалась открытая реклама и продажа украденных данных.

22 мая, всего через день после операции, через Telegram-бот Lumma было доступно к продаже данные, похищенные с 95 компьютеров из 41 страны. Среди жертв значатся пользователи из США, Бразилии, Колумбии, Индии, Германии и многих других государств. Были представлены украденные пароли (5486 записей из США, 1558 - из Бразилии) и файлы cookie (39 124 из Бразилии, 33 тыс. - из США, 18 359 - из Индии). Это свидетельствует о том, что вредоносная программа сохранила функциональность и продолжает сбор информации.

Аналитики также выявили список IP-адресов заражённых устройств, что подтверждает: инфекция не была устранена на конечных точках. Стилеры, такие как Lumma, часто используются как инструмент для первоначального доступа в корпоративные сети, что в дальнейшем может привести к масштабным атакам, включая ransomware (программы-вымогатели) и целевые операции APT (продвинутых постоянных угроз).

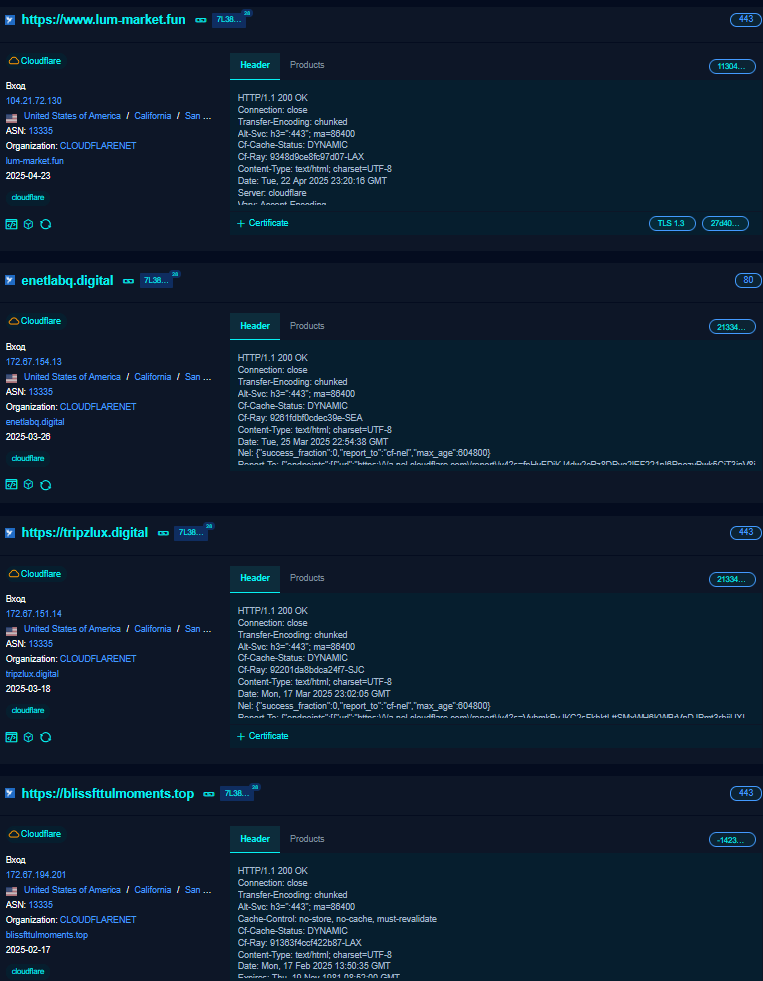

Представители Lumma опубликовали сообщение на одном из форумов, в котором отрицают полное уничтожение своей инфраструктуры и намекают на восстановление работы. Кроме того, в ходе расследования были обнаружены новые домены, зарегистрированные уже после операции ФБР - между 21 и 23 мая 2025 года. Среди них: writintrvh.top, fedor-dostoevskiy.com и yuriy-andropov.com. Это указывает на быструю адаптацию злоумышленников и перенос инфраструктуры.

Эксперты отмечают, что низкая стоимость подписки на подобные стилеры делает их доступными для широкого круга злоумышленников. Это позволяет преступникам получать доступ к корпоративным системам не через взлом, а через легитимные учётные данные, что значительно усложняет обнаружение угрозы.

Таким образом, несмотря на громкий успех правоохранительных органов, реальный эффект от операции оказался ограниченным. Lumma Stealer продолжает работать, а значит, угроза для пользователей и компаний по-прежнему актуальна. Это подчёркивает необходимость более комплексного подхода к борьбе с киберпреступностью, включая не только перехват инфраструктуры, но и эффективное устранение самой вредоносной программы на устройствах жертв.

Индикаторы компрометации

IPv4

- 104.21.29.191

- 104.21.36.193

- 104.21.56.233

- 104.21.72.130

- 104.21.73.180

- 172.67.144.114

- 172.67.151.14

- 172.67.154.13

- 172.67.194.201

- 172.67.196.59

- 45.134.26.107

Domains

- a.ancientlum.com

- abaftebeetl.biz

- ancientlum.com

- b.ancientlum.com

- blissfttulmoments.top

- enetlabq.digital

- fedor-dostoevskiy.com

- lummamarket.com

- lum-market.fun

- lumnew.fun

- mikhail-lermontov.com

- perspectiy.cyou

- stickintial.cyou

- tripzlux.digital

- writintrvh.top

- yuriy-andropov.com