Компания Darktrace опубликовала результаты расследования деятельности вредоносной программы Vo1d, которая превратилась в одну из самых масштабных ботнет-сетей на платформе Android за всю историю наблюдений. Особенностью исследования стало автоматическое обнаружение аномальной активности системой Cyber AI Analyst, которая отследила всю цепочку атаки - от DNS-маячков до взаимодействия с управляющими серверами.

Описание

Ботнет Vo1d, впервые обнаруженный в сентябре 2024 года, изначально представлял собой бэкдор, способный устанавливать дополнительное программное обеспечение. Со временем его функциональность значительно расширилась: теперь вредоносная программа может развертывать дополнительные вредоносные нагрузки, запускать прокси-сервисы и проводить мошеннические операции с рекламой. По оценкам экспертов, к началу 2025 года Vo1d заразил от 1,3 до 1,6 миллиона устройств по всему миру, преимущественно targeting смарт-телевизоры и недорогие Android TV-боксы.

С технической точки зрения, Vo1d внедряет компоненты в системное хранилище, что позволяет ему загружать и исполнять новые модули в любое время. Критически важным механизмом устойчивости ботнета стало использование алгоритмов генерации доменных имен. Эта технология позволяет вредоносной программе создавать псевдослучайные доменные имени по предсказуемому расписанию, обеспечивая постоянное подключение к новым управляющим серверам даже после блокировки предыдущих.

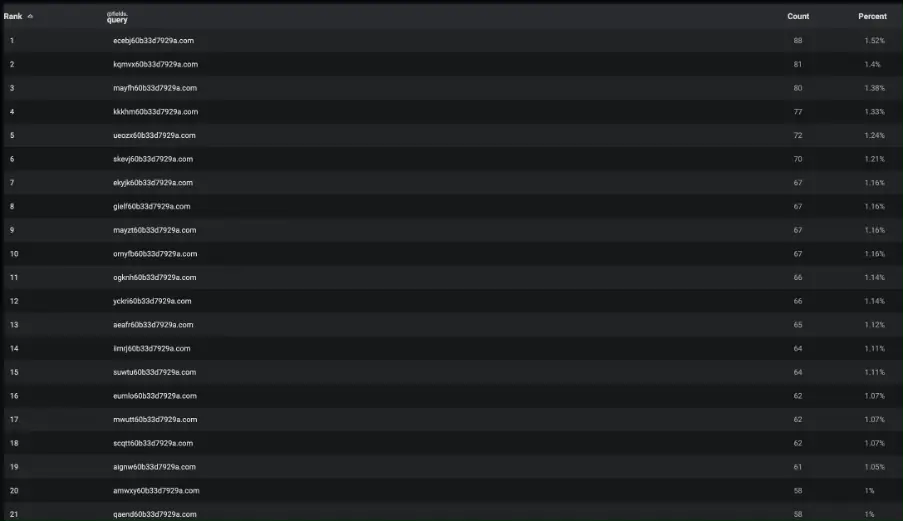

Интересно, что исследователи Darktrace обнаружили закономерности в генерации доменов. Первые пять символов изменяются для создания списка доменных имен, тогда как завершающая часть остается постоянной: 60b33d7929a. Кроме того, была выявлена потенциальная вторая seed-фраза для генерации, ранее не документированная в открытых источниках. Генерируемые домены использовали домены верхнего уровня .com, .net и .top.

Географический анализ показал концентрацию активности в Южной Африке, что объясняется широким распространением в регионе недорогих устройств с устаревшим программным обеспечением. Такие устройства, особенно несертифицированные Android TV-стики, часто поставляются с уязвимой прошивкой и становятся легкой добычей для операторов ботнета.

Darktrace отследила инфраструктуру Vo1d и выявила использование облачных сервисов Amazon. Размещение перенаправляющих и управляющих серверов в крупных облачных средах обеспечивает операторам доступ к высокодоступной и географически распределенной инфраструктуре. Когда один узел блокируется, злоумышленники могут быстро активировать новый узел с другим IP-адресом в пределах той же автономной системы.

После успешного разрешения сгенерированных доменных имен зараженные устройства устанавливали исходящие соединения через нестандартные порты 55520 и 55521 TCP. Выбор таких портов не случаен: они реже блокируются межсетевыми экранами и подвергаются меньшему контролю по сравнению с стандартными портами 80 и 443. Эта тактика помогает скрыть коммуникацию, маскируя ее под обычный TCP-трафик.

Обнаружение Vo1d демонстрирует растущую изощренность современных ботнет-сетей, использующих сложные механизмы устойчивости и скрытности. Одновременно этот случай подчеркивает, что даже бытовая электроника может стать частью масштабных киберпреступных операций. Распространенность уязвимых устройств в определенных регионах создает идеальные условия для расширение ботнет-сетей, требующие повышенного внимания к безопасности IoT-устройств и реализации проактивных мер защиты.

Эксперты отмечают, что случай Vo1d иллюстрирует эволюцию тактик уклонения от обнаружения. Операторы ботнета сочетают технически продвинутые методы вроде алгоритмической генерации доменов с простыми, но эффективными подходами к выбору портов и использованию доверенной облачной инфраструктуры. Подобные комбинации усложняют традиционные методы защиты, основанные на сигнатурах и черных списках, и требуют более сложных поведенческих анализаторов угроз.

Индикаторы компрометации

IPv4

- 3.132.75.97

Domains

- eusji60b33d7929a.com

- g.sxim.me

- ggqrb60b33d7929a.com

- qilqxfc975904fc9.top

- semhz60b33d7929a.com

- snakeers.com

- uacfc60b33d7929a.com