Японский центр реагирования на компьютерные инциденты JPCERT/CC опубликовал тревожные данные о растущей угрозе: инструмент CrossC2, расширяющий функционал печально известного Cobalt Strike для операционных систем Linux и macOS, активно используется злоумышленниками в многоэтапных атаках. Инциденты, зафиксированные с сентября по декабрь 2024 года, демонстрируют сложную тактику, включающую проникновение в корпоративные сети и использование кастомного загрузчика ReadNimeLoader.

Описание

Эволюция угрозы: CrossC2 как новый вектор

CrossC2 представляет собой неофициальный Beacon и билдер, совместимый с Cobalt Strike версии 4.1 и выше. Разработанный на языке C, он поддерживает архитектуры Linux (x86, x64) и macOS (x86, x64, M1). Хотя билдер доступен на GitHub, исходные коды самого Beacon остаются закрытыми. После запуска CrossC2 немедленно создает дочерний процесс, извлекающий данные командного сервера (C2) из конфигурации или переменных окружения "CCHOST" и "CCPORT". Несмотря на ограниченный набор команд по сравнению со стандартным Cobalt Strike, инструмент оснащен антианалитическими механизмами: XOR-кодированием строк и обфускацией через вставку объемного "мусорного" кода. Конфигурационные данные, хранящиеся в конце файла и зашифрованные AES128-CBC, обнаруживаются по тегу "HOOK". Примечательно, что CrossC2 генерирует Beacon через легитимные расширения TeamServer, а его распаковка осложнена особенностями размещения конфигурации.

Многоступенчатая атака: от загрузчика до Beacon

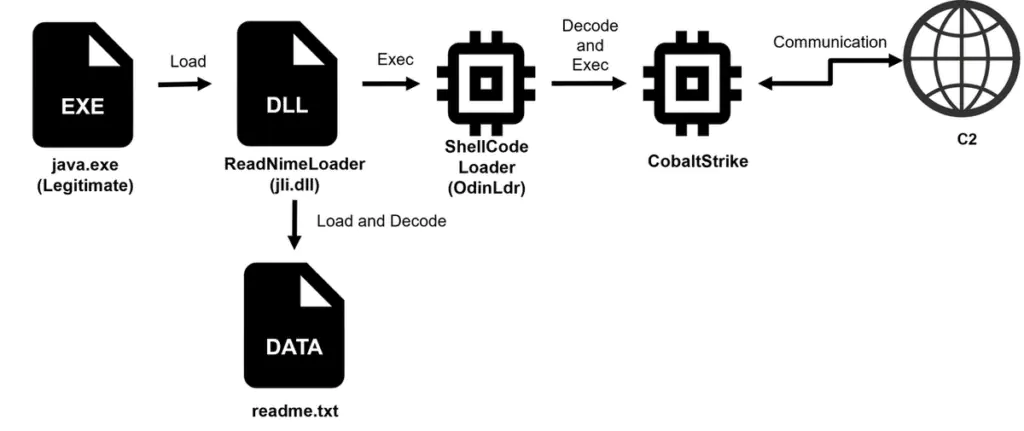

Атака начиналась с выполнения легитимного java.exe через задание Планировщика задач. Этот процесс использовал DLL-сиделоадинг для загрузки вредоносного jli.dll - загрузчика ReadNimeLoader, написанного на языке Nim. ReadNimeLoader считывал, расшифровывал и исполнял в памяти содержимое файла readme.txt. Этот файл содержал OdinLdr, открытый загрузчик шелл-кода, который декодировал и запускал финальную полезную нагрузку - Cobalt Strike Beacon. ReadNimeLoader демонстрирует изощренность: он включает четыре метода детектирования отладки (проверка BeingDebugged в PEB, анализ регистров отладки CONTEXT_DEBUG_REGISTER, тайминг-атаки и обработку исключений), причем части ключа для расшифровки OdinLdr встроены в эти анти-отладочные функции. Строки в загрузчике закодированы двумя разными XOR-функциями (decode01 и decode02), причем вторая появилась в более поздних версиях. Финальная полезная нагрузка дешифруется с помощью AES256-ECB, где ключ формируется из декодированных строк.

Тактический арсенал и атрибуция

Злоумышленники использовали разнообразные инструменты для перемещения по сети и эскалации привилегий: версии SystemBC для Linux (отличающиеся от Windows-аналогов), PsExec для латерального движения, GetNPUsers для атак AS-REP Roasting, SSH-клиент Plink и инструменты повышения привилегий в Windows. Анализ JPCERT/CC указывает на возможную связь кампании с группировкой BlackBasta. Ключевыми совпадениями стали домены C2, совпадающие с данными Rapid7, использование файлов jli.dll и readme.txt, применение SystemBC и техник AS-REP Roasting при атаках на Active Directory.

Защита и инструменты анализа

В ответ на угрозу JPCERT/CC выпустил открытый инструмент для анализа CrossC2 - парсер конфигурации, доступный на GitHub (JPCERTCC/aa-tools/parse_crossc2beacon_config.py). Он поддерживает анализ бинарных файлов как для Linux, так и для macOS, автоматизируя извлечение и декодирование критически важных данных атаки. Это существенно упрощает работу специалистов по безопасности при расследовании инцидентов.

Значение для информационной безопасности

Данная кампания подчеркивает тревожный тренд: злоумышленники целенаправленно атакуют Linux-серверы внутри корпоративных сетей, используя недостаточное распространение EDR-решений на этой платформе. CrossC2, превращающий Cobalt Strike в кросс-платформенную угрозу, создает новые риски. Организациям рекомендуется усилить мониторинг Linux/маcOS-систем, обращать внимание на аномальную активность, связанную с java.exe, переменными окружения CCHOST/CCPORT, файлами jli.dll и readme.txt в нестандартных путях (например, C:\$recycle.bin\), а также использовать специализированные инструменты вроде предложенного JPCERT/CC парсера для быстрого анализа артефактов. Полный список индикаторов компрометации (IoC), включая хеши образцов и адреса C2-серверов, доступен в приложении к отчету центра.

Индикаторы компрометации

IPv4 Port Combinations

- 137.184.155.92:443

- 159.65.241.37:443

- 162.33.179.247:8443

- 165.227.113.183:443

- 179.60.149.209:443

- 192.241.190.181:443

- 64.52.80.62:443

- 64.95.10.209:443

- 67.217.228.55:443

Domain Port Combinations

- api.glazeceramics.com:443

- comdoc1.docu-duplicator.com:53

- doc.docu-duplicator.com:53

- doc2.docu-duplicator.com:53

SHA256

- 078163d5c16f64caa5a14784323fd51451b8c831c73396b967b4e35e6879937b

- 0ab709728666f8759ad8db574d4009cf74ebce36ef2572ef52b058997a9b2a25

- 16b1819186f0803b9408d9a448a176142f8271a4bc0b42cdb78eb4489bce16fe

- 28d668f3e1026a56d55bc5d6e36fad71622c1ab20ace52d3ab12738f9f8c6589

- 2e338a447b4ceaa00b99d742194d174243ca82830a03149028f9713d71fe9aab

- 3079a29575a0adff91f04c5493a7f3e1c89795e3a90cf842650cd8bd45c4e1bc

- 3f96b6589996e57abc1c4d9b732528d2d11dea5c814f8241170c14ca2cd0281d

- 56b941f6dcb769ae6d6995412559012abab830f05d5d8acf2648f7fa48c20833

- 6246fb5c8b714707ac49ade53e6fe5017d96442db393b1c0ba964698ae24245d

- 6b80d602472c76b1d0f05bcce62e0a34de758232d9d570ba61b540784c663c01

- 70b3b8e07752c1f3d4a462b2ab47ca3d9fb5094131971067230031b8b2cd84f2

- 74a33138ce1e57564baa4ea4db4a882d6bf51081b79a167a6cb2bf9130ddad7f

- 7ccff87db7b4e6bc8c5a7e570f83e26ccb6f3a8f72388210af466048d3793b00

- 99d6b73b1a9e66d7f6dcb3244ea0783b60776efd223d95c4f95e31fde434e258

- 9e8c550545aea5212c687e15399344df8a2c89f8359b90d8054f233a757346e7

- ac02aee660d44a8bfbc69e9c46cf402fd41e99915e13d0de3977e662ef13b2ca

- acdf2a87ed03f2c6fe1d9899e8a74e8b56f7b77bb8aed5adf2cc374ee5465168

- ad90a4490d82c7bd300fdbbdca0336e5ad2219d63ea0f08cebc33050d65b7ef2

- d74eac55eeaa3138bc1e723c56013bb1af7709f0a77308bfbf268d4e32b37243

- dfe79b9c57cfb9fc10597b43af1c0a798991b6ceeec2af9b1e0ed46e6a8661c8

- e0e827198a70eef6c697559660106cfab7229483b0cd7f0c7abd384a3d2ee504

- ecca3194613b0bab02059c3544fdc90f6d4af5a4c06518c853517eb1d81b9735

- f79e047ae4834e6a9234ca1635f18b074a870b366fe4368c10c2ddc56dfbb1bc