Группа Yurei, впервые обнаруженная в начале сентября 2025 года, представляет собой нового игрока на рынке вредоносного ПО типа ransomware (шифровальщик). Злоумышленники используют классическую операционную модель: проникновение в корпоративные сети, шифрование данных, удаление резервных копий с последующим требованием выкупа. Хотя доказательств работы по модели Ransomware as a Service (RaaS) или сотрудничества с другими группами не выявлено, специалисты отмечают организованный характер их деятельности. Для связи с жертвами группа использует выделенный сайт в даркнете.

Описание

География атак охватывает Шри-Ланку и Нигерию, а среди целевых отраслей преобладают транспорт и логистика, IT-разработка, маркетинг, реклама и пищевая промышленность. Размер выкупа определяется индивидуально после анализа финансового состояния компании-жертвы, что свидетельствует о тщательной подготовке атак.

Технический анализ показал, что Yurei написан на языке Go и отличается минималистичной архитектурой. В отличие от многих других шифровальщиков, он не выполняет стандартных подготовительных routines (процедур) - таких как изменение разрешений, создание мьютексов или декодирование строк. Вместо этого программа сразу начинает сканирование дисковых накопителей для поиска целей шифрования.

Важной особенностью является продуманная система исключений. Yurei избегает шифрования критически важных для работы системы каталогов, включая windows, system32 и program files. Также защищены ключевые расширения файлов (.exe, .dll, .sys) и системные файлы (bootmgr, bcd). Интересно, что в список исключений включены собственные артефакты шифровальщика - расширение .Yurei и файл с инструкциями _README_Yurei.txt, что предотвращает повторное шифрование и гарантирует доступность ransom note (вымогательского сообщения) для жертв.

Процесс шифрования построен на комбинации современных криптографических методов. Для каждого файла генерируются уникальные 32-байтовый ключ и 24-байтовый nonce (одноразовый номер) для алгоритма ChaCha20-Poly1305. Затем эти значения шифруются с помощью метода secp256k1-ECIES с использованием встроенного в вредоносную программу открытого ключа. Данные обрабатываются блоками по 64 КБ, а в начало каждого зашифрованного файла добавляются защищенные ключевые параметры с разделителем "||".

Криптографическая схема secp256k1-ECIES обеспечивает высокий уровень защиты. При помощи алгоритма Elliptic Curve Diffie-Hellman (ECDH) создается общий секрет, который затем преобразуется в ключ для AES-GCM. Использование случайных временных параметров гарантирует уникальность каждого сеанса шифрования. Такой подход не только предотвращает прямой доступ к ключам шифрования, но и делает невозможным восстановление данных без участия злоумышленников.

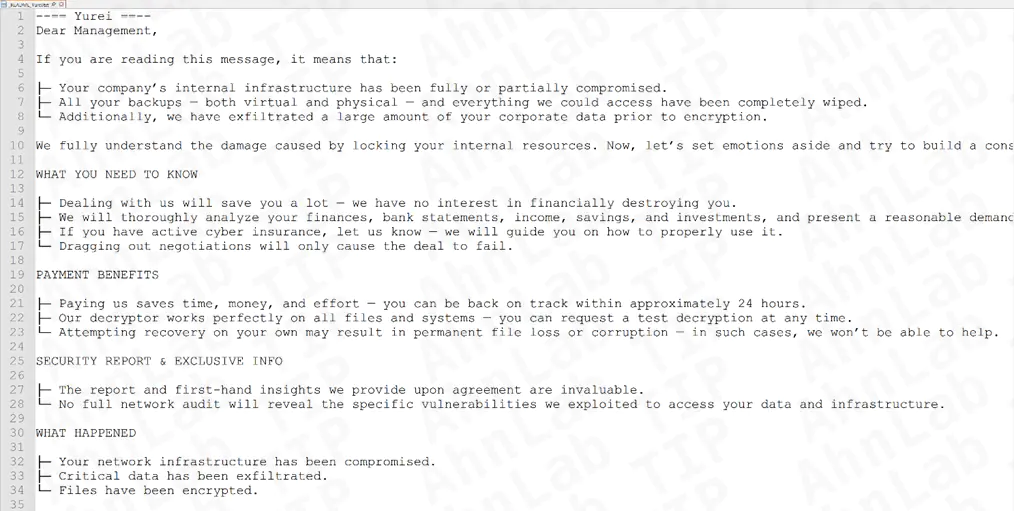

Вымогательское сообщение содержит типичные для современных ransomware угрозы. Злоумышленники утверждают о компрометации внутренней инфраструктуры и уничтожении доступных резервных копий. Особое внимание уделяется давлению на жертв через угрозу публикации украденных данных, включая базы данных, финансовые документы, юридические записи и персональную информацию. Сообщение предупреждает о рисках самостоятельного восстановления и угрожает удалением ключей дешифрования в случае задержек переговоров.

Аналитики отмечают, что сочетание эффективного шифрования с психологическим давлением делает Yurei серьезной угрозой для корпоративной безопасности. Отсутствие сложных подготовительных процедур может указывать на развитие группы, однако уже сейчас их методы демонстрируют высокий уровень технической подготовки. Специалисты рекомендуют организациям из целевых отраслей усилить мониторинг сетевой активности и пересмотреть политики резервного копирования.

Индикаторы компрометации

MD5

- 1263ffe930e8ccde5bc62b043a5b6bd8

- 1f9700295e592ce3ea40b282e91597a2

- 24b4a69e3220b4e52e7c14f71e0f8dd6

- 32d489eef7cbbdf51dc41d07648d7d8f

- 331f9e123696007a9b2cc962dfb86d12