Киберпреступная группа NightSpire, активно действующая с февраля 2025 года, начала целенаправленные атаки на южнокорейские организации, используя агрессивную тактику двойного шантажа. Группа функционирует по модели Ransomware-as-a-Service (RaaS) и уже продемонстрировала высокую степень организации, имея специализированную инфраструктуру и Dedicated Leak Site (DLS) - выделенный сайт для публикации данных жертв.

Описание

NightSpire использует психологическое давление на жертв, размещая на своем сайте обратный отсчет до момента публикации конфиденциальной информации. В коммуникациях группа применяет крайне агрессивную риторику, предлагая пострадавшим каналы связи через ProtonMail, OnionMail и Telegram для ведения переговоров. По заявлениям злоумышленников, они активно эксплуатируют уязвимости корпоративных систем для проникновения.

География атак группы обширна: помимо Южной Кореи, под удар попали компании розничной торговли и оптового распределения в США, химической и производственной промышленности Японии, морского сектора Таиланда, бухгалтерских услуг Великобритании, крупные корпорации Китая, производственные предприятия Польши, бизнес-услуги и строительный сектор Гонконга, а также технологические и финансовые услуги Тайваня.

Технический анализ показывает, что NightSpire использует гибридный подход к шифрованию данных. Для файлов с расширениями iso, vhdx, vmdk, zip, vib, bak, mdf, flt и ldf применяется блочное шифрование блоками по 1 МБ, что обеспечивает высокую скорость обработки больших файлов, образов дисков и виртуальных машин. Для всех остальных типов файлов используется полное шифрование. Зашифрованные файлы получают расширение .nspire, а в каждой папке создается файл readme.txt с инструкциями по выкупу.

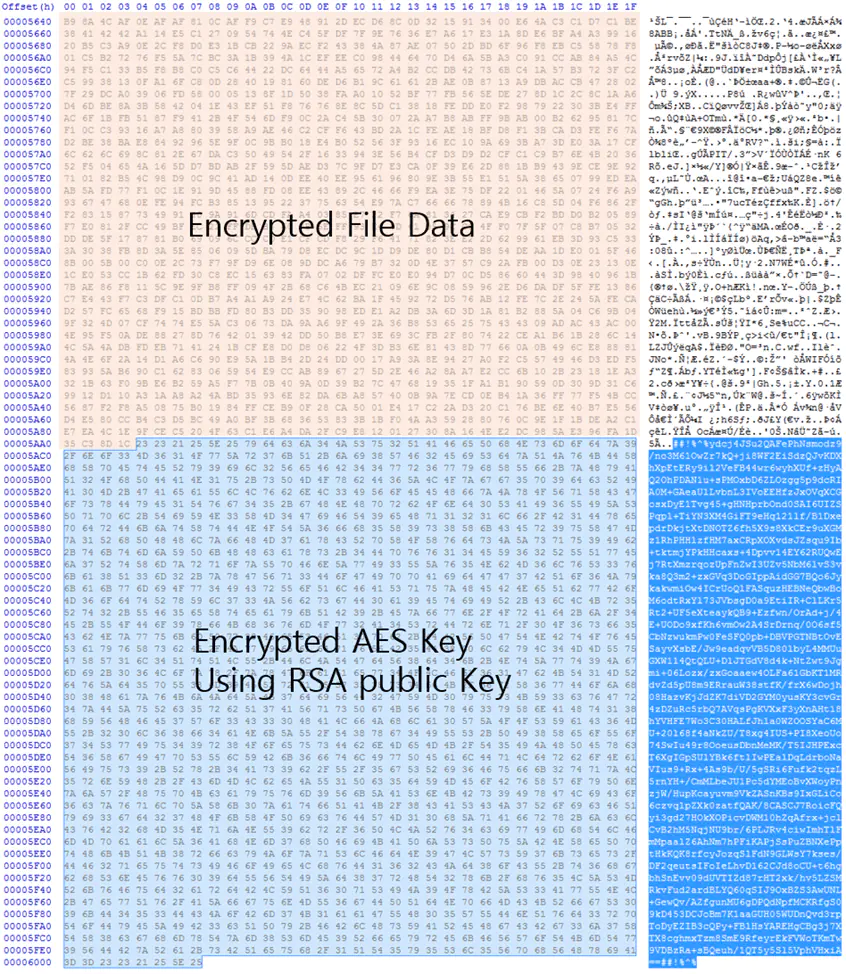

Архитектура зашифрованного файла включает данные, зашифрованные с помощью симметричного ключа AES, который затем шифруется асимметричным алгоритмом RSA и помещается в конец файла. Это стандартный подход, обеспечивающий криптостойкость. Примечательно, что NightSpire не удаляет теневые копии Volume Shadow Copy и не изменяет фон рабочего стола, что несколько отличает его от других современных ransomware.

Эксперты по кибербезопасности отмечают, что пока не установлено, является ли NightSpire совершенно новой группой или же это ребрендинг существующего преступного объединения. Тактика двойного шантажа, когда злоумышленники не только шифруют данные, но и угрожают их публикацией, становится отраслевым стандартом среди продвинутых групп. Специалисты рекомендуют организациям усилить мониторинг сетевой активности, регулярно обновлять системы и проводить тренировки по реагированию на инциденты.

Важно подчеркнуть, что выплата выкупа не гарантирует возврата данных и может финансировать дальнейшую преступную деятельность. Органы правопорядка и национальные центры реагирования на компьютерные инциденты рекомендуют сосредоточиться на профилактике и восстановлении из резервных копий, а не на переговорах с преступниками.

Индикаторы компрометации

MD5

- 2bf543faf679a374af5fc4848eea5a98

- e2d7d65a347b3638f81939192294eb13