Эксперты AhnLab Security Intelligence Center (ASEC) выявили масштабную операцию по распространению вредоносной программы SmartLoader через платформу GitHub. Злоумышленники создали серию репозиториев, искусно замаскированных под легитимные проекты, которые занимают верхние позиции в поисковых системах по запросам, связанным с игровыми читами, взломом программного обеспечения и инструментами автоматизации.

Описание

Механизм распространения

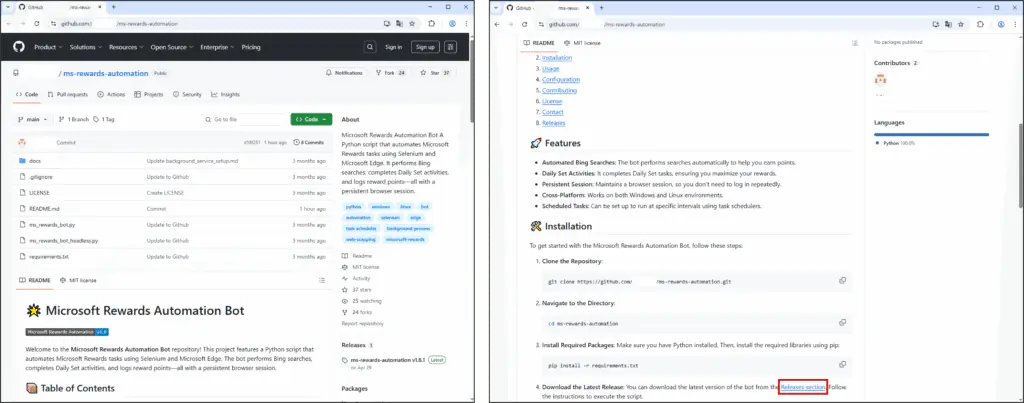

Аналитики ASEC зафиксировали не менее 11 вредоносных репозиториев, включая проекты "Maple-Story-Menu", "Minecraft-Vape-Client" и "VSDC-Video-Editor-Pro-Crack". Каждый содержит подробный README-файл с техническим описанием, инструкциями по установке и списком функций, что создает видимость достоверности. Основным вектором атаки выступают ZIP-архивы, такие как "Maple.Story.Menu.v3.2.0.zip" или "instagram-followers-booster-v2.4.5-v1.3.6.zip", внутри которых скрыт SmartLoader. Поиск по ключевым словам "взлом игр", "кряки для ПО" или "инструменты автоматизации" выводит эти репозитории на первую страницу результатов Google, увеличивая вероятность загрузки пользователями.

Техника заражения

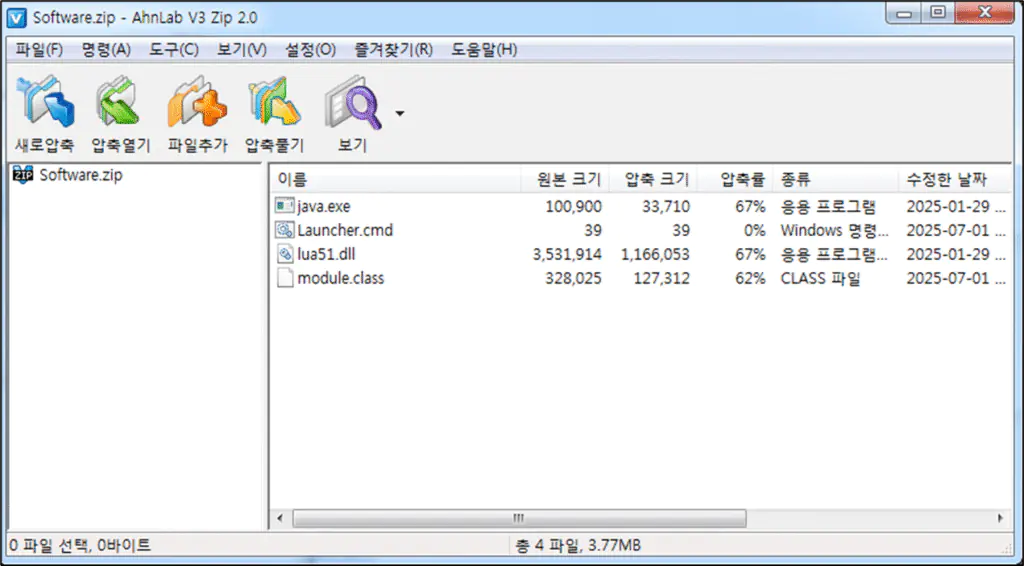

При распаковке архива жертва обнаруживает четыре файла: легитимный исполняемый файл Lua (java.exe), вредоносный пакетный сценарий (Launcher.cmd), библиотеку Lua (lua51.dll) и обфусцированный скрипт (module.class). Запуск Launcher.cmd активирует цепочку заражения: через luajit.exe выполняется скрытый Lua-код, внедряющий SmartLoader в систему. Для обеспечения персистентности вредонос копирует компоненты в каталог "%AppData%\ODE3" и создает задание в Планировщике задач Windows под названием "SecurityHealthService_ODE3".

Первым этапом работы SmartLoader становится сбор конфиденциальных данных. Программа делает скриншот экрана (в формате BMP) и собирает детальную системную информацию, передавая их на командный сервер (C2) по адресу hxxp://89.169.13[.]215/api/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs. Данные шифруются с помощью Base64 и побитовых операций, причем ключ дешифровки извлекается из обфусцированного скрипта в динамической памяти.

Вторичные полезные нагрузки

Получив данные от жертвы, C2-сервер возвращает конфигурацию в формате JSON, содержащую параметры "loader" (настройки поведения) и "tasks" (список дополнительных вредоносов). В ходе текущей кампании зафиксированы три вторичные полезные нагрузки:

- adobe.lua - Обфусцированный Lua-скрипт, дублирующий функции SmartLoader под псевдонимом "WindowsErrorRecovery_ODE4". Передает данные на альтернативный C2 (hxxp://95.164.53[.]26) и ожидает команды для дальнейших действий.

- _x64.bin - 64-битный шелл-код, идентифицированный как инфостилер Rhadamanthys. Внедряется в системные процессы (openwith.exe, dialer.exe, dllhost.exe, rundll32.exe) для кражи учетных данных почты, FTP-серверов и банковских данных.

- _x86.bin - 32-битная версия Rhadamanthys с аналогичным функционалом.

Файлы загружаются с GitHub-аккаунтов злоумышленников (например, hxxps://github[.]com/ngochoan1991/host/raw/ed0b087203fbe99717f2be9e93abc0cf9a4200c9/86.log), декодируются в памяти и запускаются без сохранения на диск.

Рекомендации по безопасности

По данным ASEC, SmartLoader исторически использовался для доставки Redline Stealer, Lumma Stealer и других опасных образцов вредоносного ПО. Эксперты подчеркивают: репозитории, предлагающие взломанное ПО или игровые читы, представляют повышенный риск. Даже профессионально оформленный README.md не гарантирует безопасность. Критически важно проверять историю коммитов, активность автора и отзывы пользователей перед загрузкой файлов. Программное обеспечение следует скачивать исключительно с официальных сайтов разработчиков.

GitHub уже уведомлен о вредоносных репозиториях. Пользователям, загружавшим указанные ZIP-архивы, рекомендуется провести сканирование системы с обновленными антивирусными базами и сменить все пароли, сохраненные в браузерах или почтовых клиентах.

Индикаторы компрометации

URLs

- http://150.241.108.62/api/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs

- http://77.105.164.178/api/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs

- http://89.169.12.179/api/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs

- http://89.169.13.215/api/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs

- http://89.169.13.215/tasks/YTAsODYsODIsOWQsYTEsODgsOTAsOTUsNjUsN2Qs

MD5

- 2ed91e48a8a0b731ca3a3f6a7708256d

- 4d744f3e77a4cb86a676da9c0a28b186

- 952065a30e60fb71a5a27e0b78233cf1

- bd48378e8370372f1c59e404bcb5c840

- e5c783b9c1a70bd10efb66a79ff55ea1