Эксперты по кибербезопасности из Genians Security Center раскрыли детали новой кампании, получившей название «Артемида» (Artemis). Её APT37, также известная как Lazarus Group и связанная с КНДР. В рамках кампании злоумышленники, выдавая себя за сценаристов популярных южнокорейских телепрограмм, нацеливаются на конкретных жертв через фишинг, используя вредоносные документы в формате HWP (Hangul Word Processor). Этот метод позволяет обходить традиционные сигнатурные средства защиты, что подчеркивает критическую важность решений класса Endpoint Detection and Response (EDR, обнаружение и реагирование на конечных точках) для выявления аномального поведения.

Описание

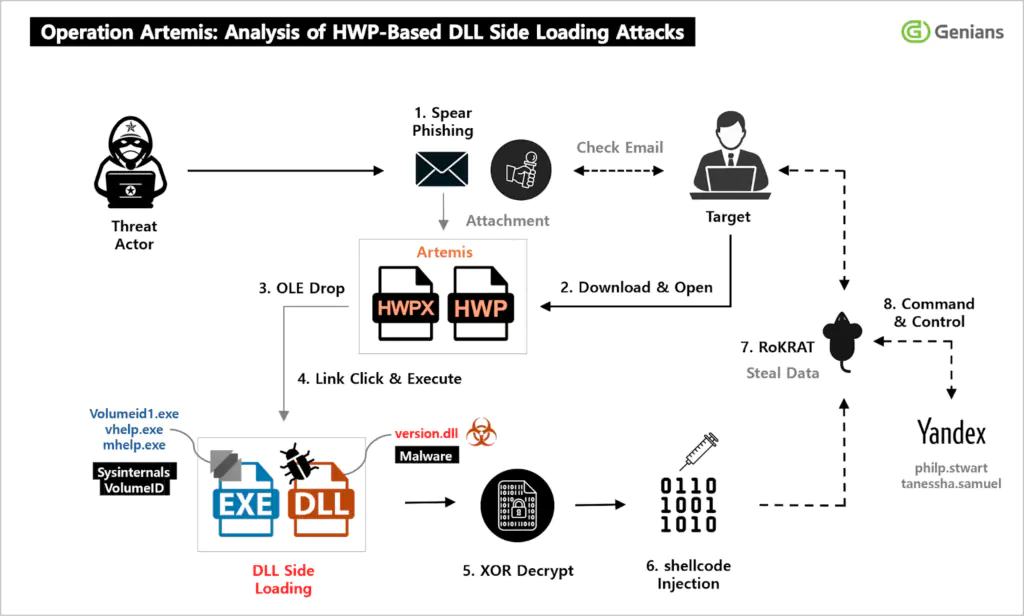

Атака начинается с тщательно подготовленного фишингового письма. Злоумышленник представляется продюсером или писателем, приглашая жертву на кастинг или интервью по актуальным темам, часто связанным с Северной Кореей. После установления доверия в ходе переписки жертве отправляется документ HWP, замаскированный под анкету или руководство к мероприятию. Внутри документа скрыт вредоносный OLE-объект, который исполняется при клике пользователя на гиперссылку.

Ключевой особенностью атаки является сложная многоэтапная цепочка исполнения, предназначенная для уклонения от обнаружения. При активации OLE-объекта сначала запускается легитимный процесс, например, утилита Sysinternals VolumeId. Этот процесс, в свою очередь, через технику DLL side-loading (подмены библиотеки) загружает вредоносную DLL-библиотеку с именем «version.dll», заранее помещенную в временную директорию. Поскольку первоначально выполняется легитимный код, сигнатурные антивирусы часто не могут распознать угрозу.

Вредоносная библиотека «version.dll» содержит многослойно зашифрованный финальный зловредный модуль. Используя XOR-шифрование с разными ключами, он постепенно раскрывает в памяти шелл-код, который в итоге загружает и исполняет основной вредоносный груз (payload). Анализ показал, что финальная нагрузка принадлежит к семейству шпионского вредоносного ПО RoKRAT, давно ассоциируемому с APT37. Этот троянец предназначен для кражи данных и обеспечения постоянного доступа (persistence) к системе.

Для скрытия коммуникаций злоумышленники активно используют легитимные облачные сервисы, такие как российский Yandex Cloud и швейцарский pCloud, в качестве командных серверов (C2). Аналитики обнаружили, что учетные записи в этих сервисах были созданы одновременно в октябре 2023 года, что указывает на скоординированную инфраструктуру и долгосрочное планирование операций.

Данная кампания демонстрирует эволюцию тактик APT37. Злоумышленники не только совершенствуют технические методы сокрытия, но и уделяют значительное внимание социальной инженерии, тщательно подбирая легенды и мимикрируя под авторитетные фигуры - профессоров университетов или сотрудников СМИ. Это значительно повышает вероятность успеха фишинговой атаки.

Для противодействия подобным угрозам эксперты Genians подчеркивают необходимость многоуровневой защиты. Ключевые рекомендации включают мониторинг подозрительного поведения, связанного с подменой DLL, отслеживание дочерних процессов, порождаемых от HWP, и анализ сетевой активности, особенно нехарактерных подключений к облачным сервисам в нерабочее время. Решения EDR, способные в реальном времени анализировать цепочки процессов и выявлять аномалии, являются критически важным инструментом для обнаружения и блокировки таких сложных атак до нанесения ущерба. Инцидент служит напоминанием, что форматы документов, специфичные для определенного региона, такие как HWP в Южной Корее, остаются излюбленной мишенью для целевых кибератак государственного уровня.

Индикаторы компрометации

MD5

- 17171c644307b17d231ad404e25f08b1

- 2f3dff7779795fc01291b0a31d723aca

- 31662a24560b3fe1f34f0733e65509ff

- 7e8c24bb3b50d68227ff2b7193d548dd

- 8e4a99315a3ef443928ef25d90f84a09

- a196fb11a423076f66f5e4b2d02813a9

- ad3433f5f64abdec7868a52341f14196

- c0cac70c93d213d113001e3410c24fd2

- d287dcaeaf17c9dae8a253994502ee58

- d2b2c6646535a62e4c005613d6a036f0

- e726b59f96ab8360f323469d72b8b617

- ea95109b608841d2f99a25bd2646ff43

- f13a4834e3e1613857b84a1203e2e182

- f3603f68aadc8bc1ea8939132f0d5252