Группа Advanced Persistent Threat (APT) Kimsuky, связанная с КНДР, начала использовать генеративный искусственный интеллект (ИИ) для создания поддельных удостоверений сотрудников южнокорейских военных учреждений. Об этом свидетельствует отчёт центра мониторинга угроз Genians Security Center (GSC), опубликованный в июле 2025 года.

Описание

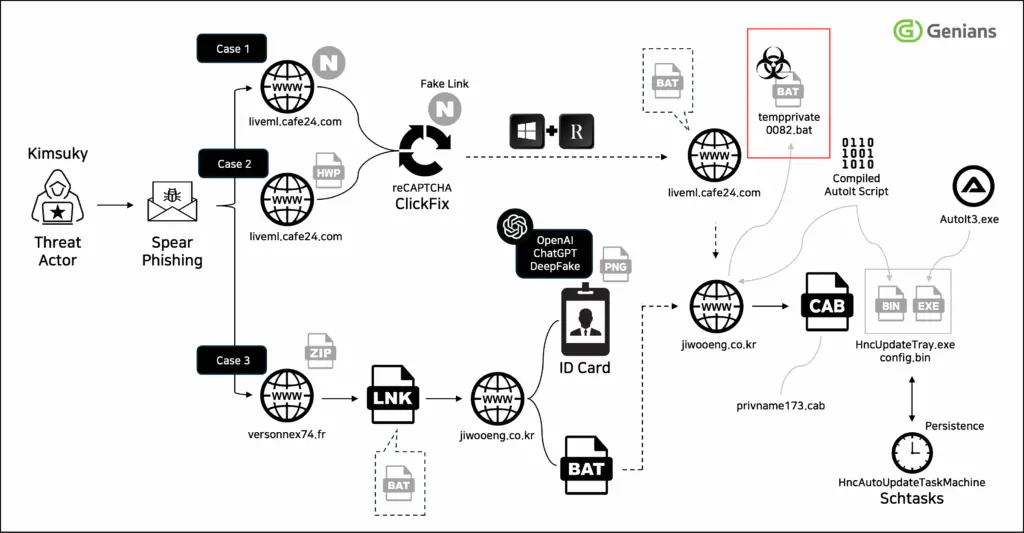

Атака была направлена на исследователей северокорейской тематики, активистов и журналистов. Злоумышленники рассылали фишинговые письма, маскируя их под уведомления от южнокорейских порталов или официальные запросы от военных структур. В письмах содержались ссылки на вредоносные файлы или вложения, приводящие к загрузке вредоносного ПО.

Новым элементом в тактике группы стало применение ChatGPT для генерации дипфейк-изображений удостоверений личности. Эти изображения использовались как приманка для жертв, создавая видимость легитимного документа. Метод позволяет обходить традиционные средства защиты, такие как антивирусы, благодаря использованию сложных сценариев на Batch и AutoIt, а также обфусцированного кода.

Эксперты подчёркивают, что для противодействия таким угрозам необходимы системы класса EDR (Endpoint Detection and Response), способные детектировать скрытую активность на конечных устройствах. Только комплексный мониторинг поведения процессов и сетевой активности позволяет выявить многоэтапные атаки, характерные для APT-групп.

В отчете также отмечается, что северокорейские IT-специалисты активно используют ИИ не только в кибератаках, но и для создания фальшивых резюме и прохождения собеседований в зарубежных компаниях. Это часть стратегии по получению доступа к иностранным ресурсам и обходу международных санкций.

Genians рекомендует организациям усилить проверку входящей почты, внедрить системы поведенческого анализа и регулярно обучать сотрудников основам кибергигиены. Особое внимание стоит уделить целевым фишинговым атакам, которые становятся всё более изощрёнными благодаря инструментам на основе ИИ.

Таким образом, использование дипфейков в кибершпионаже открывает новую эру цифровых угроз, где традиционные методы защиты уже недостаточны. Только многоуровневая безопасность и проактивный мониторинг позволяют противостоять таким сложным и целевым атакам.

Индикаторы компрометации

IPv4

- 111.92.189.12

- 112.175.184.4

- 121.254.129.86

- 183.111.161.96

- 183.111.174.34

- 183.111.174.97

- 183.111.182.195

- 184.168.108.207

- 51.158.21.1

- 58.229.208.146

- 59.25.184.83

Domains

- astaibs.co.kr

- contamine-sarzin.fr

- dangol.pro

- guideline.or.kr

- healthindustry.sookmyung.ac.kr

- hyounwoolab.com

- jiwooeng.co.kr

- liveml.cafe24.com

- seytroux.fr

- snuopel.cafe24.com

- versonnex74.fr

- zabel-partners.com

MD5

- 009bb71299a4f74fe00cf7b8cd26fdfc

- 09dabe5ab566e50ab4526504345af297

- 143d845b6bae947998c3c8d3eb62c3af

- 1b2e63ca745043b9427153dc2d4d4635

- 227973069e288943021e4c8010a94b3c

- 33c97fc4eacd73addbae9e6cde54a77d

- 472610c4c684cea1b4af36f794eedcb0

- 8684e5935d9ce47df2da77af7b9d93fb

- 90026c2dbdb294b13fd03da2be011dd1

- bd0e6e02814cf6dcfda9c3c232987756

- eacf377577cfebe882d215be9515fd11

- fcb97f87905a33af565b0a4f4e884d61