В июне 2025 года китайские хакерские группировки, провели масштабные кибератаки против тибетского сообщества. Операции получили названия GhostChat и PhantomPrayers и были направлены на распространение вредоносного ПО через скомпрометированные веб-сайты и фишинговые страницы. Злоумышленники воспользовались повышенной активностью пользователей в преддверии 90-летия Далай-ламы, чтобы внедрить шпионские программы Ghost RAT и PhantomNet на компьютеры жертв.

Описание

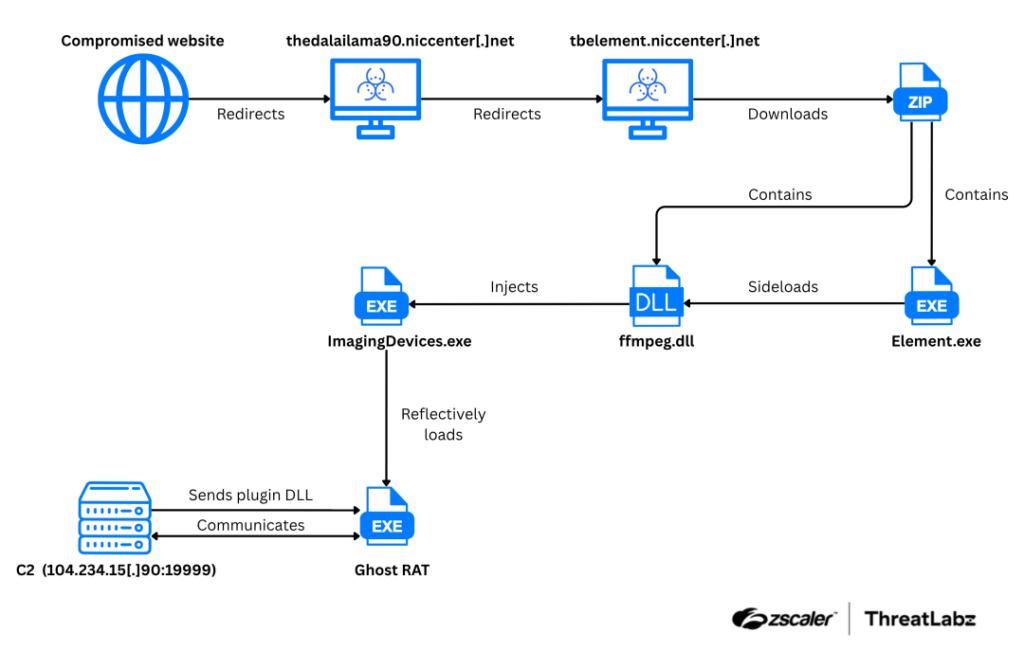

Аналитики Zscaler ThreatLabz совместно с TibCERT выявили, что хакеры подменили легитимную ссылку на официальном сайте tibetfund.org, перенаправляя пользователей на поддельную страницу thedalailama90.niccenter[.]net. Этот фейковый ресурс имитировал настоящий сайт, предлагая загрузить якобы безопасное приложение для общения - Element. Однако вместо него жертвы получали архив TBElement.zip с вредоносной DLL-библиотекой, которая запускала сложную цепочку заражения.

В рамках операции GhostChat злоумышленники использовали метод DLL-подмены: легитимное приложение Element.exe загружало вредоносную версию ffmpeg.dll, после чего в систему внедрялся Ghost RAT. Этот троян обладал широким функционалом - от кража данных до удаленного управления компьютером. Командно-контрольный сервер (C2) располагался по адресу 104.234.15[.]90:19999, а трафик шифровался с помощью модифицированного алгоритма RC4.

Параллельно проводилась операция PhantomPrayers, где жертвам предлагалось скачать "специальное приложение для молитв". Утилита DalaiLamaCheckin.exe, созданная на базе PyQT5, маскировала свою вредоносную активность под легитимный софт. После установки программа копировала в систему файлы VLC.exe и libvlc.dll, используя уязвимость DLL-подмены для заражения. Финалная полезная нагрузка - бэкдор PhantomNet - позволяла хакерам удаленно управлять системой, перехватывать данные и скрытно загружать дополнительные модули.

Эксперты отмечают, что использованные тактики и инструменты прямо указывают на причастность китайских APT-групп. Ghost RAT традиционно применяется киберпреступниками, связанными с Китаем, а PhantomNet ранее фигурировал в операциях группы TA428. Кроме того, целевая аудитория атак - тибетские активисты и сторонники Далай-ламы - подтверждает политическую мотивацию злоумышленников.

Индикаторы компрометации

IPv4 Port Combinations

- 104.234.15.90:19999

- 45.154.12.93:2233

Domains

- beijingspring.niccenter.net

- penmuseum.niccenter.net

- tbelement.niccenter.net

- thedalailama90.niccenter.net

URLs

- http://104.234.15.90:59999/api

- http://hhthedalailama90.niccenter.net/DalaiLamaCheckin.exe

- tbelement.niccenter.net/Download/TBElement.zip

MD5

- 1244b7d19c37baab18348fc2bdb30383

- 26240c8cfbb911009a29e0597aa82e6c

- 32308236fa0e3795df75a31bc259cf62

- 42d83a46250f788eef80ff090d9d6c87

- 5ad61fe6a92d59100dc6f928ef780adb

- 5b63a01a0b3f6e06dd67b42ad4f18266

- 81896b186e0e66f762e1cb1c2e5b25fc

- 998dd032b0bb522036706468eca62441

- a139e01de40d4a65f4180f565de04135

- a17092e3f8200996bdcaa4793981db1f

- a74c5c49b6f1c27231160387371889d3

SHA1

- 10a440357e010c9b6105fa4cbb37b7311ad574ea

- 11be5085f6ddc862cabae37c7dbd6400fb8b1498

- 25cb602e89b5d735776e2e855a93915714f77f01

- 365888661b41cbe827c630fd5eea05c5ddc2480d

- 40ef100472209e55877b63bf817982e74933b3f8

- 71f09721792d3a4f1ea61d1f3664e5a503c447b2

- a03527b2a2f924d3bc41636aa18187df72e9fe03

- ca6845e4ac8c0e45afc699557ad415339419bfe0

- e089daa04cceb8306bc42e34a5da178e89934f45

- fb32d8461ddb6ca2f03200d85c09f82fb6c5bde3

- ff9fddb016ec8062180c77297d478b26d65a7a40

SHA256

- 037d95510c4aa747332aa5a2e33c58828de4ad0af8a1e659a20393f2448e48d7

- 0ad4835662b485f3a1d0702f945f1a3cf17e0a5d75579bea165c19afd1f8ea00

- 1e5c37df2ace720e79e396bbb4816d7f7e226d8bd3ffc3cf8846c4cf49ab1740

- 45fd64a2e3114008f400bb2d9fa775001de652595ffe61c01521eb227a0ba320

- 8809b874da9a23e5558cc386dddf02ea2b9ae64f84c9c26aca23a1c7d2661880

- 98d30b44560a0dde11927b477b197daf75fb318c40bdeed4f9e27235954f9e71

- 9ffb61f1360595fc707053620f3751cb76c83e67835a915ccd3cbff13cf97bed

- a0b5d6ea1f8be6dbdbf3c5bb469b111bd0228bc8928ed23f3ecc3dc4a2c1f480

- c9dac9ced16e43648e19a239a0be9a9836b80ca592b9b36b70d0b2bdd85b5157

- d896953447088e5dc9e4b7b5e9fb82bcb8eb7d4f6f0315b5874b6d4b0484bd69

- f6b42e4d0e810ddbd0c1649abe74497dad7f0e9ada91e8e0e4375255925dd4d2