С июня 2025 года аналитики компании Volexity зафиксировали серию целевых фишинговых кампаний, нацеленных на организации и их сотрудников в Северной Америке, Азии и Европе. Угроза, отслеживаемая под условным обозначением UTA0388, демонстрирует признаки активного использования больших языковых моделей (LLM) для создания убедительных фишинговых писем и даже для помощи в разработке вредоносного программного обеспечения. С высокой степенью уверенности эксперты оценивают UTA0388 как группу, связанную с интересами Китая, что подтверждается как техническими артефактами, так и профилем целей атак.

Описание

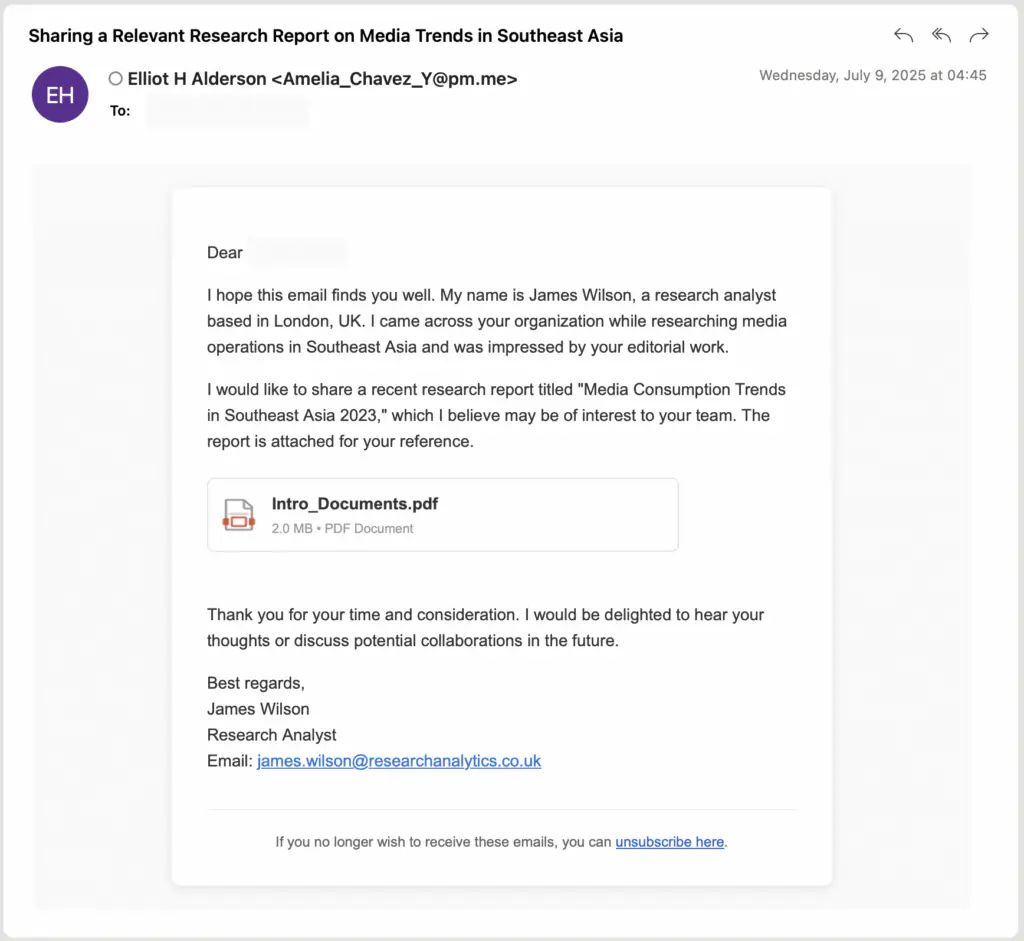

Изначально кампании были тщательно нацелены на конкретные организации. Злоумышленники рассылали письма, маскируясь под старших исследователей и аналитиков из вымышленных организаций, звучащих вполне легитимно. Целью было социальной инженерией заставить жертв перейти по ссылкам, ведущим на удаленно размещенные архивы, содержащие вредоносную полезную нагрузку (malicious payload).

В течение трех месяцев Volexity наблюдала, как UTA0388 использовала различные темы и вымышленные личности в десятках кампаний. Со временем группа расширила целевой охват и начала рассылать письма на разных языках, включая английский, китайский, японский, французский и немецкий. В большинстве случаев первоначальное письмо содержало ссылку на фишинговый контент, размещенный на облачных сервисах, который вел к загрузке вредоносного программного обеспечения. В ограниченном числе случаев UTA0388 размещала вредоносные программы на собственных серверах.

По мере развития тактики группа начала применять более изощренный метод, который Volexity называет «фишингом, устанавливающим взаимопонимание» (rapport-building phishing). Вместо немедленной отправки вредоносной ссылки злоумышленники вступали с целью в переписку, и только после обмена несколькими письмами отправляли фишинговую ссылку, повышая доверие жертвы.

Во всех наблюдаемых случаях UTA0388 использовала ссылки на архивные файлы формата ZIP или RAR. Внутри архива находился легитимный исполняемый файл, имя которого было связано с тематикой письма или целевой организацией. При его запуске происходила подмена порядка поиска библиотек (search order hijacking), что загружало вредоносную динамическую библиотеку (DLL), предоставляя операторам возможность удаленного выполнения команд на зараженных устройствах.

Эту вредоносную полезную нагрузку Volexity отслеживает как GOVERSHELL и обнаружила пять различных вариантов этого семейства вредоносных программ. С высокой степенью уверенности аналитики утверждают, что GOVERSHELL используется исключительно UTA0388 и продолжает активно развиваться.

Одним из ключевых аспектов расследования стало предположение об использовании UTA0388 больших языковых моделей. Эта оценка основана на совокупности доказательств, включая бессвязные решения, темп кампаний и огромное разнообразие атакующих материалов. Незадолго до публикации отчета Volexity компания OpenAI выпустила собственное исследование «October 2025 Disrupting malicious uses of AI: an update», которое подтвердило предположения Volexity о том, что UTA0388 использовала платформу ChatGPT для нескольких компонентов своих фишинговых и вредоносных операций.

Технический анализ выявил многочисленные несоответствия в кампаниях UTA0388. В фишинговых письмах часто использовались три разных имени в одном сообщении: отображаемое имя, адрес электронной почты и подпись в теле письма принадлежали разным вымышленным персонам. Такое поведение не соответствует человеческим шаблонам, где для создания видимости легитимности обычно используется один персонаж.

Электронные письма, хотя и были грамматически правильными и звучали естественно на разных языках, часто демонстрировали отсутствие связности. Например, письмо, отправленное англоязычной цели от имени американского персонажа, могло иметь тему на мандаринском китайском и тело письма на немецком. Другое письмо, направленное европейской цели от испаноговорящего автора, было написано на японском. Подобная несогласованность скорее указывает на автоматизацию, не учитывающую контекст, чем на человеческие ошибки.

Аналитики также обнаружили включение в архивы посторонних файлов, не имеющих функционального назначения для вредоносной программы. Среди них были порнографические изображения и видео, аудиофайлы с буддийскими религиозными речитативами и текстовые файлы с бессмысленными фразами. Volexity не может предложить разумного объяснения, зачем человеку включать такие файлы, поскольку они могут вызвать подозрения у цели и ставят под угрозу успех кампании. Их наличие выглядит бессмысленным и контринтуитивным.

Целевые фишинговые письма часто отправлялись на адреса, которые явно были примерами формата электронной почты, а не реальными адресами, или на общие почтовые ящики, такие как info@домен или веб-мастер. Это указывает на автоматизацию, которая не полностью осознает контекст обрабатываемых данных - известный недостаток больших языковых моделей.

Технические артефакты также поддерживают гипотезу об использовании ИИ. В одном из архивов был обнаружен безвредный документ Microsoft Word, метаданные которого указывали на его создание с помощью библиотеки python-docx. Эта библиотека широко документирована в интернете как инструмент, используемый большими языковыми моделями для генерации документов Word.

Целевой профиль кампаний соответствует интересам группы, занимающейся геополитическими вопросами Азии, с особым вниманием к Тайваню. Это, в сочетании с техническими артефактами, указывающими на использование китайского языка разработчиками GOVERSHELL, позволяет Volexity с высокой степенью уверенности оценить UTA0388 как группу, действующую в интересах китайского государства.

Активность UTA0388 достигла пика в июле 2025 года, но остается постоянной угрозой. Постоянное развитие вредоносного семейства GOVERSHELL говорит о намерении группы продолжать свою деятельность. Использование ИИ, даже с недостаточным контролем, позволяет генерировать значительный объем целевого фишингового контента, что создает множество возможностей для успешного проникновения в системы целей.

Индикаторы компрометации

IPv4

- 104.194.152.137

- 104.194.152.152

- 185.144.28.68

- 31.192.234.22

- 45.141.139.222

- 74.119.193.175

- 80.85.154.48

- 80.85.156.234

- 80.85.157.117

- 82.118.16.173

IPv4 Port Combinations

- 80.85.154.48:443

- 80.85.157.117:443

- 82.118.16.173:443

Domains

- azure-app.store

- cdn-apple.info

- doccloude.info

- sliddeshare.online

- twmoc.info

- windows-app.store

- www.twmoc.info

URLs

- https://1drv.ms/u/c/F703BC98FAB44D61/ER_XG5FDkURHtsmna8vOQrIBRODKiQBKYJVKnI-kGKwX0A

- https://1drv.ms/u/c/F703BC98FAB44D61/ERpeLpJlb7FAkbfyuffpFJYBZ-8u2MmQH6LW5xH86B4M8w

- https://1drv.ms/u/c/F703BC98FAB44D61/ESz4UV9JeOhOp8kiWd0Ie10ByH7eUdSRlBy2NCiNeo2LYw

- https://1drv.ms/u/c/f9e3b332ce488781/Eap6_fxYFP5Eh1ZKDZaf8lMBjJNcfdba4MVcr4YfKj674w?e=fgNIj4

- https://aesthetic-donut-1af43s2.netlify.app/file/rar

- https://aesthetic-donut-1af43s2.netlify.app/file/zip

- https://animated-dango-0fa8c8.netlify.app/file/Taiwan%20Intro.zip

- https://app-site-association.cdn-apple.info:443/updates.rss

- https://aquamarine-choux-46cb43.netlify.app/file/rar

- https://aquamarine-choux-46cb43.netlify.app/file/zip

- https://aquamarine-choux-46cb43.netlify.app/index/file/[PDF]202507_Please_check_the_document.zip

- https://dainty-licorice-db2b1e.netlify.app/file/zip

- https://dulcet-mooncake-36558c.netlify.app/file/zip

- https://harmonious-malabi-a8ebfa.netlify.app/file/Taiwan%20Intro.rar

- https://hllowrodcanlhelipme.netlify.app/file/zip

- https://jazzy-biscotti-68241f.netlify.app/files/Intro-Doc.rar

- https://ln5.sync.com/4.0/dl/100016f90#3d5wrb4z-hfb4iz3m-qmjzsqnq-39rn3vjv

- https://loveusa.netlify.app/file/rar

- https://pulicwordfiledownlos.netlify.app/file/rar

- https://spontaneous-selkie-d3346f.netlify.app/file/zip

- https://statuesque-unicorn-09420f.netlify.app/r

- https://subtle-klepon-d73b9b.netlify.app/file/rar

- https://subtle-klepon-d73b9b.netlify.app/file/zip

- https://vocal-crostata-86ebbf.netlify.app/files/zip

WSS

- wss://api.twmoc.info/ws

- wss://onedrive.azure-app.store/ws

- wss://outlook.windows-app.store/ws

SHA256

- 0414217624404930137ec8f6a26aebd8a3605fe089dbfb9f5aaaa37a9e2bad2e

- 126c3d21a1dae94df2b7a7d0b2f0213eeeec3557c21717e02ffaed690c4b1dbd

- 2ffe1e4f4df34e1aca3b8a8e93eee34bfc4b7876cedd1a0b6ca5d63d89a26301

- 4c041c7c0d5216422d5d22164f83762be1e70f39fb8a791d758a816cdf3779a9

- 53af82811514992241e232e5c04e5258e506f9bc2361b5a5b718b4e4b5690040

- 7d7d75e4d524e32fc471ef2d36fd6f7972c05674a9f2bac909a07dfd3e19dd18

- 88782d26f05d82acd084861d6a4b9397d5738e951c722ec5afed8d0f6b07f95e

- 998e314a8babf6db11145687be18dc3b8652a3dd4b36c115778b7ca5f240aae4

- a5ee55a78d420dbba6dec0b87ffd7ad6252628fd4130ed4b1531ede960706d2d

- ad5718f6810714bc6527cc86d71d34d8c556fe48706d18b5d14f0261eb27d942

- fbade9d8a040ed643b68e25e19cba9562d2bd3c51d38693fe4be72e01da39861

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 | rule apt_malware_golang_govershell_strings_beacon_variant: UTA0388 { meta: author = "threatintel@volexity.com" date = "2025-09-20" description = "This rule detects strings related to the Beacon inspired variant of the GOVERSHELL malware family employed by UTA0388. The variant was likely developed with LLM assistance and is coded in Golang. The malware is usually delivered in an archive file where it is sideloaded by a legitimate executable." hash1 = "126c3d21a1dae94df2b7a7d0b2f0213eeeec3557c21717e02ffaed690c4b1dbd" os = "all" os_arch = "all" scan_context = "file" severity = "critical" last_modified = "2025-10-08T09:21:04Z" license = "See license at https://github.com/volexity/threat-intel/blob/main/LICENSE.txt" rule_id = 12410 version = 1 strings: $s1 = "/US-MA-0911/New-Client/te64" $s2 = "te64/payload" $s3 = "payload.beaconID" $s4 = "payload.generateBeaconID" $s5 = "payload.StartBeacon" $s6 = "/payload.executePowerShell" $s7 = "/payload.parseCommandTLV" $s8 = "/payload.doRegisterOnce" $s9 = ":/Users/Dev/Desktop/US-" condition: uint16be(0) == 0x4D5A and 3 of ($s*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 | rule apt_malware_win_early_govershell_variant: UTA0388 { meta: author = "threatintel@volexity.com" date = "2025-06-30" description = "This rule detects an early variant of the GOVERSHELL malware family employed by UTA0388 in H1 2025. The malware family overlaps with the Golang GOVERSHELL implants used by UTA0388 in terms of design and infrastructure, but is not written in Golang. The implants are peDLLs that are side-loaded by a legitimate executable file." hash1 = "4ee77f1261bb3ad1d9d7114474a8809929f4a0e7f9672b19048e1b6ac7acb15c" hash2 = "9b2cbcf2e0124d79130c4049f7b502246510ab681a3a84224b78613ef322bc79" os = "win" os_arch = "all" scan_context = "file" severity = "critical" last_modified = "2025-10-08T09:21:38Z" license = "See license at https://github.com/volexity/threat-intel/blob/main/LICENSE.txt" rule_id = 11994 version = 6 strings: $a1 = "cmd.exe /c %s" $a2 = "randomDir" $a3 = "C:\\ProgramData\\" $a4 = "*.dll" $a5 = ".\\%s" $a6 = "%s\\%s" $a7 = "SystemHealthMonitor" $a8 = "C:\\ProgramData\\%s" $a9 = "mysecretkey" $a10 = "destExe" $a11 = "selfPath" $a12 = "srcPath" $a13 = "findData" $a14 = "exitCode" $a15 = "exePathW" $a16 = "cmdSize" $a17 = "httpsSize" $a18 = "newExePathW" $a19 = "currentExePath" condition: uint16be(0) == 0x4D5A and 8 of ($a*) } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 | rule apt_malware_golang_govershell_strings_UTA0388: UTA0388 { meta: author = "threatintel@volexity.com" date = "2025-06-30" description = "This rule detects multiple variants of the GOVERSHELL malware family employed by UTA0388 via unique strings. The implant is side-loaded by a legitimate executable and uses various network protocol to communicate with the C2 server." hash1 = "a5ee55a78d420dbba6dec0b87ffd7ad6252628fd4130ed4b1531ede960706d2d" hash2 = "fbade9d8a040ed643b68e25e19cba9562d2bd3c51d38693fe4be72e01da39861" os = "win" os_arch = "all" report = "TIB-20250708B" report2 = "MAR-20250930" scan_context = "file,memory" severity = "critical" last_modified = "2025-10-08T09:24:04Z" license = "See license at https://github.com/volexity/threat-intel/blob/main/LICENSE.txt" rule_id = 11993 version = 10 strings: $a1 = "/lib/te64/" $a2 = "te64/payload." $a3 = "payload.sendAuthRequest.Println.func1" $a4 = "sendAuthRequest.deferwrap" $a5 = ".ensureSingleInstance.Printf." $a6 = "httpslike.NewHttpsLikeConn" $a7 = "main.Execute.Println." $a8 = "C:/Users/Dev/Desktop/20250608" $a9 = "/lib/te64/httpslike/httpslike.go" $a10 = "/lib/te64/payload/payload.go" $a11 = "/lib/te64/main.go" $a12 = "'rootFolderObj" $a13 = "'triggersObj" $a14 = "'repetitionObj" $a15 = "httpslike" $a16 = "main.CopySelf.copyDir." $s1 = "C:/Users/Make/Downloads/te250608/lib/te64/payload" $s2 = "te64/payload." $s3 = "C:/Users/Make/Desktop/lib/" $s4 = "CreateUserTask.deferwrap" $s5 = "main.generateRandomDir" $s6 = "te64.dll" $s7 = "payload.NewHttpClient.ProxyURL." $s8 = "payload.normalizeProxyURL" // All null terminated to avoid FPs $b1 = {27 70 72 6f 67 72 61 6d 44 61 74 61 00} //'programData $b2 = {27 72 61 6e 64 6f 6d 44 69 72 00} //'randomDir $b3 = {27 74 61 72 67 65 74 44 69 72 00} //'targetDir $b4 = {27 65 78 65 50 61 74 68 00} //'exePath $b5 = {27 63 75 72 72 65 6e 74 44 69 72 00} //'currentDir $b6 = {27 65 78 65 4e 61 6d 65 00} //'exeName $b7 = {27 74 61 72 67 65 74 45 78 65 00} //'targetExe $b8 = {27 72 65 6c 50 61 74 68 00} //'relPath condition: 4 of ($a*) or 5 of ($s*) or 3 of ($b*) } |