Северокорейская хакерская группа Kimsuky, известная своей киберразведывательной деятельностью, продолжает целевые атаки на пользователей Южной Кореи. На этот раз злоумышленники рассылают фишинговые письма, маскирующиеся под уведомления Национальной налоговой службы (NTS) о сроках подачи налоговой отчетности за сентябрь.

Описание

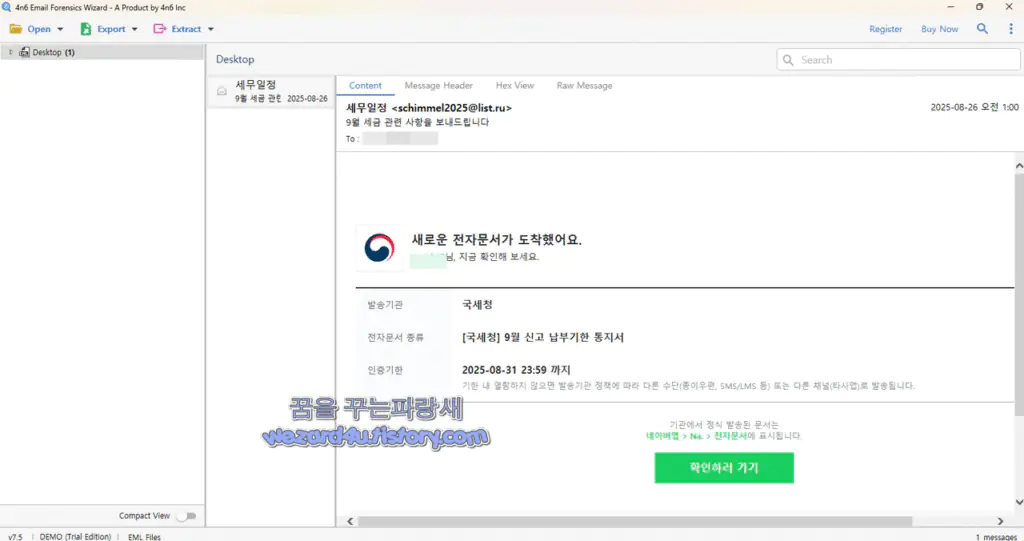

Сообщение, датированное 25 августа 2025 года, содержит тему "[국세청] 9월 신고 납부 기한 통지서" ( [Национальная налоговая служба] Уведомление о сроке подачи налоговой декларации и уплаты налогов за сентябрь) и убедительно имитирует официальные электронные документы. В тексте письма утверждается, что получателю необходимо срочно ознакомиться с документом до 31 августа 2025 года, иначе уведомление будет отправлено другими способами - бумажной почтой или через SMS. Для придания достоверности упоминается, что официальные документы отображаются в приложении Naver.

Однако анализ заголовка письма показывает, что оно было отправлено с почтового сервера Mail.ru (IP-адрес 95.163.59[.]13), а не от имени налоговой службы Южной Кореи. Несмотря на это, письмо успешно прошло проверки аутентификации SPF, DKIM и DMARC, что повысило его доверительность в глазах получателей.

Основная цель атаки - получение учетных данных пользователей Naver. В письме содержится ссылка, ведущая на поддельную страницу входа в систему. Доменное имя n-info.bill-nts.server-on.net имитирует официальный ресурс налоговой службы, а в параметрах URL закодирована ссылка на настоящую страницу входа в Naver, но с перенаправлением на контролируемый злоумышленниками сайт.

Анализ параметров запроса показывает, что атака персонализирована: в URL автоматически подставляется электронный адрес получателя, что повышает вероятность успеха фишинговой атаки. Злоумышленники используют комбинацию процентного кодирования и шифрования ROT13 для маскировки вредоносных ссылок.

Kimsuky - одна из наиболее активных северокорейских группировок, специализирующаяся на краже конфиденциальной информации и целевых атаках на правительственные и финансовые структуры. Их методы постоянно совершенствуются, что позволяет им обходить стандартные средства защиты.

Пользователям рекомендуется проявлять бдительность при получении подобных уведомлений, проверять доменные имена и адреса отправителей, а также использовать двухфакторную аутентификацию для защиты своих учетных записей. Организациям следует усилить мониторинг входящей почты и проводить обучение сотрудников по распознаванию фишинговых атак.

Индикаторы компрометации

Domains

- n-info.bill-nts.server-on.net

Emails

- sc**********@**st.ru