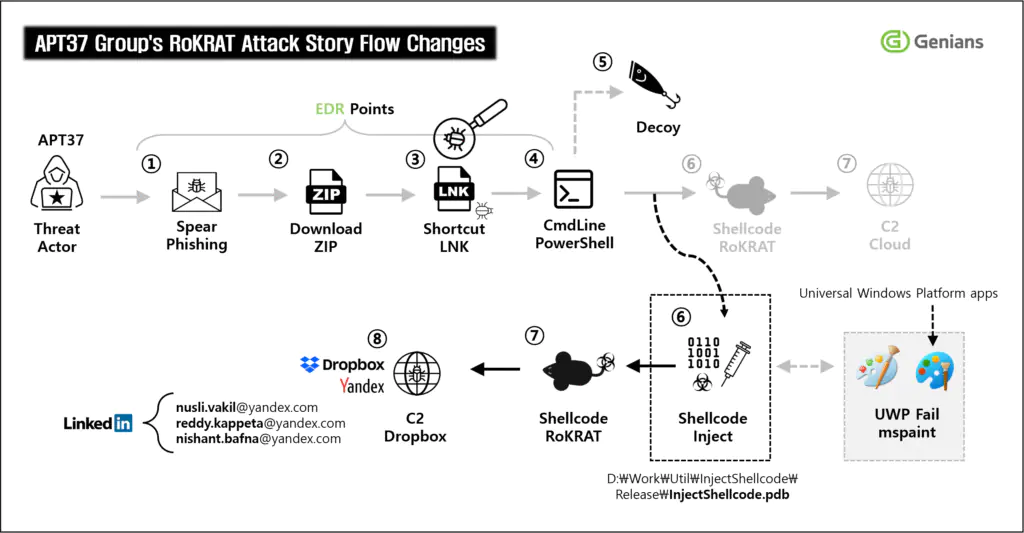

Группа APT37, связываемая экспертами по кибербезопасности с Северной Кореей, активно модернизирует свой инструментарий. По данным исследователей Genians Security Center (GSC), обнаружен новый вариант вредоносного ПО RoKRAT, использующий многоступенчатую инъекцию шелл-кода и стеганографию для сокрытия активности. Атаки распространяются через фишинговые письма и мессенджеры, преимущественно на южнокорейские организации.

Описание

Технические особенности атаки

Злоумышленники распространяют архивные файлы, содержащие ярлыки (.lnk) с подложными названиями вроде (Национальная разведка и контрразведка). При открытии LNK-файл, аномально крупный (54 МБ), запускает цепочку скрытых компонентов:

- Командный файл (ttf03.bat), активирующий PowerShell.

- Скрипт PowerShell (ttf02.dat), декодирующий шелл-код (ttf01.dat) через XOR-операцию с ключом 0x33.

Декодированный шелл-код внедряется в легитимные процессы, такие как mspaint.exe или notepad.exe. Интересно, что из-за перехода Windows 11 на UWP-версию Paint, атака терпит неудачу в современных средах - пример ошибки разработчиков вредоноса.

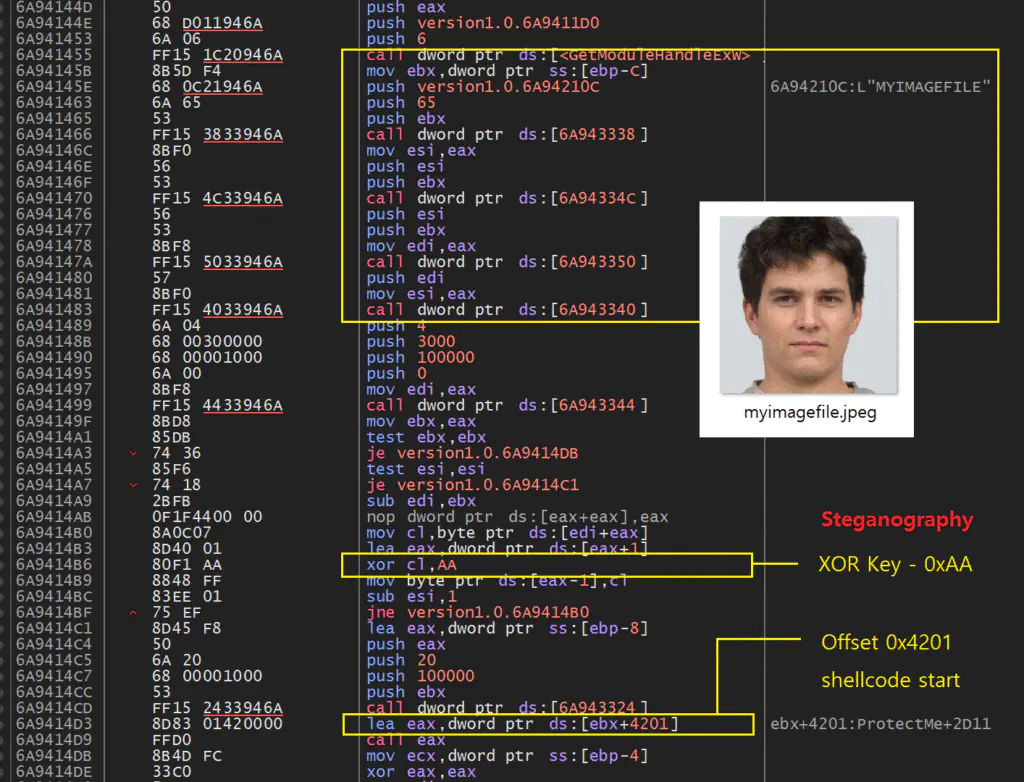

Стеганография: маскировка в изображениях

В параллельной кампании RoKRAT скрывается в DLL-библиотеках (например, mpr.dll), замаскированных под системные компоненты. Через технику DLL side-loading вредонос загружает изображения (например, Father.jpg) из Dropbox, содержащие зашифрованный код. Алгоритм расшифровки включает двойное XOR-преобразование:

- Ресурс изображения обрабатывается ключом 0xAA.

- Полученный шелл-код декодируется ключом 0x29.

Такой подход позволяет обходить сигнатурные системы детектирования, маскируя вредоносную нагрузку под легитимный контент.

Инфраструктура и связь с APT37

RoKRAT использует облачные сервисы (Dropbox, Yandex Disk, pCloud) для командного управления. Исследователи выявили токены доступа, привязанные к электронным адресам в доменах yandex.com и zoho.com, зарегистрированным на вымышленные имена. Анализ PDB-путей (D:\Work\Weapon\InjectShellcode) подтверждает связь с предыдущими операциями APT37, включая атаку через мессенджер Kakao в феврале 2025 года.

Рекомендации по защите

- Повышение осведомленности: Обучение сотрудников распознаванию подозрительных LNK-файлов в архивах.

- Мониторинг облачных соединений: Блокировка неавторизованных обращений к API Dropbox, Yandex.

- Внедрение EDR: Системы класса Endpoint Detection and Response критичны для детектирования безфайловых атак. Genian EDR, например, помечает события взаимодействия с C2 метками.

Почему EDR становится обязательным

Традиционные антивирусы и SIEM неэффективны против RoKRAT из-за его файлового характера и использования легитимных сервисов. EDR обеспечивает:

- Визуализацию всей цепочки атаки - от инъекции кода до C2-коммуникаций.

- Возможность изоляции зараженных узлов в режиме реального времени.

- Накопление данных для прогнозирования будущих угроз.

Как отмечают в Genians, в июле 2025 года обнаружены новые вариации RoKRAT, что подчеркивает необходимость проактивного мониторинга аномалий на конечных точках.

Заключение

Эволюция RoKRAT демонстрирует рост сложности инструментов APT-групп. Стеганография, многоступенчатое декодирование и эксплуатация облаков требуют пересмотра классических моделей защиты. В условиях, когда даже ошибки злоумышленников (как с mspaint.exe) не гарантируют безопасность, переход на EDR-решения становится оперативной необходимостью для корпоративных сред.

Индикаторы компрометации

MD5

- a2ee8d2aa9f79551eb5dd8f9610ad557

- ae7e18a62abb7f93b657276dcae985b9

- d5fe744b9623a0cc7f0ef6464c5530da

- f6d72abf9ca654a20bbaf23ea1c10a55

- fd9099005f133f95a5b699ab30a2f79b

- 5ed95cde6c29432a4f7dc48602f82734

- 16a8aaaf2e3125668e6bfb1705a065f9

- 64d729d0290e2c8ceaa6e38fa68e80e9

- 443a00feeb3beaea02b2fbcd4302a3c9

- e13c3a38ca58fb0fa9da753e857dd3d5

- e4813c34fe2327de1a94c51e630213d1

e4813c34fe2327de1a94c51e630213d

не хватает символа

Благодарю, где-то потерялся в процессе.

Исправил!