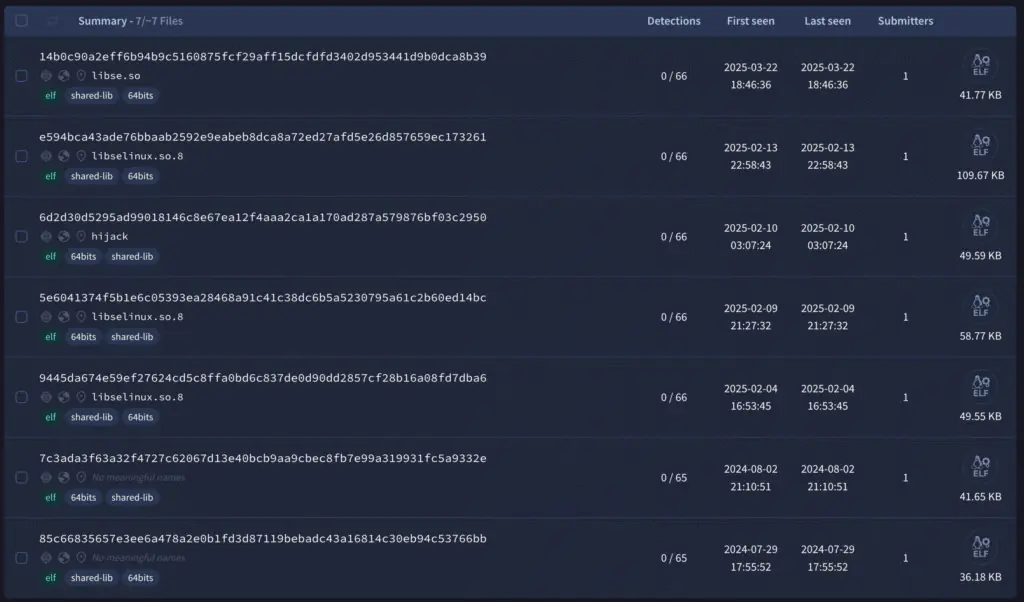

Исследователи кибербезопасности выявили крайне опасный бэкдор под названием Plague, который таргетирует Linux-серверы через подмену модулей аутентификации PAM. Уникальность угрозы заключается в её абсолютной невидимости для традиционных средств защиты: ни один из 66 антивирусных движков на платформе VirusTotal не смог распознать вредоносные образцы, загруженные в систему на протяжении 2024-2025 годов. Plague обеспечивает злоумышленникам скрытый доступ через SSH, сохраняя персистентность даже после обновлений операционной системы, что ставит под угрозу целостность корпоративных и облачных инфраструктур.

Описание

Анализ временных меток свидетельствует о постоянном развитии угрозы: самые ранние образцы датируются июлем 2024 года, а последние варианты появлялись в марте 2025-го. Компиляция проводилась в различных средах, включая дистрибутивы Debian и Ubuntu, что указывает на масштабность кампании. Особый интерес исследователей вызвал образец "hijack", содержащий отсылки к фильму "Хакеры" 1995 года - при деобфускации кода проявлялась фраза: "Увы, мистер Чума, кажется, у нас хакер" (Uh. Mr. The Plague, sir? I think we have a hacker.). Этот артефакт может указывать на происхождение вредоноса или служить ложным следом.

Техническая изощренность Plague проявляется в трёхслойной системе обфускации, эволюционировавшей от базового XOR-шифрования до гибридного алгоритма, сочетающего Key Schedule Algorithm (KSA) и Pseudo-Random Generation Algorithm (PRGA). В последних версиях добавлен детерминированный генератор случайных битов (DRBG), затрудняющий статический анализ. Для противодействия исследователям внедрены антиотладочные механизмы: бэкдор проверяет соответствие имени файла "libselinux.so.8", отслеживает отсутствие переменной "ld.so.preload" и активно санирует окружение, удаляя переменные SSH_CONNECTION и SSH_CLIENT. Дополнительная маскировка достигается перенаправлением HISTFILE в /dev/null, что исключает фиксацию команд в истории сессий.

Критическая уязвимость кроется в эксплуатации фундаментального компонента Linux - подключаемых модулей аутентификации. Plague внедряется в стек PAM, перехватывая учётные данные и позволяя использовать жёстко прописанные пароли типа "Mvi4Odm6tld7" или "IpV57KNK32Ih". Это обеспечивает беспрепятственный доступ даже при смене легитимных паролей администраторами. Отсутствие артефактов в журналах и файловой системе делает угрозу практически неуловимой при стандартном аудите.

Данный кейс демонстрирует ограниченность классических антивирусных решений против атак на системном уровне. Успешное скрытое функционирование Plague на протяжении года подчёркивает необходимость перехода к проактивному хантинг угроз с акцентом на анализ аномального поведения процессов и мониторинг низкоуровневых взаимодействий в подсистеме аутентификации.

Сложность реверс-инжиниринга усугубляется архитектурными особенностями бэкдора. Алгоритм init_phrase дешифрует блок данных со строками, а decrypt_phrase динамически извлекает их адреса, применяя каскадное преобразование: XOR → KSA/PRGA → DRBG. Третий слой (DRBG) пока остаётся непреодолимым препятствием для автоматизированного анализа. При этом Plague демонстрирует признаки постоянной доработки: вариации в использовании версий GCC-компилятора и адаптация под разные среды исполнения указывают на высокую ресурсообеспеченность атакующих.

Феномен нулевого детектирования в VirusTotal при множественных загрузках образцов вскрывает тревожную тенденцию: современные угрозы всё чаще эксплуатируют "слепые зоны" сигнатурных методов. Plague не только обходит файловый контроль, но и маскирует сетевую активность, поскольку SSH-сессии легитимизируются через скомпрометированный PAM-модуль. Ситуация усугубляется тем, что бэкдор не оставляет следов на диске после первичного внедрения, резидентно сохраняясь в памяти. По оценкам специалистов, подобные атаки ставят под вопрос надёжность стандартных протоколов реагирования на инциденты в Linux-средах, требуя интеграции поведенческих сенсоров в ядро ОС. Открытие Plague подтверждает растущий интерес злоумышленников к платформенно-ориентированным имплантам, способным годами функционировать в критической инфраструктуре без обнаружения.

Индикаторы компрометации

SHA256

- 14b0c90a2eff6b94b9c5160875fcf29aff15dcfdfd3402d953441d9b0dca8b39

- 5e6041374f5b1e6c05393ea28468a91c41c38dc6b5a5230795a61c2b60ed14bc

- 6d2d30d5295ad99018146c8e67ea12f4aaa2ca1a170ad287a579876bf03c2950

- 7c3ada3f63a32f4727c62067d13e40bcb9aa9cbec8fb7e99a319931fc5a9332e

- 85c66835657e3ee6a478a2e0b1fd3d87119bebadc43a16814c30eb94c53766bb

- 9445da674e59ef27624cd5c8ffa0bd6c837de0d90dd2857cf28b16a08fd7dba6

- e594bca43ade76bbaab2592e9eabeb8dca8a72ed27afd5e26d857659ec173261

YARA

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | rule MAL_LNX_PLAGUE_BACKDOOR_Jul25 { meta: description = "Detects Plague backdoor ELF binaries, related to PAM authentication alteration." reference = "Internal Research" author = "Pezier Pierre-Henri" date = "2025-07-25" score = 80 hash = "14b0c90a2eff6b94b9c5160875fcf29aff15dcfdfd3402d953441d9b0dca8b39" hash = "7c3ada3f63a32f4727c62067d13e40bcb9aa9cbec8fb7e99a319931fc5a9332e" strings: $s1 = "decrypt_phrase" $s2 = "init_phrases" condition: uint32be(0) == 0x7f454c46 and filesize < 1MB and all of them } |