Аналитики компании NVISO зафиксировали новую тактику в кампании Contagious Interview, связанной с хакерами из Корейской Народно-Демократической Республики. Злоумышленники начали использовать сервисы хранения JSON-данных для размещения и доставки вредоносных программ, маскируя атаки под тестовые задания в процессе собеседования.

Описание

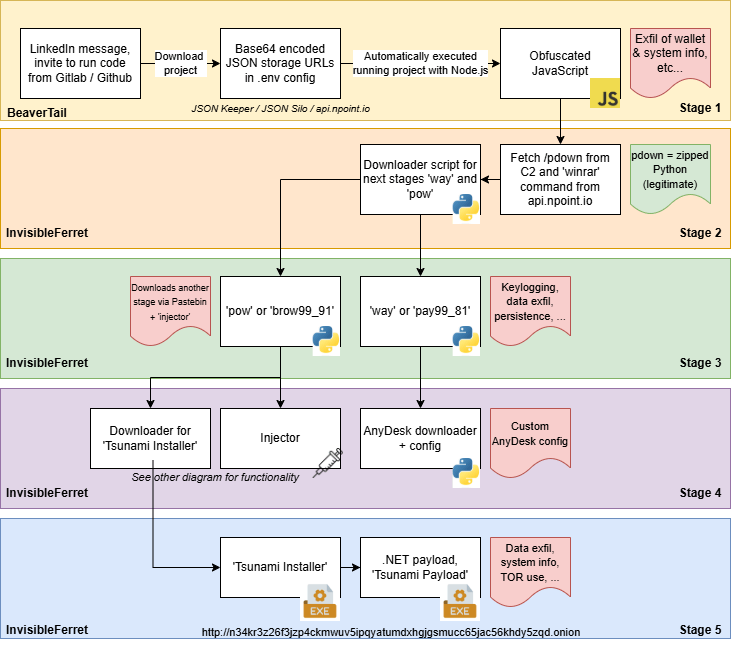

Кампания Contagious Interview, активная с 2023 года, нацелена на разработчиков программного обеспечения across всех основных операционных систем, включая Windows, Linux и macOS. Особое внимание уделяется специалистам в области криптовалют и Web3-проектов. Первоначальное проникновение осуществляется через методы социальной инженерии, такие как фиктивные профили рекрутеров на платформах вроде LinkedIn.

Новым элементом тактики стало использование легитимных JSON-сервисов хранения данных, включая JSON Keeper, JSONsilo и npoint.io. Злоумышленники размещают на этих платформах обфусцированный код, который затем подгружается из троянизированных демо-проектов, предлагаемых жертвам как часть собеседования.

Типичный сценарий атаки начинается с сообщения от фейкового рекрутера. Например, в одном из случаев злоумышленник представлялся "доктором медицины Хубертом Бушманом", что уже должно вызывать подозрения, поскольку медицинские специалисты обычно не занимаются наймом разработчиков для риелторских платформ.

После установления контакта жертве направляется ссылка на демо-проект, размещенный на GitLab. Файл конфигурации server/config/.config.env содержит переменную в кодировке base64, замаскированную под API-ключ. При декодировании эта переменная оказывается URL-адресом JSON-хранилища, содержащего обфусцированный JavaScript-код.

Код, размещенный на JSON Keeper, защищен многоуровневым обфускацией, включая упаковку, маскировку массивов и строк, а также конкатенацию. После деобфускации выявляется финальный вредоносный модуль - вариант инфостилера BeaverTail с возможностями сбора системной информации, поиска данных браузеров и кошельков криптовалют.

BeaverTail затем загружает и исполняет следующую стадию атаки - модульный RAT InvisibleFerret. Интересно, что в данном случае злоумышленники оставили отметку "Updated on 5th of August", что указывает на постоянное развитие инструментария.

InvisibleFerret демонстрирует расширенную функциональность, включая загрузку дополнительных компонентов из Pastebin. Механизм включает три основных компонента: Tsunami Payload, Tsunami Injector и Tsunami Infector. Первый добавляет исключения в Windows Defender и создает задания планировщика, второй обеспечивает устойчивость системы, а третий проверяет наличие Python и при необходимости устанавливает его.

Особенностью является использование 1000 закодированных URL-адресов Pastebin, которые декодируются с помощью XOR-ключа "!!!HappyPenguin1950!!!". Аналитики обнаружили, что одна из используемых страниц Pastebin была просмотрена более 400 раз, что свидетельствует об определенном успехе кампании.

Инфраструктура атаки включает различные JSON-сервисы хранения данных, а также платформу Railway для размещения вредоносных нагрузок. Представители задействованных сервисов были уведомлены о злоупотреблениях и работают над удалением вредоносного контента.

Эксперты подчеркивают, что злоумышленники кампании Contagious Interview демонстрируют высокую адаптивность и пытаются охватить максимально широкий круг разработчиков. Использование легитимных платформ, таких как JSON Keeper, GitLab и GitHub, позволяет им эффективно маскировать атаки под обычный интернет-трафик.

Специалисты по кибербезопасности рекомендуют никогда не запускать код из неизвестных репозиториев, полученный от рекрутеров, особенно при первом контакте. При необходимости следует тщательно проверять конфигурационные файлы на признаки malicious-активности. Тщательная верификация предложений о работе и анализ предоставляемых материалов остаются ключевыми мерами защиты от подобных атак.

Индикаторы компрометации

IPv4

- 107.189.25.109

- 144.172.100.142

- 144.172.103.97

- 144.172.95.226

- 144.172.97.7

- 146.70.253.10

- 146.70.253.107

- 147.124.197.138

- 147.124.197.149

- 147.124.212.146

- 147.124.212.89

- 147.124.214.129

- 147.124.214.131

- 147.124.214.237

- 165.140.86.227

- 172.86.84.38

- 172.86.98.240

- 185.153.182.241

- 185.235.241.208

- 216.126.229.166

- 23.106.253.194

- 23.106.253.215

- 23.106.253.221

- 23.106.253.242

- 23.106.70.154

- 23.227.202.242

- 23.227.202.244

- 23.254.164.156

- 38.92.47.151

- 38.92.47.85

- 38.92.47.91

- 45.128.52.14

- 45.137.213.30

- 45.43.11.201

- 45.61.133.110

- 45.61.150.30

- 45.61.150.31

- 45.61.151.71

- 45.76.160.53

- 5.253.43.122

- 66.235.168.232

- 66.235.175.109

- 67.203.7.163

- 67.203.7.171

- 86.104.74.51

- 88.218.0.78

- 94.131.97.195

- 95.164.17.24

URLs

- http://23.254.164.156/introduction-video

- http://n34kr3z26f3jzp4ckmwuv5ipqyatumdxhgjgsmucc65jac56khdy5zqd.onion

- http://n34kr3z26f3jzp4ckmwuv5ipqyatumdxhgjgsmucc65jac56khdy5zqd.onion.

- https://api.jsonsilo.com/public/0048f102-336f-45dd-aef6-3641158a4c5d

- https://api.jsonsilo.com/public/942acd98-8c8c-47d8-8648-0456b740ef8b

- https://api.npoint.io/03f98fa639fa37675526

- https://api.npoint.io/148984729e1384cbe212

- https://api.npoint.io/2169940221e8b67d2312

- https://api.npoint.io/336c17cbc9abf234d423

- https://api.npoint.io/38acf86b6eb42b51b9c2

- https://api.npoint.io/62755a9b33836b5a6c28

- https://api.npoint.io/832d58932fcfb3065bc7

- https://api.npoint.io/8df659fd009b5af90d35

- https://api.npoint.io/a1dbf5a9d5d0636edf76

- https://api.npoint.io/cb0f9d0d03f50a5e1ebe

- https://api.npoint.io/e6a6bfb97a294115677d

- https://api.npoint.io/f4be0f7713a6fcdaac8b

- https://api.npoint.io/f6dd89c1dd59234873cb

- https://github.com/0x3ca54/arena-world

- https://github.com/adammajoros250-creator/123456ddd

- https://github.com/adammajoros250-creator/alex111

- https://github.com/adammajoros250-creator/Apexora-test

- https://github.com/adammajoros250-creator/bot111

- https://github.com/adammajoros250-creator/corex-arc-fork

- https://github.com/adammajoros250-creator/demotest

- https://github.com/carlotalentengine-sketch

- https://github.com/edwardtam919/staking-platform-main

- https://github.com/harrypotter060327-netizen/David-test

- https://github.com/harrypotter060327-netizen/eeeee

- https://github.com/harrypotter060327-netizen/Harry-Potter

- https://github.com/harrypotter060327-netizen/Test_Estoken

- https://github.com/harrypotter060327-netizen/TEST_LORD

- https://github.com/harrypotter060327-netizen/test_project

- https://github.com/InfiniGods-Tech/rei

- https://github.com/meta-stake/RaceStake

- https://github.com/meta-stake/RealEstateVC

- https://github.com/parth5805/iGuru-Task

- https://github.com/TommyMinion/DeFi-Market

- https://gitlab.com/goldencity-group/goldencity-demo

- https://gitlab.com/real-world-assest-tokenization/goldencity

- https://gitlab.com/technicalmanager-group/real-esate

- https://jsonkeeper.com/b/4NAKK

- https://jsonkeeper.com/b/6OCFY

- https://jsonkeeper.com/b/86H03

- https://jsonkeeper.com/b/8RLOV

- https://jsonkeeper.com/b/BADWN

- https://jsonkeeper.com/b/E4YPZ

- https://jsonkeeper.com/b/FM8D6

- https://jsonkeeper.com/b/GCGEX

- https://jsonkeeper.com/b/GNOX4

- https://jsonkeeper.com/b/IARGW

- https://jsonkeeper.com/b/IXHS4

- https://jsonkeeper.com/b/JV43N

- https://pastebin.com/u/NotingRobe2871_FranzStill8494

- https://www.jsonkeeper.com/b/JNGUQ

- https://www.jsonkeeper.com/b/O2QKK

- https://www.jsonkeeper.com/b/RZATI

- https://www.jsonkeeper.com/b/T7Q4V

- https://www.jsonkeeper.com/b/VBFK7

Emails

- ahmadbahai07@gmail.com

- drgru854@gmail.com

- jack.murray.tf7@gmail.com

- jackhill2765@gmail.com

- magalhaesbruno236@gmail.com

- reichenausteve@gmail.com

- stromdev712418@gmail.com

- trungtrinh0818@gmail.com

SHA256

- 9d9a25482e7e40e8e27fdb5a1d87a1c12839226c85d00c6605036bd1f4235b21