Эксперты BI.ZONE Threat Intelligence обнаружили новую масштабную кампанию кибершпионажа, проводимую группировкой Cavalry Werewolf с мая по август 2025 года. Особенностью атак стало использование злоумышленниками доверительных отношений между государствами для проникновения в российские государственные и промышленные организации.

Описание

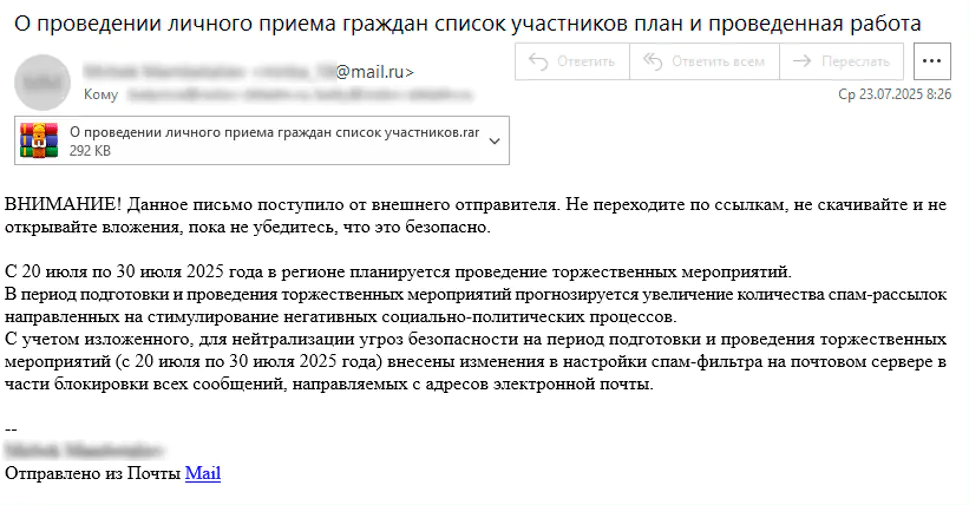

Группировка применяет изощренные методы социальной инженерии, рассылая фишинговые письма, маскирующиеся под официальные сообщения от государственных служащих Кыргызстана. В качестве отправителей указаны сотрудники министерств экономики, культуры, информации и молодежной политики, транспорта и коммуникаций Кырогизской Республики. Вложениями в письмах выступают RAR-архивы, содержащие вредоносное программное обеспечение собственной разработки группы - реверс-шеллы FoalShell и трояны удаленного доступа StallionRAT.

Особую тревогу вызывает факт компрометации реального почтового адреса, обнаруженного на официальном сайте киргизского регулятора. Это свидетельствует о том, что злоумышленники не только имитируют официальные лица, но и получают доступ к реальным аккаунтам государственных служащих, что значительно повышает доверие к их фишинговым рассылкам.

Технический арсенал Cavalry Werewolf демонстрирует постоянное развитие. FoalShell представлен в трех вариантах - на C#, C++ и Go, что позволяет атакующим обходить стандартные средства защиты. Каждая версия обеспечивает скрытый доступ к командной строке скомпрометированного хоста через cmd.exe, запускаемый в невидимом режиме.

StallionRAT демонстрирует более сложную функциональность, используя Telegram-бота в качестве командного сервера. Вредоносная программа позволяет выполнять произвольные команды, загружать дополнительные файлы и осуществлять эксфильтрацию данных. Обнаруженные команды свидетельствуют о развертывании инструментов проксирования SOCKS5 и сборе подробной информации о зараженных системах.

География атак не ограничивается Россией. Обнаруженные файлы на таджикском и арабском языках указывают на интерес группировки к странам СНГ и Ближнего Востока. Также найдены следы тестирования дополнительных инструментов, включая AsyncRAT, что свидетельствует о постоянном расширении арсенала группы.

Ключевой вывод исследования - Cavalry Werewolf демонстрирует высокий уровень адаптивности и постоянное совершенствование тактик. Использование доверительных отношений между государствами представляет особую опасность, так как эксплуатирует фундаментальные принципы межгосударственного взаимодействия.

Специалисты по кибербезопасности рекомендуют организациям усилить проверку входящей корреспонденции, особенно от иностранных партнеров, внедрить многофакторную аутентификацию для почтовых систем и использовать решения для обнаружения и реагирования на конечных точках (EDR). Особое внимание следует уделять анализу сетевой активности, связанной с нестандартными протоколами и сервисами мессенджеров.

Обнаружение данной кампании подчеркивает важность постоянного мониторинга киберугроз и оперативного обмена информацией между организациями. Только комплексный подход к безопасности может эффективно противостоять современным угрозам кибершпионажа, использующим сложные методы социальной инженерии и постоянно развивающийся вредоносный инструментарий.

Индикаторы компрометации

IPv4 Port Combinations

- 109.172.85.95:443

- 185.173.37.67:443

- 185.231.155.111:443

- 185.244.180.169:443

- 188.127.225.191:443

- 188.127.227.226:443

- 62.113.114.209:443

- 78.128.112.209:10443

- 91.219.148.93:443

- 94.198.52.200:443

- 96.9.125.168:443

SHA256

- 04769b75d7fb42fbbce39d4c4b0e9f83b60cc330efa477927e68b9bdba279bb8

- 0e7b65930bc73636f2f99b05a3bb0af9aaf17d3790d0107eb06992d25e62f59d

- 148a42ccaa97c2e2352dbb207f07932141d5290d4c3b57f61a780f9168783eda

- 1dfe65e8dc80c59000d92457ff7053c07f272571a8920dbe8fc5c2e7037a6c98

- 22ba8c24f1aefc864490f70f503f709d2d980b9bc18fece4187152a1d9ca5fab

- 27a11c59072a6c2f57147724e04c7d6884b52921da2629fb0807e0bb93901cbc

- 3cd7f621052919e937d9a2fdd4827fc7f82c0319379c46d4f9b9dd5861369ffc

- 4f17a7f8d2cec5c2206c3cba92967b4b499f0d223748d3b34f9ec4981461d288

- 6b290953441b1c53f63f98863aae75bd8ea32996ab07976e498bad111d535252

- 7084f06f2d8613dfe418b242c43060ae578e7166ce5aeed2904a8327cd98dbdf

- 7da82e14fb483a680a623b0ef69bcfbd9aaaedf3ec26f4c34922d6923159f52f

- 8404f8294b14d61ff712b60e92b7310e50816c24b38a00fcc3da1371a3367103

- 8e6d7c44ab66f37bf24351323dc5e8d913173425b14750a50a2cbea6d9e439ba

- 8e7fb9f6acfb9b08fb424ff5772c46011a92d80191e7736010380443a46e695c

- a3ec2992e6416a3af54b3aca3417cf4a109866a07df7b5ec0ace7bd1bf73f3c6

- a8ada7532ace3d72e98d1e3c3e02d1bd1538a4c5e78ce64b2fe1562047ba4e52

- ab0ad77a341b12cfc719d10e0fc45a6613f41b2b3f6ea963ee6572cf02b41f4d

- af3d740c5b09c9a6237d5d54d78b5227cdaf60be89f48284b3386a3aadeb0283

- b13b83b515ce60a61c721afd0aeb7d5027e3671494d6944b34b83a5ab1e2d9f4

- c26b62fa593d6e713f1f2ccd987ef09fe8a3e691c40eb1c3f19dd57f896d9f59

- c3df16cce916f1855476a2d1c4f0946fa62c2021d1016da1dc524f4389a3b6fa

- c9ffbe942a0b0182e0cd9178ac4fbf8334cae48607748d978abf47bd35104051

- cc84bfdb6e996b67d8bc812cf08674e8eca6906b53c98df195ed99ac5ec14a06

- cc9e5d8f0b30c0aaeb427b1511004e0e4e89416d8416478144d76aa1777d1554

- dae3c08fa3df76f54b6bae837d5abdc309a24007e9e6132a940721045e65d2bb

- e15f1a6d24b833ab05128b4b34495ef1471bd616b9833815e2e98b8d3ae78ff2

- ec80e96e3d15a215d59d1095134e7131114f669ebc406c6ea1a709003d3f6f17

- fa6cdd1873fba54764c52c64eadca49d52e5b79740364ef16e5d86d61538878d

- fbf1bae3c576a6fcfa86db7c36a06c2530423d487441ad2c684cfeda5cd19685