Количество инцидентов, связанных с ransomware-атаками в Японии, в первом полугодии 2025 года увеличилось примерно в 1,4 раза по сравнению с аналогичным периодом прошлого года. Согласно исследованию Cisco Talos, в течение шести месяцев было зафиксировано 68 случаев поражения организаций вредоносным ПО для шифрования данных, тогда как годом ранее их было 48. Эксперты отмечают, что основными мишенями злоумышленников остаются малые и средние предприятия, а наиболее уязвимой отраслью продолжает оставаться производственный сектор.

Описание

Наиболее уязвимым сектором остаётся производство: на manufacturing-компании пришлось 18,2% всех атак. За ним следуют автомобильная промышленность с 5 случаями (5,7%), а также торговые, строительные и транспортные организации - по 4 инцидента в каждой (4,6%). Важно отметить, что почти 70% пострадавших - малые и средние предприятия с капиталом менее 1 млрд иен, что подтверждает стратегию киберпреступников, ориентированную на наименее защищённые цели.

Среди групп, ответственных за атаки, доминирует Qilin - коллектив, ранее не проявлявший значительной активности в Японии, но теперь вышедший на первое место с 8 подтверждёнными жертвами. Также активны Lynx, Nightspire и RansomHub (по 3 инцидента), тогда как печально известные LockBit и 8base прекратили операции после вмешательства правоохранительных органов в 2024 и 2025 годах соответственно.

Особую озабоченность вызывает появление в конце июня новой группы Kawa4096, которая с первых дней деятельности нацелилась на японский рынок. Уже 19 июня коллектив опубликовал данные первой жертвы на своём leak-сайте, а 26 и 28 числа заявил о взломе ещё двух компаний. Анализ Trustwave, опубликованный в июле, детализирует методы работы группы, использующей вредоносную программу KaWaLocker.

Технический анализ показывает, что Kawa4096 применяет сложные механизмы для обеспечения эффективности и скрытности. Ransomware загружает конфигурационный файл из ресурсной секции через FindResourceW API, определяя расширения файлов, исключаемые директории, процессы для завершения и команды для выполнения. Например, в одном из конфигураций указана команда запуска калькулятора (calc) через WMI - вероятно, для проверки корректности настроек. В других случаях используется принудительная перезагрузка системы.

Шифрование файлов сопровождается созданием пользовательских расширений и иконок. Программа генерирует файл иконки в C:\Users\Public\Documents\.C3680868C.ico и регистрирует его в реестре Windows, чтобы скрыть изменения от пользователя. Для управления поведением ransomware поддерживает три аргумента: -all (многопоточное выполнение), -d (шифрование указанной директории) и -dump (создание дампа памяти для отладки).

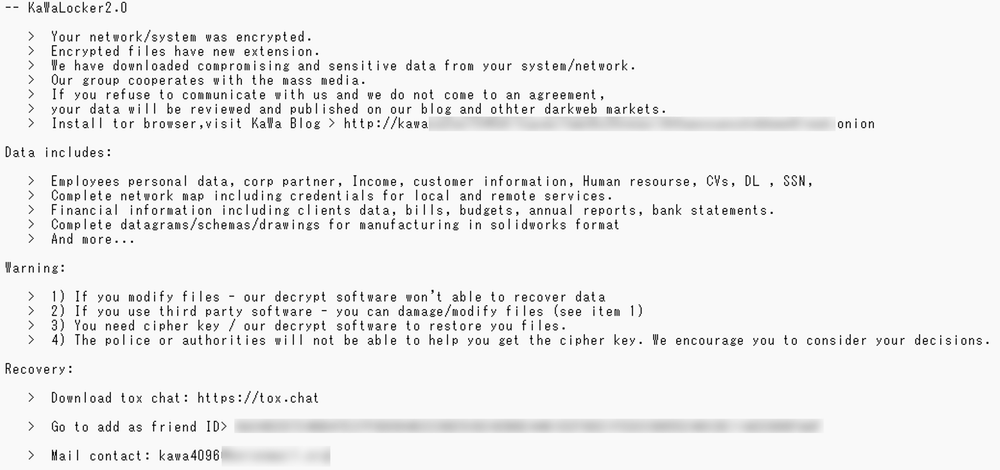

После шифрования Kawa4096 оставляет в каждой папке записку !!Restore-My-file-Kavva.txt, угрожая публикацией украденных данных в случае отказа от коммуникации - классическая тактика двойного шантажа. Особенно примечательно упоминание конкретных типов данных, таких как персональная информация сотрудников и клиентов, что усиливает давление на жертв.

Для предотвращения восстановления система выполняет серию команд, включая удаление теневых копий через vssadmin.exe и очистку журналов событий с помощью wevtutil. В зависимости от конфигурации, программа может также самоуничтожаться после завершения работы.

Метод шифрования демонстрирует оптимизацию для больших файлов: данные разбиваются на чанки размером от 64 КБ для ускорения процесса, а затем шифруются с использованием алгоритма Salsa20. Для файлов меньше 10 МБ чанки не применяются.

Уже в конце июля появилась обновлённая версия - KaWaLocker 2.0, что свидетельствует о активном развитии группы. Основные изменения включают добавление нового email-контакта в ransom-note и флага hide_name, который активирует шифрование имён файлов на основе их абсолютного пути с использованием хэш-функции. Это усложняет идентификацию и восстановление данных.

Эксперты отмечают, что сочетание роста общей активности ransomware и появления таких адаптивных групп, как Kawa4096, создаёт серьёзные challenges для японского бизнеса, особенно для SMEs с ограниченными ресурсами киберзащиты. Требуются срочные меры по усилению security-практик, включая регулярное обучение сотрудников, обновление систем и внедрение продвинутых решений для обнаружения и response.

Индикаторы компрометации

SHA256

- 33a0121068748f6e6149bc6104228a81aecdfed387d7eb7547d95481e60150b7

- b60ef95da28cba0d44cad8d03121b0bec3bc3865044d010cffb8450629d91c9f

- f3a6d4ccdd0f663269c3909e74d6847608b8632fb2814b0436a4532b8281e617

- fadfef5caf6aede2a3a02a856b965ed40ee189612fa6fde81a30d5ed5ee6ae7d