Группа анализа угроз Google Threat Intelligence Group (GTIG) впервые зафиксировала использование северокорейскими хакерами техники EtherHiding для доставки вредоносного программного обеспечения и кражи криптовалюты. Эта методика, ранее наблюдавшаяся лишь у финансово мотивированных киберпреступников, теперь взята на вооружение государственными акторами, что знаменует опасную эволюцию тактик угроз.

Описание

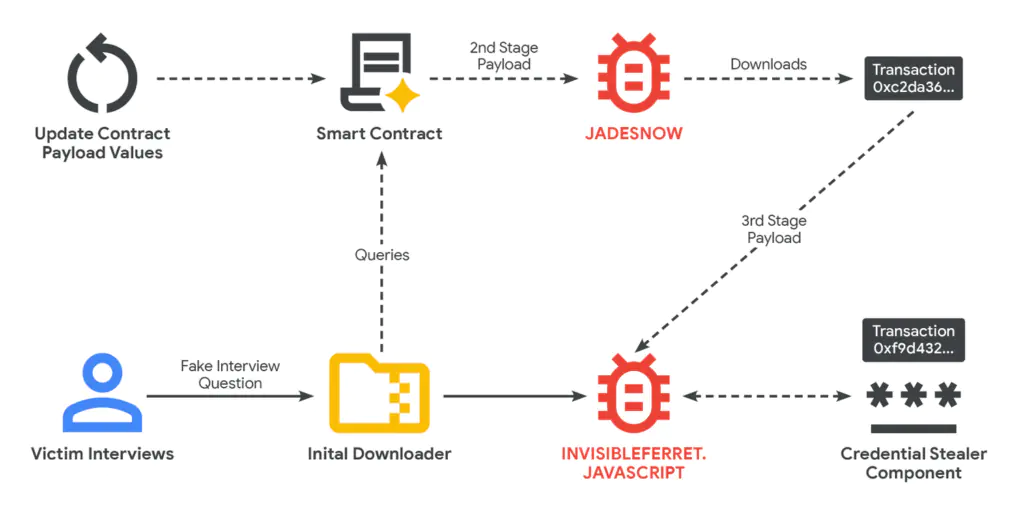

С февраля 2025 года эксперты GTIG отслеживают деятельность группировки UNC5342, связанной с КНДР, которая интегрировала EtherHiding в продолжающуюся кампанию социальной инженерии, известную как Contagious Interview. В рамках этой кампании злоумышленники используют вредоносную программу JADESNOW для развертывания JavaScript-варианта бэкдора INVISIBLEFERRET, что привело к многочисленным хищениям криптовалюты.

Техника EtherHiding, впервые обнаруженная в сентябре 2023 года, представляет собой инновационный подход к хостингу вредоносных нагрузок. Она предполагает размещение вредоносного кода непосредственно в смарт-контрактах на публичных блокчейнах, таких как BNB Smart Chain и Ethereum. Это превращает саму блокчейн-сеть в децентрализованный и чрезвычайно устойчивый командный сервер, практически не поддающийся традиционным методам нейтрализации.

Атака развивается по следующему сценарию: компрометация легитимного веб-сайта через уязвимости или украденные учетные данные, внедрение загрузочного скрипта, который при посещении сайта жертвой извлекает основную вредоносную нагрузку из блокчейна, и ее последующее выполнение на компьютере пользователя. Ключевой особенностью является использование read-only вызовов, которые не создают транзакций в блокчейне, обеспечивая скрытность операций и избегание комиссий.

Для злоумышленников EtherHiding предлагает значительные преимущества: децентрализацию и устойчивость к удалению, псевдоанонимность, неизменяемость развернутых смарт-контрактов, скрытность операций и гибкость в обновлении вредоносных нагрузок. Эта техника представляет собой переход к хостингу нового поколения, где inherent характеристики блокчейн-технологии перепрофилируются для вредоносных целей.

Северокорейская кампания социальной инженерии демонстрирует высокий уровень изощренности, имитируя процессы трудоустройства в криптовалютной и технологической отраслях. Злоумышленники создают фиктивные профили рекрутеров на платформах вроде LinkedIn, представляются сотрудниками известных компаний или даже учреждают несуществующие фирмы с полноценными веб-сайтами. В рамках фиктивного технического собеседования жертве предлагается выполнить задание, требующее загрузки файлов с вредоносным кодом из репозиториев типа GitHub.

Инфекционная цепочка использует многостадийный подход: начальный загрузчик (JADESNOW), вредоносное ПО второго этапа для сбора данных и финальный бэкдор (INVISIBLEFERRET) для удаленного контроля. JADESNOW, в частности, использует EtherHiding для извлечения, дешифровки и выполнения вредоносных нагрузок из смарт-контрактов.

Анализ ончейн-активности выявил, что злоумышленники активно обновляют конфигурации кампании, совершая многочисленные транзакции с минимальными затратами. Примечательно использование нескольких блокчейн-сетей одновременно, что может указывать на операционное разделение между командами северокорейских кибероператоров.

Хотя блокчейны позиционируются как децентрализованные системы, практическая реализация EtherHiding демонстрирует зависимость от централизованных сервисов. Ни UNC5342, ни связанная с кампанией CLEARFAKE группировка UNC5142 не взаимодействуют напрямую с блокчейнами, вместо этого используя API-провайдеров и RPC-эндпоинты. Это создает точки вмешательства для защитников, поскольку позволяет мониторить трафик и блокировать вредоносную активность через эти централизованные intermediaries.

Для противодействия угрозам специалисты рекомендуют использовать централизованные решения управления браузерами, такие как Chrome Enterprise, которые позволяют администраторам применять политики безопасности на организационном уровне. Ключевые меры включают блокировку загрузки опасных типов файлов, автоматическое управление обновлениями браузеров и контроль доступа к веб-ресурсам.

Растущая популярность техники EtherHiding среди различных киберпреступных группировок, включая теперь и государственные, подчеркивает необходимость развития новых подходов к кибербезопасности, учитывающих особенности распределенных технологий.

Индикаторы компрометации

SHA256

- 01fd153bfb4be440dd46cea7bebe8eb61b1897596523f6f6d1a507a708b17cc7

- 970307708071c01d32ef542a49099571852846a980d6e8eb164d2578147a1628

BSC Address

- 0x9bc1355344b54dedf3e44296916ed15653844509

Ethereum Transaction Hash

- 0x86d1a21fd151e344ccc0778fd018c281db9d40b6ccd4bdd3588cb40fade1a33a

- 0xc2da361c40279a4f2f84448791377652f2bf41f06d18f19941a96c720228cd0f

- 0xf9d432745ea15dbc00ff319417af3763f72fcf8a4debedbfceeef4246847ce41

Yara

| 1 2 3 4 5 6 7 8 9 10 11 12 | rule G_Downloader_JADESNOW_1 { meta: author = "Google Threat Intelligence Group (GTIG)" strings: $s1 = "global['_V']" $s2 = "global['r']" $s3 = "umP" $s4 = "mergeConfig" $s5 = "charAt" nocase condition: uint16(0) != 0x5A4D and filesize < 10KB and #s3 > 2 and #s5 == 1 and all of them } |