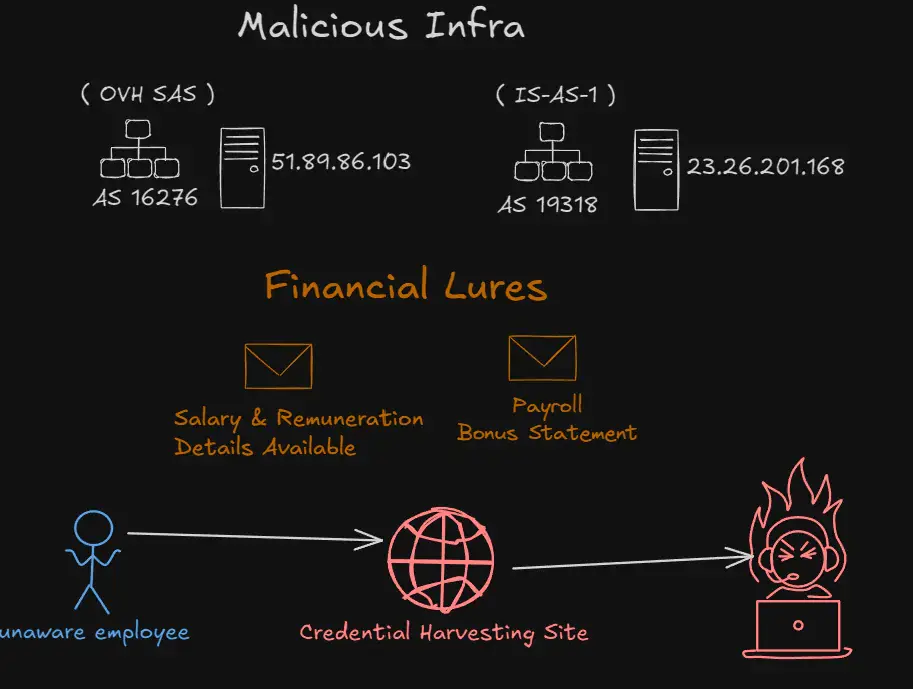

В июле была обнаружена масштабная фишинговая кампания, направленная против компаний в Европейском союзе и США. Злоумышленники использовали поддельные письма с финансовой тематикой, содержащие PDF-файлы с QR-кодами, которые перенаправляют жертв на фальшивые сайты для сбора учетных данных. Атака исходит с IP-адресов 51.89.86.103 и 23.26.201.168, которые связаны с сотнями подозрительных EML-файлов.

Описание

Анализ показал, что многие из этих файлов содержат явные указания на финансовую тематику, что делает их более убедительными для жертв. Основная уловка злоумышленников заключается в использовании QR-кодов, встроенных в PDF-документы. После сканирования кода пользователь попадает на один из двух мошеннических доменов: dallasonrasolutions[.]cloud или withbible[.]com. Оба сайта выглядят идентично и предназначены для кражи учетных данных.

Интересно, что домен dallasonrasolutions[.]cloud был зарегистрирован всего за день до начала кампании, что само по себе вызывает подозрения. Второй домен, withbible[.]com, напротив, существует уже 14 лет, что указывает на возможный взлом старого домена, который теперь используется в мошеннических целях. Это предположение подтверждается тем, что файлы, взаимодействующие с этим доменом, не соответствуют его первоначальному назначению.

Исследователи считают, что это единая кампания из-за схожести финансовых приманок в письмах, идентичных фишинговых сайтов и одинаковых HELO-сообщений в заголовках писем. HELO - это команда, используемая в протоколе SMTP для идентификации отправителя, и ее повторение в разных атаках говорит о том, что за ними стоит одна и та же группа злоумышленников.

Фишинг с использованием QR-кодов становится все более популярным среди киберпреступников, так как этот метод позволяет обходить традиционные средства защиты электронной почты. Пользователи, привыкшие к сканированию QR-кодов в повседневной жизни, могут не задумываться о потенциальной угрозе и автоматически переходить по подозрительным ссылкам. В данном случае атака была тщательно спланирована, чтобы выглядеть максимально правдоподобно.

Компаниям, особенно работающим в финансовом секторе, следует проявлять повышенную бдительность при получении писем с вложениями или QR-кодами. Несмотря на то, что технические детали этой атаки уже известны, злоумышленники могут модифицировать свои методы, чтобы обойти новые системы защиты. Особую опасность представляют легитимные, но скомпрометированные домены, так как они могут не вызывать подозрений у антифишинговых фильтров.

Эксперты рекомендуют организациям усилить мониторинг входящей корреспонденции и обучать сотрудников распознаванию фишинговых атак. В случае обнаружения подозрительных писем их следует немедленно передавать в ИБ-службы для анализа. Кроме того, стоит ограничить использование QR-кодов в корпоративной переписке, если в этом нет острой необходимости.

Индикаторы компрометации

IPv4

- 23.26.201.168

- 51.89.86.103

Domains

- dallasonrasolutions.cloud

- withbible.com