Группа исследователей киберугроз Mimecast выявила целенаправленную фишинговую кампанию (обозначенную как MCTO3030), которая с 2022 года систематически нацелена на администраторов облачных решений ScreenConnect. Операция отличается низкой видимостью - злоумышленники рассылают не более 1000 писем за кампанию, что позволяет им долго оставаться незамеченными.

Описание

Целью атаки становятся старшие IT-специалисты: директора, менеджеры и сотрудники отделов безопасности, обладающие правами суперадминистратора в системах удалённого доступа ScreenConnect. Получив такие учётные данные, злоумышленники получают полный контроль над инфраструктурой и могут развертывать вредоносное ПО, включая программы-вымогатели (ransomware).

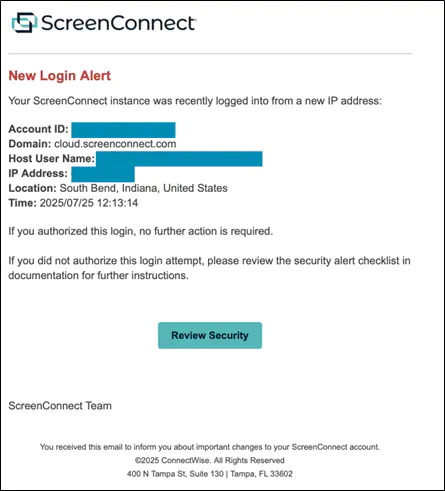

Для доставки фишинговых писем используются скомпрометированные или приобретённые в даркнете учётки Amazon SES. Сообщения имитируют уведомления о подозрительном входе в систему и содержат кнопку «Review Security», ведущую на фишинговую страницу.

Особую опасность представляет применение техники «злоумышленник-посредник» (Adversary-in-the-Middle, AITM) на базе фреймворка EvilGinx. Этот инструмент перехватывает не только логины и пароли, но и коды двухфакторной аутентификации (MFA), что позволяет обойти современные средства защиты.

Исследователи Sophos подтверждают связь подобных атак с деятельностью аффилированных групп вымогателя Qilin. Скомпрометированные учётные записи суперадминистраторов позволяют злоумышленникам массово разворачивать вредоносные клиенты ScreenConnect на множестве устройств, что ускоряет перемещение по сети и установку программ-вымогателей.

Инфраструктура атак базируется на национальных доменах верхнего уровня (ccTLD), а названия доменов стилизованы под официальные порталы ConnectWise/ScreenConnect. Это повышает доверие жертв и увеличивает эффективность фишинга.

Эксперты рекомендуют организациям, использующим ScreenConnect, применять многоуровневую стратегию защиты: технические средства контроля, обучение пользователей и проактивный мониторинг активности. Особое внимание следует уделить учётным записям с привилегированным доступом и настроить строгий контроль за их использованием.

Индикаторы компрометации

Domains

- connectwise.com.ar

- connectwise.com.be

- connectwise.com.cm

- connectwise.com.do

- connectwise.com.ec