Deception Pro зафиксирована сложная многоэтапная атака, кульминацией которой стала активность «рук на клавиатуре» (hands-on-keyboard, HoK). В отличие от типичных сценариев, целью злоумышленников был исключительно захват учетных записей (account takeover, ATO) для мошенничества, а не подготовка к атаке шифровальщиками или горизонтальное перемещение по корпоративной сети.

Описание

Кампания началась с загрузчика Matanbuchus, доставленного через вредоносный установочный пакет MSI. Затем последовало развертывание троянов удаленного доступа NetSupport RAT и Remcos RAT, а финальным инструментом стал CastleRAT (также известный как NightShadeC2). Вместо стандартной разведки в Active Directory или поиска уязвимостей для перемещения внутри сети, злоумышленники сосредоточились на хищении учетных данных из браузеров. Используя функционал CastleRAT для проксирования, они в реальном времени подключались к сессиям браузеров на скомпрометированной рабочей станции и пытались авторизоваться на сайтах финансовых учреждений.

Данный инцидент подтверждает формирующийся тренд: некоторые поставщики доступа (access brokers) и операторы вредоносного ПО монетизируют скомпрометированные системы напрямую через ATO и финансовое мошенничество. Это позволяет им полностью обойти традиционную цепочку «похитить учетные данные → продать доступ → атака силами партнера-вымогателя».

Контекст операции

Операция проводилась на реплике рабочего места старшего аналитика портфеля недвижимости в глобальной компании, занимающейся коммерческой и жилой недвижимостью и использующей аналитику на основе искусственного интеллекта. Активность наблюдалась с 4 по 11 декабря 2025 года.

Хронология атаки

4 декабря 2025 года, 20:44:13, был запущен первоначальный вектор заражения через вредоносный файл "CarrierRegistration.msi". Внедренная библиотека DLL Matanbuchus начала загрузку дополнительных полезных нагрузок (payload), включая архивы "TBank231.zip" и "Petuhon.zip" с хоста "172.86.123[.]222".

Уже через полминуты, в 20:44:45, с помощью техники подмены DLL (DLL sideloading) был развернут троян NetSupport RAT. Он сохранился по пути "C:\Users\[USER_REDACTED]\AppData\Roaming\Player\yuh.exe" и использовал для управления сервер с адресом "88.218.64[.]224".

С 4 по 7 декабря злоумышленники занимались сбором данных и разведкой. Были архивированы данные браузеров, а также зафиксирован TLS-трафик к домену "diplomitta[.]com" ("95.164.53[.]39").

8 декабря в 21:46:12 тем же методом подмены DLL был установлен второй троян - Remcos RAT. Он маскировался под легитимное приложение по пути "C:\Users\[USER_REDACTED]\AppData\Local\DataFileConverter\crash-handler-app.exe", а для связи использовал C2-сервер "216.126.237[.]122". Его присутствие подтвердилось с помощью анализа TLS-отпечатка JA3 и извлечения конфигурации вредоносного ПО.

Ключевая фаза - активность «рук на клавиатуре» - началась практически сразу после установки Remcos RAT и продолжалась до 23:42:06 того же дня. Используя CastleRAT, злоумышленник удаленно запускал на зараженной машине браузеры Microsoft Edge и Chrome. Сессии браузеров туннелировались через CastleRAT, что позволило актору в режиме реального времени предпринимать попытки входа на сайты финансовых организаций, используя ранее похищенные из браузеров учетные данные. Примечательно, что классические действия по разведке сети, такие как перечисление Active Directory, или попытки горизонтального перемещения (lateral movement) полностью отсутствовали.

Эта операция демонстрирует эволюцию тактик киберпреступников. Вместо долгосрочного закрепления (persistence) в сети с целью масштабной атаки, они все чаще выбирают быструю монетизацию через прямое хищение средств, что требует от служб безопасности адаптации методов обнаружения и реагирования, уделяя больше внимания аномальной активности на конечных точках, связанной с использованием легитимных приложений.

Индикаторы компрометации

IPv4

- 172.86.123.222

- 207.189.164.112

- 62.60.248.38

- 95.164.53.39

IPv4 Port Combinations

- 216.126.237.122:443

- 88.218.64.224:443

Domains

- diplomitta.com

- secondtdr.com

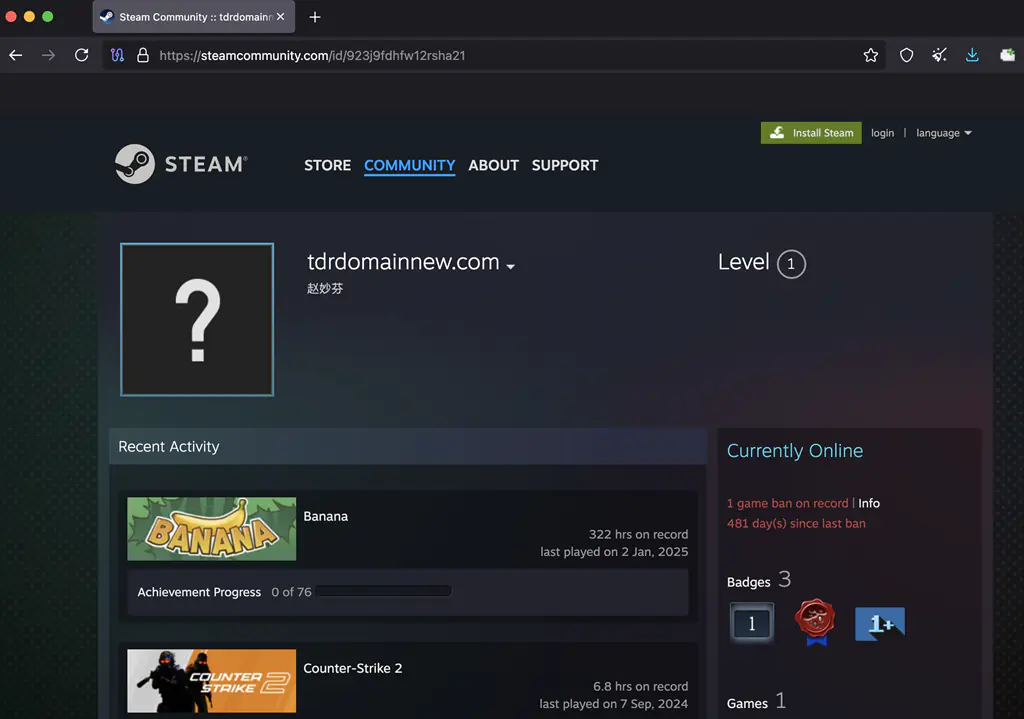

- tdrdomainnew.com

SHA256

- a65336f002b154eab29856ce11d363db89fe8c05bcccc5d0e1611bb355eb0b8d

- c1ec8c0e0b538ee0c884a077b4dc8cc7e2765cd30ef60350da5d8d52232f1cf7

- f6954b64af18386c523988a23c512452fd289e3591218e7dbb76589b9b326d34