Группа хакеров WaterPlum, также известная как Famous Chollima или PurpleBravo и ассоциируемая с Северной Кореей, продолжает развивать свои операционные возможности. Особое внимание экспертов по кибербезопасности привлекает деятельность так называемого Кластера B (BlockNovas cluster), который недавно начал активное использование нового вредоносного программного обеспечения OtterCandy.

Описание

Кластер B демонстрирует значительную автономию в рамках более крупной группировки WaterPlum. Хотя он использует общие инструменты, такие как BeaverTail, GolangGhost и FrostyFerret, эта подгруппа также самостоятельно разрабатывает собственное вредоносное ПО. Последним примером такой деятельности стал OtterCandy, который сочетает функциональность ранее известных угроз RATatouille и OtterCookie.

Особую озабоченность вызывает географическое распространение атак. По данным исследователей, деятельность Кластера B зафиксирована в том числе в Японии, что требует повышенного внимания к его операциям со стороны международного сообщества кибербезопасности.

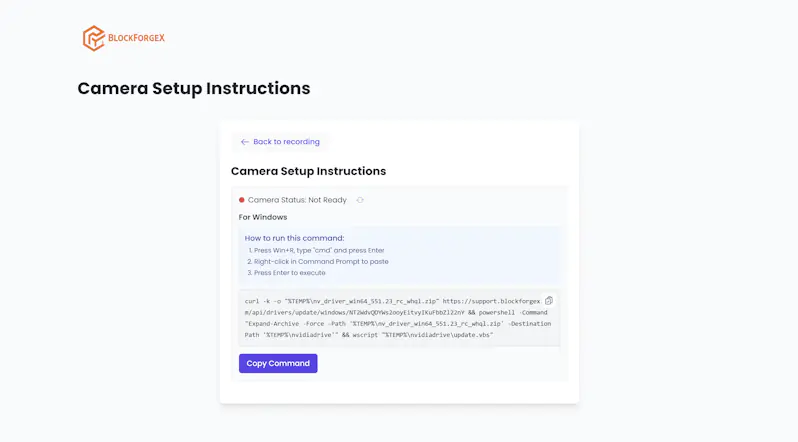

Кампания ClickFake Interview представляет собой сложную многоуровневую операцию, в которой задействованы различные кластеры WaterPlum. Атака начинается с перенаправления пользователей на поддельную веб-страницу ClickFix, дизайн которой варьируется в зависимости от конкретного кластера. Для Кластера B характерна определенная схема перенаправления, которая позволяет идентифицировать его участие в кампании.

До недавнего времени Кластер B использовал преимущественно GolangGhost, как и другие подразделения группировки, дополнительно распространяя FrostyFerret для операционной системы macOS. Однако с июля 2025 года наблюдается переход на многоцелевую платформу OtterCandy, которая теперь нацелена на Windows, macOS и Linux.

OtterCandy представляет собой программу удаленного доступа и похитителя информации, реализованную на платформе Node.js. Анализ показывает, что первые образцы этого вредоносного ПО появились еще в феврале 2025 года. Интересно, что первоначально этот malware был ошибочно идентифицирован как OtterCookie в отчете компании Silent Push.

Функциональность OtterCandy включает установление соединения с командным сервером через Socket.IO с последующим выполнением полученных команд. Кластер B использует эти возможности для кражи учетных данных браузеров, криптовалютных кошельков и конфиденциальных файлов с устройств жертв.

Обеспечение постоянства присутствия в системе реализовано через предварительную установку компонента DiggingBeaver, хотя OtterCandy также обладает собственной простой функцией Persistence. Программа настроена на автоматическое восстановление при получении сигнала SIGINT через process.on.

Конец августа 2025 года ознаменовался значительным обновлением вредоносного ПО, которое исследователи обозначают как версия 2.0. По сравнению с первоначальной версией, которая с февраля использовала практически неизменный код с простой заменой адресов командных серверов, новая версия содержит три существенных улучшения.

Первое значительное изменение касается системы идентификации жертв. Если в первоначальной версии для идентификации пользователей использовалось только поле "username", то в версии 2.0 добавлен параметр "client_id", что значительно усиливает возможности отслеживания и управления компрометированными системами.

Второе важное обновление связано с расширением целей для кражи данных. Количество жестко прописанных идентификаторов браузерных расширений увеличено с четырех до семи. Кроме того, в функционале кражи пользовательских данных из браузеров на базе Chromium произошли существенные изменения: если ранее передавались только частичные данные, то теперь реализована передача всей доступной информации.

Третье существенное улучшение касается механизмов сокрытия следов деятельности. В версии 2.0 реализовано удаление registry keys, используемых для обеспечения пенсистентности, а также удаление файлов и директорий через команду ss_del.

Эксперты по кибербезопасности предупреждают, что постоянное развитие инструментов Кластера B указывает на их высокую оперативную гибкость и долгосрочные планы. Сочетание многоцелевого подхода к разработке вредоносного ПО, кросс-платформенности и постоянного совершенствования функциональности делает эту группу особенно опасной. Непрерывный мониторинг деятельности WaterPlum и ее подразделений остается критически важным для обеспечения кибербезопасности в регионе и за его пределами.

Индикаторы компрометации

IPv4

- 139.60.163.206

- 162.254.35.14

- 172.86.114.31

- 212.85.29.133

- 74.119.194.205

- 80.209.243.85