В последние месяцы 2025 года исследователи кибербезопасности зафиксировали новую волну атак, связанных с тактикой ClickFix, активно применяемой северокорейской группировкой Kimsuky. Этот метод, впервые описанный в апреле 2024 года аналитиками компании Proofpoint, представляет собой социальную инженерию, направленную на то, чтобы заставить жертву самостоятельно выполнить вредоносные команды, не подозревая об этом.

Описание

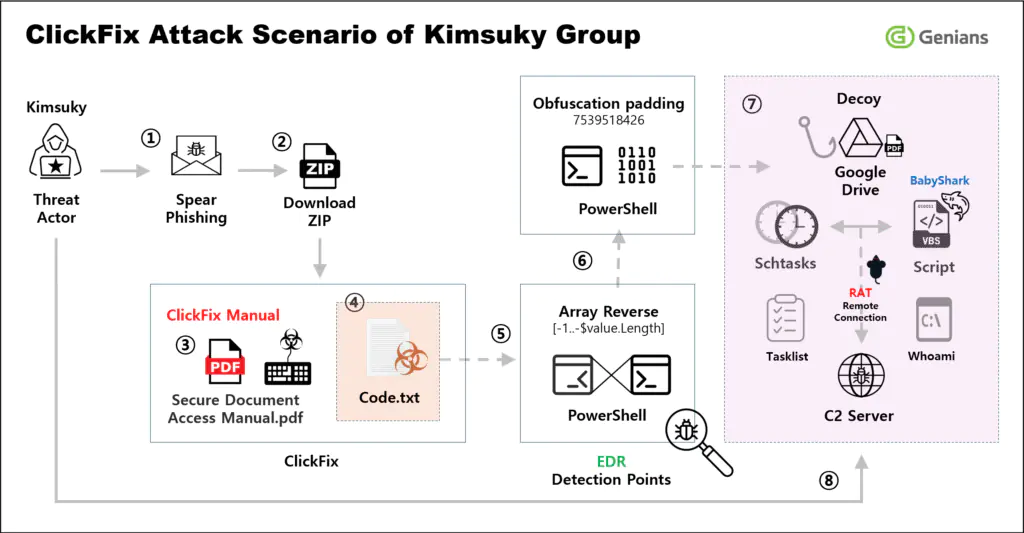

Тактика ClickFix маскируется под руководства по устранению ошибок, инструкции по проверке безопасности или даже официальные уведомления от известных сервисов, таких как Google Chrome или популярные почтовые клиенты. В ходе атаки пользователю демонстрируется поддельное сообщение, которое побуждает его скопировать и вставить определенный код в PowerShell или командную строку. После выполнения команды система оказывается заражена, и злоумышленники получают контроль над устройством.

В одном из недавних кейсов, обнаруженных Genians Security Center (GSC), злоумышленники использовали фишинговые письма, выдавая себя за журналистов или представителей государственных структур. В переписке они предлагали жертве ознакомиться с «важным документом» или «вопросником для интервью», сопровождая это убедительной легендой. Вложенный файл содержал инструкцию по «проверке безопасности», где требовалось скопировать и выполнить PowerShell-команду.

Другой вариант атаки предполагал создание фальшивого сайта, имитирующего интерфейс популярного почтового сервиса или портала. Пользователю предлагалось «проверить настройки безопасности», после чего появлялось окно с просьбой вставить код в консоль. В ряде случаев злоумышленники использовали обратную обфускацию команд, делая их визуально сложными для восприятия, но при этом сохраняя функциональность.

Аналитики отмечают, что новая волна атак с применением ClickFix является развитием давней кампании BabyShark, которую Kimsuky использует для целевых атак на дипломатов, исследователей и государственных служащих. Ранее в рамках этой кампании применялись скрипты на VBS и BAT, но теперь злоумышленники перешли на более изощренные методы, труднее поддающиеся обнаружению.

Важной особенностью атак является использование инфраструктуры C2-серверов, размещенных в разных странах (США, Япония, Южная Корея), что усложняет их отслеживание. В некоторых случаях злоумышленники использовали облачные хранилища (Proton Drive, pCloud) для распространения вредоносных файлов, что также помогает избегать блокировок.

Тактика ClickFix демонстрирует, насколько эффективными могут быть атаки, эксплуатирующие человеческий фактор. Злоумышленники постоянно совершенствуют свои методы, и защита от них требует не только технологических решений, но и обучения сотрудников. Компаниям и организациям, особенно работающим в сферах политики, безопасности и международных отношений, стоит уделить повышенное внимание кибербезопасности, чтобы избежать утечек данных и компрометации систем.

Группировка Kimsuky остается одной из самых активных угроз в Азиатско-Тихоокеанском регионе, и ее атаки, вероятно, будут только усложняться. Понимание их тактик и своевременное внедрение защитных мер - ключевые шаги к минимизации рисков.

Индикаторы компрометации

IPv4

- 1.223.129.234

- 103.149.98.247

- 103.149.98.248

- 106.243.157.158

- 112.74.194.45

- 115.92.4.123

- 118.193.69.151

- 118.194.228.184

- 121.179.161.231

- 157.7.184.11

- 162.0.229.227

- 172.86.111.75

- 210.179.30.213

- 211.170.73.245

- 38.180.157.197

- 65.254.248.151

Domains

- account-profile.servepics.com

- accounts-porfile.serveirc.com

- androcl.csproject.org

- bikaro.store

- cafe24.pro

- cukumam.shop

- cyber.lecture.site.online-driver.kro.kr

- kida.plusdocs.kro.kr

- konamo.xyz

- login.androclesproject.o-r.kr

- mspro.kro.kr

- msprovider.menews.o-r.kr

- naunsae.store

- online.lecture-site.kro.kr

- raedom.store

- secure.drive.polices.site

- securedrive.fin-tech.com

- securedrive.privatedns.org

- securedrive.servehttp.com

- securedrive-overseas-state.bit-albania.com

- temuco.xyz

- tenelbox.store

- www.online.check-computer.kro.kr

MD5

- 0a9c22079c898fc112e67ce1caff8f54

- 12bfe00206b2e83c7ff79b657d3c56df

- 3297e3606d6466bc7f741a4df2b9e96a

- 56233bac07f4f9c43585e485e70b6169

- 627b856884604880a5c009ebf7173efb

- 89a725b08ab0e8885fc03b543638be96

- 8c33e8439844c315b7b3f21b0c1633aa

- 8ff155a2962c77e9da05bd0476af36be

- 913fe4236ca5e34879d2a3228da6b9c6

- a523bf5dca0f2a4ace0cf766d9225343

- ad6104a503b46bf6ea505fe8b3182970

- bf795a376233032d05766a396b3d6e08

- ca13c54987293ae7efc22b14e1153c1e

- d10208c32fbbb5cacbd2097fc0dcd444

- fc4c319d7940ad1b7c0477469420bd11

- fcde319b752cacec40ffba130067de0d