CERT-UA выявила целенаправленную атаку на образовательные учреждения и органы государственной власти Сумской области. Инцидент произошел в начале ноября 2025 года и отличался многоступенчатой схемой проникновения с использованием нового вредоносного программного обеспечения GAMYBEAR.

Описание

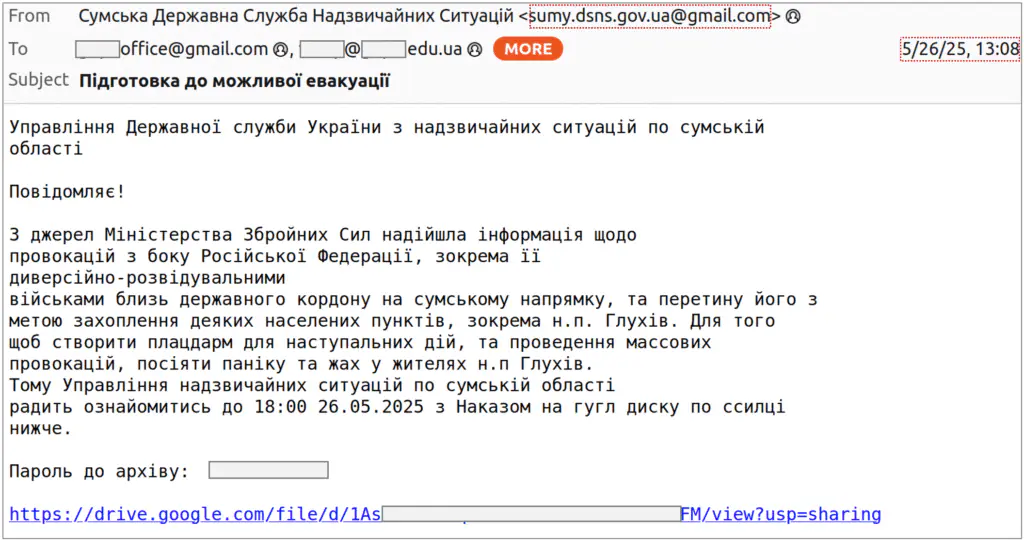

Атака началась с массовой рассылки фишинговых писем от имени компрометированного аккаунта Gmail, принадлежащего одному из высших учебных заведений региона. Злоумышленники использовали тему "Приказ № 332", что создавало видимость официального документа. В письме содержалась ссылка на архив в Google Drive, защищенный паролем для дополнительного доверия жертв.

Внутри ZIP-архива находился файл-ярлык, который при открытии запускал штатную утилиту mshta.exe для выполнения HTA-файла. Этот метод обхода защиты, несмотря на многократные предупреждения экспертов по безопасности, продолжает оставаться эффективным. Далее последовала цепочка загрузки скриптов на JavaScript и PowerShell, которые в конечном итоге устанавливали на целевые компьютеры несколько вредоносных программ.

Особенностью данной атаки стало использование инструмента LAZAGNE для извлечения сохраненных паролей и специальной .NET-программы, созданной с помощью PS2EXE. Эта программа содержала PowerShell-скрипт для кражи и экспфильтрации файлов по определенным расширениям. Финальным элементом атаки стал бекдор GAMYBEAR, классифицированный CERT-UA как полнофункциональное средство удаленного доступа.

Расследование показало, что первоначальное заражение образовательного учреждения произошло еще 26 мая 2025 года через фишинговое письмо, маскировавшееся под сообщение от управления ДСНС Сумской области. Таким образом, злоумышленники имели неавторизованный доступ к системам учебного заведения в течение шести месяцев, что позволило им использовать ресурсы организации для атак на другие цели.

Программное обеспечение GAMYBEAR, написанное на языке Go, демонстрирует сложную архитектуру. После запуска оно генерирует уникальный идентификатор UUID, собирает базовую информацию о системе и создает конфигурационный файл в формате JSON. Бекдор поддерживает постоянное соединение с сервером управления, регулярно запрашивая команды для выполнения. Функционал включает выполнение произвольных команд и отправку результатов в кодировке BASE64 через HTTP-протокол.

Эксперты CERT-UA отмечают систематическое пренебрежение элементарными мерами кибербезопасности в украинских организациях. Отсутствие двухфакторной аутентификации, несоблюдение рекомендаций по ограничению запуска потенциально опасных утилит и скриптов создают риски для всей национальной инфраструктуры. Особую озабоченность вызывает несвоевременное информирование о киберинцидентах, что препятствует оперативному реагированию и позволяет злоумышленникам длительное время оставаться в системах жертв.

Данный инцидент подчеркивает необходимость строгого соблюдения базовых принципов кибербезопасности. Регулярное обновление систем, ограничение прав пользователей, отключение неиспользуемых служб и скриптовых механизмов могут значительно снизить поверхность атаки. Кроме того, организациям следует внедрить процедуры оперативного информирования CERT-UA о подозрительной активности в своих сетях.

Специалисты рекомендуют ознакомиться с подробными рекомендациями по защите от подобных атак, опубликованными на официальном сайте CERT-UA. Реализация предложенных мер поможет предотвратить успешное выполнение сложных многоэтапных атак, подобных описанной в данном инциденте. Особое внимание следует уделить мониторингу необычной сетевой активности и подозрительных процессов в системе.

Индикаторы компрометации

IPv4

- 136.0.141.69

- 185.223.93.102

- 45.159.189.85

- 62.182.84.66

IPv4 Port Combinations

- 185.223.93.102:9001

- 36.0.141.69:22

- 62.182.84.66:9002

Domains

- grizzlyconnect.net

- testnl.grizzlyconnect.net

URLs

- http://136.0.141.69/b13e9985a.js

- http://136.0.141.69/gm.exe

- http://136.0.141.69/operaupdater.ps1

- http://45.159.189.85/api/microsoft/update/be53ff4f4b5daa.exe

- http://45.159.189.85/api/microsoft/update/ff4f4b5dabe53a.exe

- http://45.159.189.85/api/microsoft/update/svshosts.exe

- http://45.159.189.85/api/microsoft/update/update.js

- http://45.159.189.85/api/microsoft/update/updater.ps1

- http://45.159.189.85/zvit.hta

- http://45.159.189.85:7878/5df03f95b4ff4f4b5dabe53a5a1e15d7

- https://185.223.93.102

- https://185.223.93.102/c2/command_out/

- https://185.223.93.102/c2/get_commands/

- https://185.223.93.102/register

Emails

- sumy.dsns.gov.ua@gmail.com

MD5

- 04ab0a313a818e39b7da5407ce85fb9b

- 0b81897faa847a45f837a897d03ee633

- 149ba5b1041a2a59d75e50fc529b08f5

- 1813abb38ad98555f33eb75beacb4ace

- 1be0656b3067193e10621608384bc077

- 21da66801a4c89bf740361bdfb0acb1f

- 224f73e40da5f33a0e1c04e1389e0fe9

- 2370c65ae889d614a20d0221bf4e8a6e

- 2484279a8aae8ed8562dcdc0706bc656

- 346d122a744a0e3740f85b53181762b1

- 42fff7d8e909bc97f53699b2319a9d75

- 4366f473c40f9bd528c065d74dac983d

- 6602e663de775991cdffefe0211764bd

- 735b9d58b2173ecbd2a584ea6fbeb83d

- 7952940dec5b37ad3a4cc8f04956fff6

- 79ce1acc3022b00836abce198f57f73f

- 98b2d0fd469d6c4b7f77d05bb4818d49

- 9cdeb78e945805cf019c73ccece6cef7

- a90313e24925d38dbc90e675165cb024

- b269c1d3a32d559519c8d144776315f5

- ba6dfbfdc807756e44da60ae364a0d7d

- dd034d0a70a19c2c6a3f717255fac459

- e9d302f2d5f90a313a527f51edb24e0a

- ee0f3c6abd824f04c15f1f5314cc4c1e

- f29317d9279d0c7fbe6416cd43e1431d

SHA256

- 00d1d20d9a6b61a987173e26568ebb53654f99d23b5439dda2a46c9a9e25b14c

- 2e96d601766da631a250a242c3e48e5fac0328c6ad1374fa2a31b3468c68a1d5

- 35526bb83d136d3cba84c9372bbc7174ed55f7eb34ce1fd0108b97a73a046f43

- 400a8e02a77f4b1d975fe5ce79ccd8795043b0abadfd263aa50ba878c74c755f

- 49afb7cd00552939ba01d4b1b3d06c063f6b36f2b43e4baf373abb486415331d

- 4b120c388e023c0bf177524ba81b9ebc1721b979c63205ee5b579e30b33092b5

- 550fc52e7adcdf237666a7e3cb324e8f71f7ca1cd6cd3b681e44a337d4ba4d66

- 555ec062482b6f2292d4bab8433854d3ffaaa5e256e0f0385794733ae52e6cd8

- 5d3f5d174369b34c436df0ad467236bd477b12b817768e19113969e08d74ef5d

- 6e3440db928df1609b1a126135350368e5a2c250519fffbf28df5dc5ea836fbc

- 700566995808105e268ab00ad14423e5eb2dc01632f3fefc6bb206264802d714

- 7894496c48239ee3d3a8cc858e84f8a0c51c3c560fb15c5c962f75e4a9af9abb

- 7e2425f804a2197c59828ca4d3a081b61ecc8d23127b5c39ad9c3f2a40b68ef2

- 8424f4a454b3cef41f52733e53726a762d62e2115acaeae7bd82394b2accea27

- 8446e089a1cf6abddf24ab57b279ea64a74ffb7df9e24df8a5d7e422c7607a30

- 854d2c5a77cc43e4ed9e9c417725aa2ede0e932d86569317efec3f5d36c547d5

- 898235aac31db789f20bb9f94ae85dcca20b483996e322b890129ef0b108a7b0

- a81531c004c0a1bdcce752409616c72ab94aa5cbb6b10ce940c44fc239c92631

- b1f71dd2e152d46cc0c423cfe563c9215182dc68afdca7b0a19c134ef9f0895e

- d53207268b88e7f86729607aef646ec7614376a049e257f90fa2c924868ae2bb

- dcd3939b4c9333fb75eb70ed7438c00d377444a29864af4fb95ff90cbba7d28e

- de3c95dec311ec0f046474925954deaab375e4005c5a8b86bd34db53ef347cee

- de726a38129fba14e1142ec619715c0c7121872f47382ffada879b9110826bd2

- edb93b2139ee59fbee2b8dc0ba9f929d7ecda64d47d61eb1029de1413dff3224

- f4cfbd86609b558a76e43a8da7a47b211d4c498d1167b65bf43aa199e4a252fd