Аналитики компании Recorded Future выявили серию новых целевых фишинговых кампаний, проводимых с февраля по сентябрь 2025 года хакерской группой BlueDelta (также известной как APT28, Fancy Bear). Группа расширила свою активность по сбору учетных данных, нацелившись на узкий круг жертв в Турции, Европе, Северной Македонии и Узбекистане. В фокусе атак оказались сотрудники турецкого агентства по ядерным и энергетическим исследованиям, европейского аналитического центра, а также правительственные и ИТ-организации.

Описание

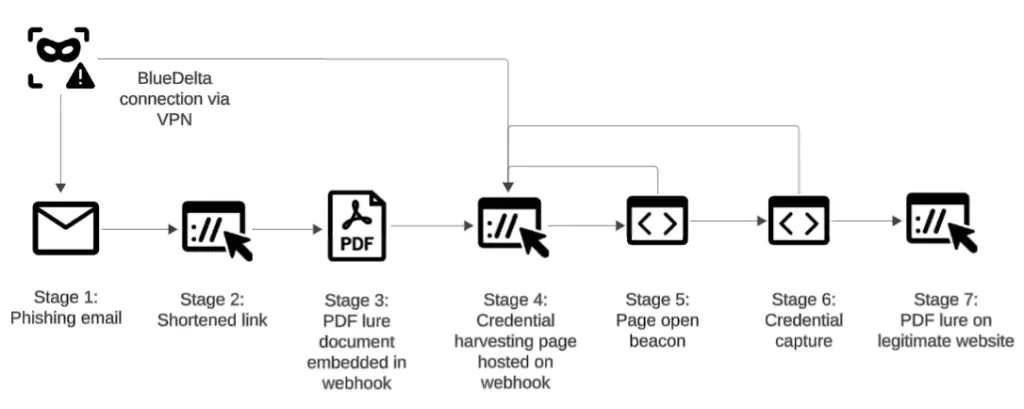

Кампании 2025 года демонстрируют дальнейшее развитие тактик группы. BlueDelta использовала фишинговые страницы, тщательно имитирующие интерфейсы легитимных сервисов: веб-почты Microsoft Outlook (OWA), Google и VPN-портала Sophos. Для повышения правдоподобия злоумышленники внедряли в атаки легитимные PDF-документы от авторитетных организаций, таких как Gulf Research Center и фонд EcoClimate. Эти документы отображались в браузере жертвы перед переходом на поддельную страницу ввода логина и пароля.

Технический анализ показал, что группа продолжает активно злоупотреблять бесплатными хостинговыми и туннельными сервисами для размещения вредоносного контента и перехвата данных. В инфраструктуре атак были задействованы Webhook[.]site, InfinityFree, Byet Internet Services, ngrok и сервис сокращения ссылок ShortURL. Подобная тактика позволяет использовать одноразовую инфраструктуру, что снижает операционные расходы и затрудняет атрибуцию.

Особое внимание аналитики уделили усовершенствованным JavaScript-механизмам сбора данных. В новых кампаниях BlueDelta автоматизировала процесс, внедрив скрипты, которые захватывают URL целевой страницы, отправляют "маячок" об открытии фишинговой формы, а затем перехватывают введенные учетные данные. После кражи данных страница автоматически перенаправляет жертву на легитимный сайт, что снижает подозрения пользователя. Например, в одной из атак после ввода пароля происходил переход на настоящий PDF-документ Gulf Research Center.

Специалисты также отметили географическую и тематическую адаптацию атак. В ходе кампаний использовались фишинговые страницы с турецким языком и регионально релевантными документами. Цели были связаны с энергетическими исследованиями, вопросами обороны и правительственными коммуникациями, что соответствует традиционным приоритетам сбора разведывательных данных российской стороной. Например, одна из атак, нацеленная на турецких исследователей, использовала документ о климатической стратегии для Средиземноморья.

Эксперты Recorded Future прогнозируют, что BlueDelta продолжит подобные операции как минимум до начала 2026 года. Ожидается, что группа будет и дальше адаптировать тематику фишинговых страниц и использовать локализованный контент для атак на правительственные, политические и исследовательские организации. Основной акцент, вероятно, останется на скрытности и эксплуатации доверия пользователей через легитимный контент, а не на массовых компрометациях.

В качестве мер защиты аналитики рекомендуют организациям применять многофакторную аутентификацию (MFA), особенно с использованием устойчивых к фишингу методов. Кроме того, предлагается блокировать доступ к бесплатным хостинговым и туннельным сервисам, которые не требуются для бизнес-процессов. Регулярное обучение сотрудников по распознаванию фишинга и мониторинг сетевой активности на предмет подозрительных перенаправлений также являются критически важными элементами защиты.

Индикаторы компрометации

IPv4

- 172.111.206.103

- 185.27.134.125

Domains

- account-security-googie.my-board.org

- account-security-googie.rf.gd

- account-settings-shsvchx.wuaze.com

- config-settings.kesug.com

- enmrgkf41bifd.x.pipedream.net

URLs

- https://account-settings-shsvchx.wuaze.com/sidsixcnvxcucxv

- https://account-settings-shsvchx.wuaze.com/sidsixcnvxcucxv/ald.php

- https://account-settings-shsvchx.wuaze.com/uzdfbdhyzxjc

- https://account-settings-shsvchx.wuaze.com/uzdfbdhyzxjc/ald.php

- https://config-settings.kesug.com/sogfdshxncvsad

- https://config-settings.kesug.com/sogfdshxncvsad/npp.php

- https://d3ef-2804-37f8-400-2cbf-4996-e46a-4802-5c08.ngrok-free.app

- https://shorturl.at/Be4Xe

- https://webhook.site/3791f8c0-1308-4c5b-9c82-0dc416aeb9c4

- https://webhook.site/e8ae3bbd-ab02-46b7-b84c-f5f4baa5d7c7

- https://webhook.site/ff237e88-cbaf-4b0b-b787-6e2f1f2c926f