Аналитики Центра кибербезопасности F6 зафиксировали новую волну целевых фишинговых атак на российские организации. Группа, известная под названием PhantomCore, возобновила активность в январе 2026 года, направив вредоносные письма в компании из ключевых секторов экономики. Атаки были своевременно обнаружены и заблокированы системой F6 Business Email Protection (BEP). Это событие вновь привлекает внимание к устойчивой угрозе со стороны данной кибершпионской кампании.

Описание

Группировка PhantomCore, впервые обнаруженная специалистами F6 в 2024 году, целенаправленно атакует российские и белорусские компании с 2022 года. Своё название она получила от комбинации слов «Phantom» и «Core». Первое связано с использованием пространства имён «Phantom» в её .NET-инструментах, а второе - с применением в запланированных задачах имени, имитирующего системный процесс Microsoft.

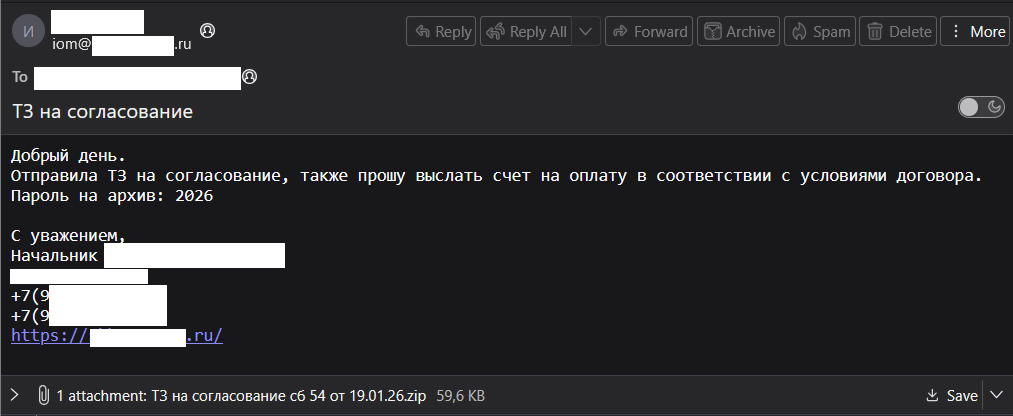

Целями январской рассылки стали организации из сфер жилищно-коммунального хозяйства, финансов, городской инфраструктуры, аэрокосмической отрасли, химической промышленности и электронной коммерции. Используя скомпрометированные легитимные почтовые адреса, злоумышленники рассылали письма с темой «ТЗ на согласование». В качестве вложения предлагался архив, содержащий два файла: документ Microsoft Word и ярлык (LNK-файл). При этом сам файл с расширением .doc на самом деле являлся RAR-архивом, маскирующим вредоносную нагрузку (payload).

Ключевым элементом атаки стал LNK-файл. После его запуска выполнялась сложная командная строка, которая находила в системе путь к PowerShell и использовала его для скрытой загрузки и выполнения скрипта первой стадии с удалённого сервера. Этот метод позволяет обойти некоторые базовые средства защиты.

Работа вредоносного программного обеспечения (ВПО) PhantomCore построена по многостадийной схеме. Первая стадия, реализованная в виде PowerShell-скрипта, выполняет несколько задач. Она загружает и открывает документ-приманку, чтобы отвлечь внимание пользователя. Одновременно с этим в память загружается скрипт второй стадии. Кроме того, для обеспечения постоянного присутствия (persistence) в системе создаётся задача в Планировщике заданий Windows. Эта задача, замаскированная под легитимный процесс, настроена на регулярный запуск с интервалом в 61 секунду, что обеспечивает постоянную связь с командным сервером злоумышленников.

Вторая стадия вредоносной программы, также написанная на PowerShell, функционально схожа с ранее известным образцом PhantomCore.PollDL. После запуска она отправляет на управляющий сервер информацию о заражённом компьютере. Затем программа ожидает команды от операторов группировки. В данной версии обрабатывается только команда на выполнение произвольной командной строки (cmd). Результат выполнения этой команды затем отправляется обратно на сервер атакующих. Такая архитектура превращает заражённую систему в инструмент для сбора данных и дальнейшего продвижения по корпоративной сети.

Обнаруженная кампания демонстрирует типичные для APT-групп (Advanced Persistent Threat, продвинутая постоянная угроза) тактики. Использование фишинга, маскировка под легитимные документы, применение скриптовых языков для прожига в памяти и сложные механизмы обеспечения устойчивости - всё это характерно для целевых кибершпионских операций. Эксперты отмечают, что сужение функционала второй стадии до одной команды может указывать на специализацию данной конкретной волны атак или на использование других каналов для доставки дополнительных вредоносных модулей.

Повторная активность PhantomCore служит напоминанием о необходимости комплексного подхода к безопасности. Защита корпоративной почты, регулярное обучение сотрудников, мониторинг аномальной активности, особенно связанной с выполнением PowerShell-скриптов и созданием планировочных задач, остаются критически важными мерами. Постоянное присутствие подобных групп в киберпространстве требует от компаний не только внедрения технологических решений, но и развития собственных возможностей по обнаружению и реагированию на инциденты.

Индикаторы компрометации

IPv4

- 217.60.1.46

- 217.60.5.116

- 217.60.5.249

- 217.60.60.18

Domains

- metelkova.ru

- mistralkorea.ru

- nppntt.ru

- shibargan.ru

- skbkp.tarusa.ru

- spareline.ru

URLs

- https://ast‑automation.ru/wp‑includes/pomo/entry.html

- https://ast‑automation.ru/wp‑includes/post‑template.html

- https://ast‑automation.ru/wp‑includes/widgets/class‑wp‑widget‑index.html

- https://spareline.ru/wp‑includes/pomo/entry.html

- https://spareline.ru/wp‑includes/post‑template.html

- https://spareline.ru/wp‑includes/widgets/class‑wp‑widget‑index.html

- https://www.act‑print.ru/wp‑includes/pomo/entry.html

- https://www.act‑print.ru/wp‑includes/post‑template.html

- https://www.act‑print.ru/wp‑includes/widgets/class‑wp‑widget‑index.html

Тема писем

- ТЗ на согласование

SHA1

- 05957e6dfa4fa56d64294cac3bf591acf70492dd

- 408fc048529e49cb30b0f912c8cb25e878f70b50

- 7726ee206f5714a187761e06e94accd12f10f34a

- 8c6f238a7f94b510ba803506e8d128fa28dd89ca

- b11ba850524c608df62b0e1b192d829975811ee9

- b51831b34fa08bc05b9349e2082531611aaf8745

- be0340e41d580084221b75435c2f6390965c4b12

- cbcfd3c45d91c5d0959f140d38f7902646a537aa

- e1ac97a9f7c8fe460610321bb67445d7919dd50b

- f7fbef5abb6ab4a7819b92d4a30487771e7302b1