Эксперты группы F6 Threat Intelligence в июне 2025 года обнаружили и проанализировали новую вредоносную кампанию, получившую название Phantom Papa. Злоумышленники рассылали целевые письма на русском и английском языках с провокационными темами, содержащие архивы с новым вредоносным ПО (ВПО) - стилером Phantom Stealer. Этот инструмент, созданный на базе открытого кода Stealerium, представляет собой серьезную угрозу для конфиденциальных данных пользователей и корпоративной информации.

Описание

Кампания отличалась многоязычным подходом и нацеленностью на организации из различных секторов экономики, включая розничную торговлю, промышленность, строительство и IT-индустрию. Согласно данным системы F6 Business Email Protection, получателями писем стали компании по всему миру. Анализ логов показал, что зараженные устройства располагались в 19 странах, включая США, Россию, Великобританию, Казахстан и другие. Часть из этих адресов, однако, принадлежала виртуальным машинам исследователей кибербезопасности.

Phantom Stealer позиционируется как коммерческий продукт и доступен на специализированном сайте phantomsoftwares[.]site, зарегистрированном в феврале 2025 года. Помимо базовой и расширенной версий вора данных, на ресурсе предлагаются криптеры - инструменты для сокрытия вредоносного кода.

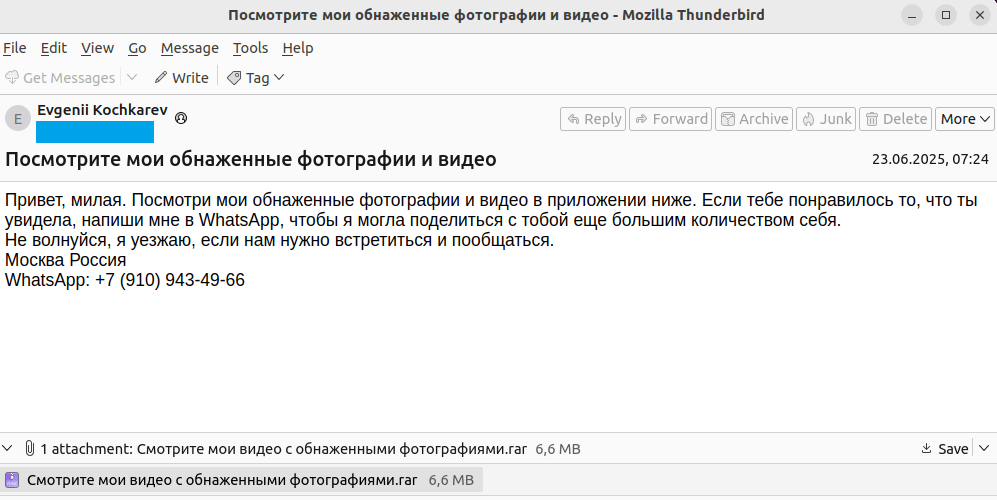

Письма в рамках кампании имели откровенно провокационные названия, такие как «See My Nude Pictures and Videos» или «Прикрепленная копия платежа №06162025». Вложениями выступали RAR-архивы, внутри которых находились образы дисков (ISO или IMG). При их открытии жертва монтировала виртуальный носитель и запускала исполняемый файл, что позволяло злоумышленникам обходить некоторые традиционные механизмы защиты.

После запуска Phantom Stealer собирает обширную информацию о системе: данные о версии Windows, аппаратном обеспечении, установленных антивирусах, а также извлекает учётные данные браузеров, историю, файлы cookies, данные банковских карт и криптокошельков. Собранные данные передаются злоумышленникам через Telegram, Discord или по SMTP. В исследуемой кампании использовался Telegram-бот с именем «papaobilogs», действующий с апреля 2025 года - именно он дал название всей операции.

Для обеспечения устойчивости в системе вредоносная программа копирует себя в каталог %APPDATA%, создает задание в Планировщике заданий Windows и добавляет исключение в защитник Windows с помощью PowerShell.

Технический анализ показал, что Phantom Stealer значительно развивает идеи Stealerium. Он имеет увеличенный размер из-за встроенных дополнительных библиотек, расширенные функции логирования и усовершенствованный модуль антианализа. Вредир проверяет окружение на предмет анализа: детектирует песочницы, виртуальные машины, процессы и службы, связанные с мониторингом, а также известные имена исследователей.

Стилер включает несколько специализированных модулей: кейлоггер для перехвата ввода, «детектор порно» для съёмки экрана и веб-камеры в определённых ситуациях, клиппер для подмены криптовалютных адресов в буфере обмена и граббер для массового сбора файлов с жёстких дисков.

Кроме того, эксперты F6 обнаружили связь между авторами Phantom Stealer и более ранними кампаниями с использованием Agent Tesla. Некоторые образцы 2023-2024 годов имели одинаковую иконку и конфигурационные данные, включая почтовый ящик lo*********@****ex.com, который также использовался в Phantom Stealer для получения украденных данных.

Данная кампания демонстрирует растущую сложность и профессионализацию киберпреступных схем. Использование социальной инженерии, многоэтапная доставка, развитые функции сокрытия и сбора данных требуют от компаний повышенного внимания к безопасности почтовых сервисов и конечных точек. Рекомендуется проводить регулярное обучение сотрудников, использовать современные системы мониторинга и своевременно обновлять защитное программное обеспечение.

Индикаторы компрометации

MD5

- 0f0192a4ee52729730cffb49c67f1e3b

- 1942ecd5945d8ffc9c9a4c9f78b1832c

- 225eafff6079cb1e726bc1ff4255225c

- 35ed4a54fdcf4e328d57364ea7cdfae1

- 66dac3aa64fe9033b388d60cccd4bbd4

- 68ba1559bf4d230b8adcd11e481b2ef4

- 6b70f446f72166947a7705b1f5b1a21e

- 91441a640db47a03a4e6b4a8355cf4c4

- c675457083bbc4f4645bdfad1d73ad4b

- d3d88b82623692c9c47d6add3660732f

- ee2c8ae67a134ee1d3645afc94955b56

- f327cf2bfcc4eb48664e621fae0cd5cd