Эксперты Trellix Advanced Research Center раскрыли масштабную шпионскую кампанию, связанную с северокорейскими хакерами. В период с марта по июль 2025 года злоумышленники атаковали дипломатические миссии в Южной Корее, используя фишинговые письма и легитимные платформы, такие как GitHub, для скрытого управления вредоносным ПО. Целями стали сотрудники посольств и иностранных министерств, а основной задачей хакеров был сбор разведывательной информации.

Описание

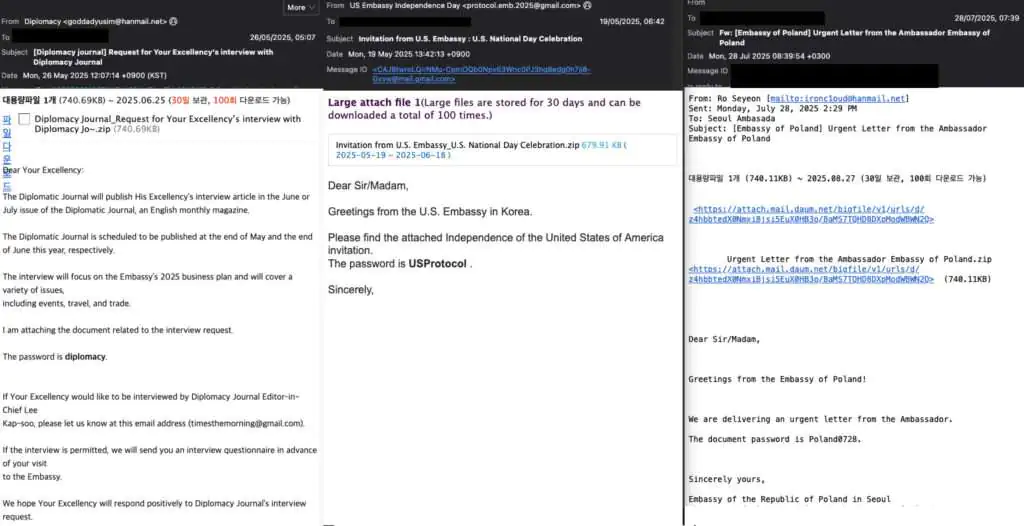

Атаки начались с тщательно подготовленных фишинговых писем, которые имитировали официальную дипломатическую переписку. Злоумышленники выдавали себя за доверенных контактов, рассылая приглашения на мероприятия, официальные письма и уведомления. Например, одно из писем маскировалось под сообщение от первого секретаря делегации ЕС с вложением «минут встречи политических советников», другое - под приглашение на празднование Дня независимости США от имени сотрудника протокольного отдела посольства. Во всех случаях вложениями являлись ZIP-архивы, защищенные паролем, которые содержали вредоносные LNK-файлы.

Для доставки вредоносного кода использовались облачные хранилища, такие как Dropbox и корейский сервис Daum. Это позволяло избежать Detection антивирусными системами, поскольку файлы не передавались напрямую по email. Пароли к архивам указывались в теле письма, что добавляло легитимности - получатели воспринимали это как стандартную меру безопасности.

После открытия LNK-файла запускался скрипт PowerShell, который декодировал полезную нагрузку в памяти и связывался с GitHub-репозиториями, контролируемыми злоумышленниками. GitHub использовался не только для хранения payload, но и как командный центр: через API происходила exfiltration данных, а также обновление инструкций для malware. Этот подход позволял хакерам маскировать трафик под легитимные запросы к популярной платформе.

Финальным payload стал вариант трояна XenoRAT, предоставляющий полный контроль над системой: перехват клавиатуры, доступ к веб-камере, удаленное выполнение команд и сбор файлов. Для обеспечения скрытности вредоносный код загружался непосредственно в память, минуя запись на диск.

Кампания отличалась высоким уровнем социальной инженерии. Хакеры создали более 50 уникальных документов-приманок на разных языках, включая корейский, английский, персидский, арабский и французский. Тематика документов соответствовала реальным событиям дипломатической жизни, что повышало доверие жертв. Например, фиктивные приглашения на конференции совпадали по времени с реальными мероприятиями, а письма имитировали официальную переписку посольств.

Инфраструктура атаки включала аккаунты на GitHub с именами blairity и landjhon, а также приватные репозитории, тематически связанные с целями. Анализ логов показал, что злоумышленники работали с виртуальных машин под управлением Windows 11 Pro и Server 2022, используя инструменты вроде Notepad++ и Bandizip. Это свидетельствует о профессиональной организации процесса.

Атрибуция кампании указывает на группу Kimsuky (APT43), связанную с КНДР. Это подтверждается overlapping инфраструктуры, методами социальной инженерии и выбором целей. Однако анализ активности хакеров выявил неожиданную деталь: их рабочий график соответствовал китайскому часовому поясу (+08:00), а периоды бездействия совпадали с национальными праздниками Китая, такими как Цинмин и майские праздники. Это может указывать на то, что операторы работают с территории Китая либо координируются с китайскими ресурсами, что согласуется с ранее известными практиками северокорейских хакеров.

Кампания остается активной, и, по данным на 28 июля 2025 года, угроза сохраняется. Специалисты по кибербезопасности рекомендуют организациям усилить monitoring подозрительной активности, связанной с облачными сервисами, и проводить тренировки по распознаванию фишинга для сотрудников.

Индикаторы компрометации

IPv4

- 141.164.41.17

- 141.164.49.250

- 158.247.230.196

- 158.247.249.243

- 165.154.52.140

- 165.154.52.210

IPv4 Port Combinations

- 141.164.40.239:443

- 141.164.49.250:443

URLs

- https://bp.nidnaver.cloud/forbhmypresent.66ghz.com/dn.php

- https://bp.nidnaver.cloud/info.php

- https://dl.dropbox.com/scl/fi/4pydbg08752rsw6us7e5x/bobokan.rtf?rlkey=b49lxndnjvigz58o7ptwqrsbm&st=9rtwns0x&dl=0

- https://dl.dropbox.com/scl/fi/kpxdthefmdbxw9m31tao3/krumhan.rtf?rlkey=yhzti914uzn72wm4iruej24px&st=xjzyd4ip&dl=0

- https://dl.dropbox.com/scl/fi/sb19vsslj13wdkndskwuou/eula.rtf?rlkey=axrb5o5mv14afu7g6e8s3d5s8&st=xy96nggc&dl=0

- https://dl.dropboxusercontent.com/scl/fi/c6ba7iwuke57d75j3mmte/eula.rtf?rlkey=t0jnirhxk48xdu8p74rqgv9dw&st=oofgjsq8&dl=0

MD5

- 02430604d146e8e33554061344ca806e

- 0e0f720193204cbd1a2c847d76f9e82f

- 25595588106848b2054497ceba1a2d66

- 45bd30d3a52904a7fe64fd97c31e3a1c

- 488570af25f908e907c9732aae632b0f

- 5b5d21904d4874da9a31d456c5bcef8f

- 5f704db7552a0b6b535b9c7c5f240664

- 60895bbfd40b902513afda50b28e80da

- 752b8fc6f69c8153d6945ff608ae6b4e

- 8a94fe218e7970839b83b53a824ebc47

- 8b605de9d28c8c6477a996d4e5873e4e

- bca4cac80c436e813d93eba1b25257d0

- da19f3c42361ac84642e936e61c149a1

- dfacbcf7ef2a3080f9cd785329e7896b

- ff37eb655a96b71e7dc08b4d91e1daea

SHA256

- 18ab9a5bd68314b8a91070f18ca9c2c9097a3441b058edccd304b0e33d6c1422

- 1e10203174fb1fcfb47bb00cac2fe6ffe660660839b7a2f53d8c0892845b0029

- 48fe8b7c8ceb1575dcdb6cf9f717d322e3450b2a06d6fab3d05ca907048aa1cd

- 4a3e9f6b214effe5028a0bf36776190916621fd7977bf3720cb6ead34d9ee20d

- 4bfd068156adbcaa9c9701abbd72d21c0174f7ce6d3563962891e0538f6a36a7

- 6dea2bf9512f618e3316f58d4f830e2a5cd746b778b125a91403da02de691d89

- 7ac1cb59cf1d5167b4f545c5a49f1c3db71493b448bd81a9a7ad7e25dcd7b943

- 892734d408626a9bb557346c5f80343d5f415e8e536f2aad30df74086865fe50

- 90f53ae46c789884cfddc0d1d8f1ee7f8c4662b899fce51d5b01e94848554072

- 9c5964753f8092a98f414a97cfb02cbe2692a02bea0d1b601ff205282fbf8a62

- 9f5460850a3b5b53568cd450e83406927776833778a8eb24955bcebdf9849321

- c72f52813110685fe16af777f4ea5da2521270b4a906aae2fac98b746e3021ca

- cf2cba1859b2df4e927b8d52c630ce7ab6700babf9c7b4030f8243981b1a04fa

- f372b16ec015767320a8334b73405943b0222ea125241907235fd4f347832d0e

- f462439a4590e9ee053573639a82e36304897f0a695729990c108bce6518f556