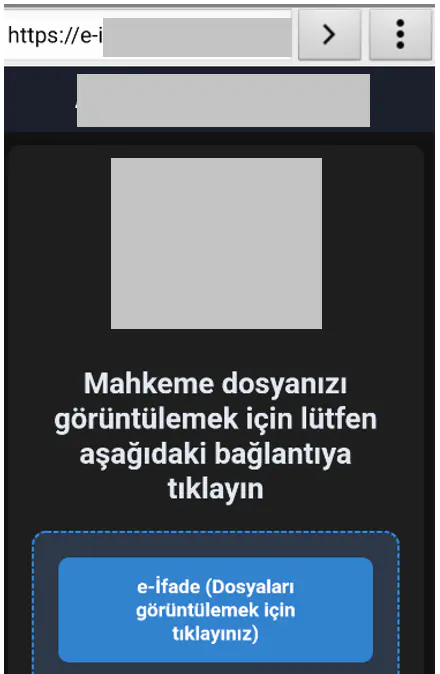

Эксперты по кибербезопасности обнаружили новую вредоносную кампанию, нацеленную на пользователей Android в Турции. Угроза, получившая название Frogblight, представляет собой сложный банковский троянец, который изначально маскируется под приложение для доступа к судебным делам через официальный правительственный портал. Основным вектором распространения является смс-фишинг (smishing), когда жертвам приходят сообщения с ложными уведомлениями о судебном разбирательстве и ссылкой на загрузку вредоносного ПО.

Описание

После установки Frogblight запрашивает у пользователя широкий набор разрешений, включая доступ к SMS, хранилищу устройства и службам специальных возможностей. Под предлогом необходимости показать судебный документ приложение открывает в своем WebView официальный турецкий правительственный сайт для доступа к делам. Если пользователь выбирает вход через интернет-банкинг, троянец перехватывает вводимые учетные данные, внедряя в загруженные страницы JavaScript-код. Затем эти данные отправляются на управляемый злоумышленниками сервер (C2).

Помимо кражи банковских данных, Frogblight обладает функционалом шпионского ПО. Он может собирать SMS-сообщения, список установленных приложений, информацию о файловой системе устройства, а также отправлять произвольные SMS. Для обеспечения устойчивости (persistence) и защиты от удаления троянец использует фоновые службы, планировщик заданий и получатель системных событий, активирующийся после загрузки устройства.

Анализ показал, что вредоносная программа активно развивалась на протяжении сентября 2025 года. В более поздних версиях появились новые функции: сбор журналов вызовов, управление контактами на устройстве, попытка создания собственной клавиатуры для перехвата нажатий и методы геофильтрации, позволяющие троянцу прекращать работу в эмуляторах или при обнаружении, что устройство находится в США. Коммуникация с сервером управления эволюционировала от REST API к использованию WebSocket для более оперативного взаимодействия.

Исследователи также обнаружили веб-панель (dashboard) управления Frogblight, доступ к которой осуществляется по специальному ключу. Интерфейс позволяет злоумышленникам сортировать зараженные устройства по наличию банковских приложений и выполнять массовые действия, например, рассылку SMS. Это, а также найденные связи с другим вредоносным ПО Coper, распространяемым по модели Malware-as-a-Service (MaaS), указывает на возможное распространение Frogblight по аналогичной схеме. Код троянца содержит комментарии на турецком языке, что позволяет предположить происхождение его разработчиков.

Вредоносная программа представляет серьезную угрозу, так как не только крадет конфиденциальные данные, но и постоянно обновляется, добавляя новые возможности. Продукты "Лаборатории Касперского" детектируют данную угрозу как HEUR:Trojan-Banker.AndroidOS.Frogblight.* и другие схожие эвристические сигнатуры. Эксперты продолжают мониторинг развития этой кампании и рекомендуют пользователям проявлять бдительность, не переходить по ссылкам из подозрительных SMS и устанавливать приложения только из официальных магазинов.

Индикаторы компрометации

IPv4 Port Combinations

- 45.138.16.208:8080

Domains

- 1249124fr1241og5121.sa.com

- froglive.net

URLs

- https://e-ifade-app-5gheb8jc.devinapps.com/e-ifade.apk

- https://farketmez36.sbs/e-ifade.apk

- https://farketmez37.cfd/e-ifade.apk

- https://github.com/Chromeapk

- https://github.com/eraykarakaya0020/e-ifade-vercel

MD5

- 08a3b1fb2d1abbdbdd60feb8411a12c7

- 105fa36e6f97977587a8298abc31282a

- 115fbdc312edd4696d6330a62c181f35

- 8483037dcbf14ad8197e7b23b04aea34

- 9dac23203c12abd60d03e3d26d372253

- d7d15e02a9cd94c8ab00c043aef55aff

- e1cd59ae3995309627b6ab3ae8071e80