Эксперты по кибербезопасности обнаружили новую изощренную фишинговую кампанию. Злоумышленники используют вредоносные файлы в формате SVG, замаскированные под безобидные PDF-документы. Эти файлы, размещенные на легитимных доменах, содержат скрытые редиректы и сложные скрипты. К середине сентября кампания переросла в полномасштабную спам-волну с приманками на тему Microsoft.

Описание

Механика атаки и методы маскировки

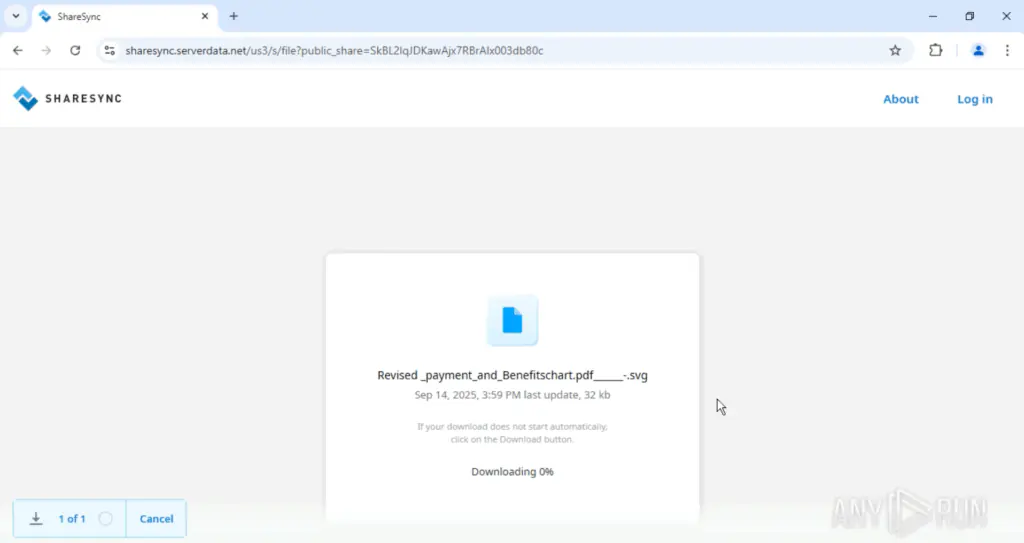

Атака начинается с доставки файла, который выглядит как вложение в формате PDF. Однако на самом деле это файл Scalable Vector Graphics (SVG), основанный на XML. Ключевая особенность SVG - поддержка скриптов, что позволяет злоумышленникам внедрять активный код вместо статического изображения. При открытии в браузере файл показывает сообщение о "защищенном документе". Это классический прием социальной инженерии, призванный убедить пользователя совершить действие, например, кликнуть или подождать загрузки.

Исполнение вредоносного кода и обфускация

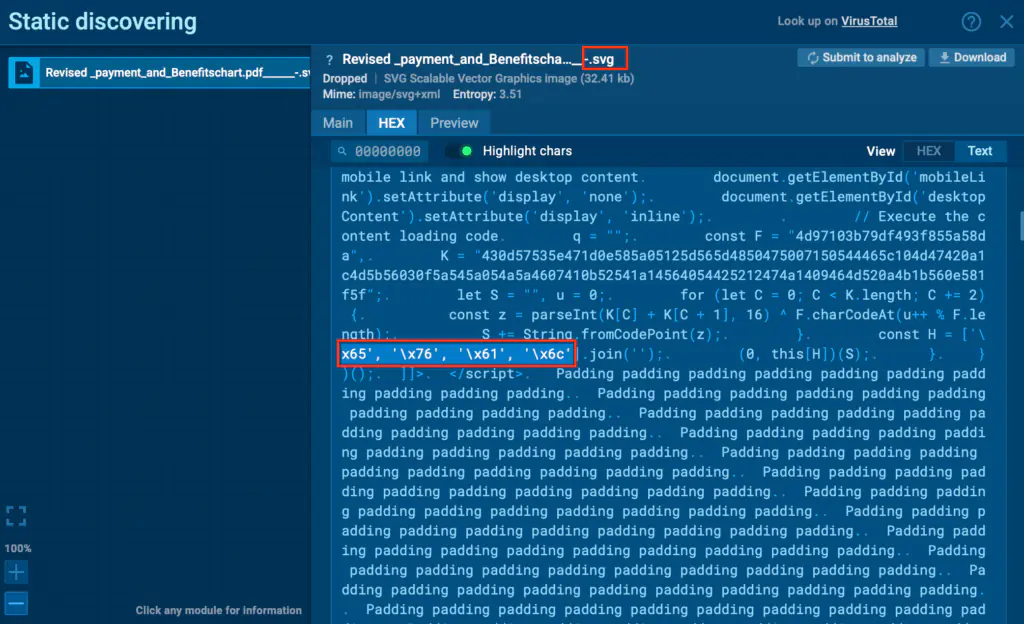

Внедренный JavaScript выполняет рутину декодирования с помощью операции XOR. Этот процесс восстанавливает настоящий код редиректа, который затем исполняется с помощью функции "eval". В среде песочницы ANY.RUN этот процесс полностью виден. Аналитики могут изучить переменные декодера, экранированные байты (например, '\x65','\x76') и восстановленный скрипт в статическом или HEX-представлении. Это позволяет извлечь декодированный вредоносный код (полезную нагрузку) и детально проанализировать команды, которые выполняет SVG.

Многослойные редиректы и финальная цель

Декодированный скрипт направляет браузер жертвы через цепочку промежуточных доменов. Такой метод эффективно скрывает следы атаки. В наблюдаемой цепочке использовались домены, например, "loginmicrosft365[.]powerappsportals[.]com" и "loginmicr0sft0nlineofy[.]52632651246148569845521065[.]cc". Финальной точкой является фишинговая страница, стилизованная под сервисы Microsoft. Для придания легитимности страница даже использует виджет Cloudflare Turnstile, что помогает обходить поверхностные проверки.

Сбор данных и инфраструктура злоумышленников

Введенные на поддельной странице учетные данные перехватываются и передаются на контролируемую злоумышленниками инфраструктуру. Эта инфраструктура построена для масштабирования, напоминая модели типа PhaaS (Phishing-as-a-Service), что позволяет осуществлять массовый сбор конфиденциальной информации.

Преимущества анализа в песочнице

Интерактивная сессия в песочнице ANY.RUN наглядно демонстрирует каждый этап атаки. Система автоматически отслеживает все HTTP-транзакции и редиректы, предоставляя полную цепочку компрометации. Автоматическая интерактивность песочницы самостоятельно справляется с такими элементами, как капча Cloudflare, экономя время аналитиков на рутинных действиях. Кроме того, в процессе исполнения захватываются артефакты, что дает полную картину поведения угрозы.

Данный случай ярко иллюстрирует растущую сложность фишинговых атак. Злоумышленники активно используют легитимные функции форматов файлов и сервисов для обхода традиционных средств защиты. Следовательно, для эффективного противодействия критически важны продвинутые средства динамического анализа, такие как интерактивные песочницы, позволяющие вскрывать многоэтапные и замаскированные угрозы в безопасной изолированной среде.

Индикаторы компрометации

Domains

- loginmicr0sft0nlineofy.52632651246148569845521065.cc

- loginmicrosft365.powerappsportals.com

- pysbjgn0.r.us-east-2.awstrack.me

URLs

- https://pysbjgn0.r.us-east-2.awstrack.me/L0/https:%2F%2Fsharesync.serverdata.net%2Fus3%2Fs%2FSkBL2lqJDKawAjx7RBrAIx003db80c/1/010f019950deafb3-a11f873e-8c5a-4bbc-9fba-94cd3c69b7fd-000000/ZVuv26zpOyC4DrorWiVrR17xRZI=228