В июне 2025 года фишинг оставался одной из самых распространенных угроз в сфере информационной безопасности, причем 66% всех вредоносных вложений в письмах были связаны именно с этим видом атак. Согласно отчету AhnLab SEcurity intelligence Center (ASEC) о трендах фишинговых писем, злоумышленники активно использовали HTML-скрипты для создания поддельных страниц входа в учетные записи. Эти страницы имитировали дизайн, логотипы и шрифты настоящих сервисов, чтобы обмануть пользователей и заставить их ввести свои учетные данные. Введенная информация автоматически отправлялась на серверы злоумышленников или перенаправляла жертв на фальшивые веб-сайты.

Описание

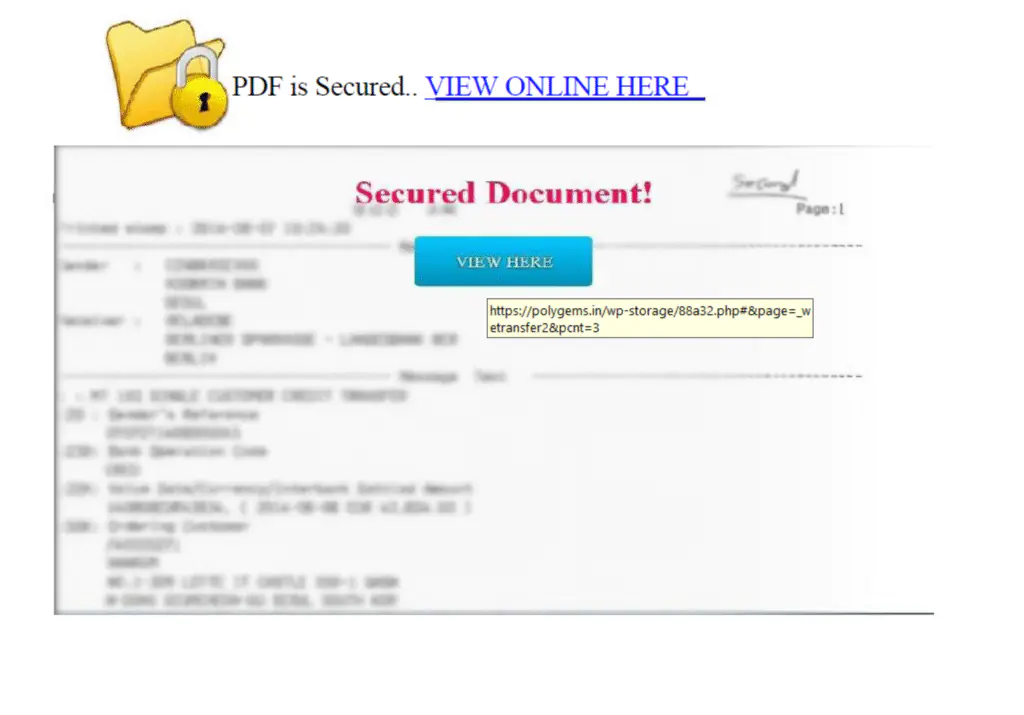

Одной из новых тенденций стало использование гиперссылок внутри документов, таких как PDF-файлы. Вместо прямого внедрения вредоносного кода злоумышленники размещали ссылки, ведущие на фишинговые страницы, что усложняло их обнаружение традиционными антивирусными решениями.

Анализ показал, что киберпреступники активно используют локализованные атаки, подстраиваясь под языковые и культурные особенности целевой аудитории. Среди распространенных тем - уведомления от банков, служб доставки и государственных учреждений, призывающие срочно обновить данные или подтвердить личность.

В рамках исследования были проанализированы три основных формата вложений в фишинговых письмах: скрипты (например, HTML), документы (DOCX, PDF) и архивы (ZIP).

Скрипты чаще всего использовались для создания поддельных страниц входа (FakePage), в то время как документы содержали гиперссылки, маскирующиеся под кнопки "Просмотреть" или "Подтвердить". Новый тренд - упаковка исполняемых файлов (PE) в ZIP-архивы, которые затем рассылались жертвам. Это позволяло злоумышленникам обходить почтовые фильтры, так как многие системы безопасности не проверяют содержимое архивов с достаточной тщательностью.

Один из примеров, описанных в отчете, демонстрирует атаку через документ, содержащий интерактивную кнопку "VIEW HERE". При нажатии на нее пользователь попадал на фишинговый сайт, имитирующий страницу авторизации популярного сервиса.

Другой случай связан с вредоносным архивом, внутри которого находился исполняемый файл. После запуска он подключался к серверу злоумышленников (C2) и загружал дополнительное вредоносное ПО.

Другой случай связан с вредоносным архивом, внутри которого находился исполняемый файл. После запуска он подключался к серверу злоумышленников (C2) и загружал дополнительное вредоносное ПО.

Фишинг продолжает эволюционировать, и июнь 2025 года подтвердил, что злоумышленники становятся все более изобретательными. Они используют социальную инженерию, локализацию и технические уловки, чтобы обойти защитные механизмы. Однако знание последних трендов и методов атак поможет организациям и частным пользователям снизить риски. Полная версия отчета доступна для ознакомления и содержит расширенные статистические данные, анализ новых угроз и рекомендации по защите.

Индикаторы компрометации

MD5

- 0b8ccb3c3156659dcfc873a3ed7a6932

- 17ad811df3fce5d582c8f85b6d388884

- 1bac5e9901105a62cb7d98a82c02b9d7

- 1c7b665d471b04b38061295f0eb28f62

- 1eb436524511236fc33ea53162812248