Киберпреступники активно используют векторную графику (SVG) для проведения фишинговых атак с перенаправлением через JavaScript. Вредоносные SVG-файлы, маскирующиеся под безобидные изображения, содержат скрытый JavaScript-код, который автоматически запускается при открытии файла в браузере. Такой метод позволяет злоумышленникам обходить традиционные системы защиты, ориентированные на блокировку исполняемых файлов, и перенаправлять жертв на фишинговые сайты.

Описание

Основная тактика атакующих заключается во встраивании обфусцированного JavaScript в SVG-файлы. Код скрывается внутри тегов "<script><![CDATA[...]]></script>" и активируется при рендеринге изображения. После этого браузер автоматически перенаправляет пользователя на подконтрольный злоумышленникам сайт, где могут запрашиваться учетные данные или загружаться вредоносное ПО. В URL-адресах часто используются Base64-кодированные строки для отслеживания жертв и сбора статистики.

Технические детали атаки

Файлы SVG, содержащие JavaScript, обходят стандартные механизмы проверки, поскольку многие антивирусные решения не анализируют содержимое изображений на наличие скриптов. Вредоносный код обычно зашифрован простым XOR-ключом и расшифровывается прямо в браузере с помощью функции "atob()", после чего динамически собирается URL для перенаправления.

Для доставки SVG-файлов злоумышленники используют фишинговые письма с поддельными отправителями. В ряде случаев домены электронной почты слабо защищены - отсутствуют записи DKIM или DMARC, что позволяет атакующим успешно выдавать себя за доверенные компании. Некоторые письма содержат минимум текста, чтобы не вызвать подозрений, и призывают пользователя открыть вложение под предлогом просмотра «важного документа» или «пропущенного звонка».

Инфраструктура злоумышленников

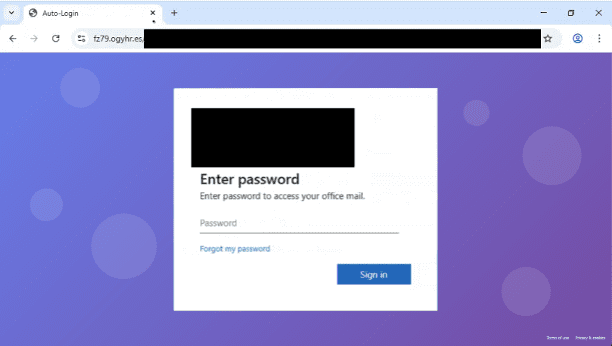

Исследования показывают, что атакующие используют короткоживущие домены со случайными поддоменами, что затрудняет их блокировку. Часть этих доменов имитирует легитимные сервисы, например, облачные хранилища или корпоративные порталы. После того как пользователь попадает на фишинговый сайт, злоумышленники могут либо украсть учетные данные, либо загрузить на устройство вредоносное ПО.

Сравнение с другими атаками

SVG Smuggling - это часть общей тенденции использования нестандартных форматов файлов для доставки вредоносных скриптов. Ранее преступники применяли HTML-файлы с замаскированным JavaScript, но SVG оказывается еще более эффективным, поскольку пользователи привыкли считать изображения безопасными. В отличие от классических фишинговых атак с ZIP-архивами или документами с макросами, этот метод не требует от пользователя явных действий, таких как запуск исполняемого файла или включение макросов.

Кто в зоне риска?

Основными целями становятся компании, работающие в сфере B2B, особенно те, которые обрабатывают финансовые данные или персональную информацию сотрудников. Также под удар попадают SaaS-провайдеры и ИТ-компании, получающие большое количество входящих писем.

Этот тип атаки демонстрирует, как злоумышленники адаптируются к системам защиты, используя легитимные функции браузеров в зловредных целях. Компаниям необходимо обновлять свои меры безопасности, поскольку традиционные методы блокировки исполняемых файлов уже не справляются с современными угрозами.

Индикаторы компрометации

Domains

- balmoralaustrala.com

- documents.balmoralaustrala.com

- fz79.ogyhr.es

- lftkvog.net

- ogyhr.es

- wvrz.lftkvog.net