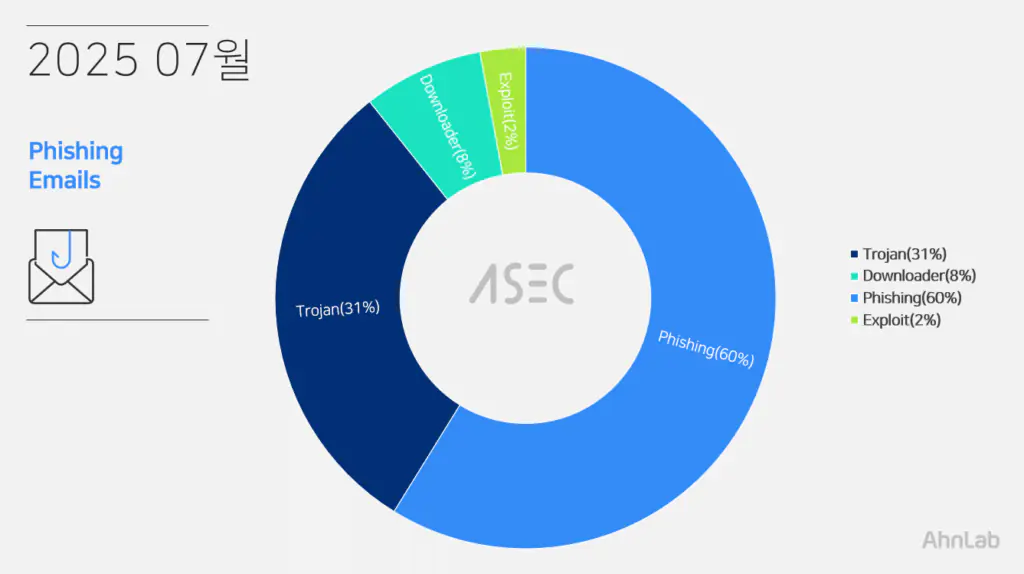

Опубликованный отчет AhnLab SEcurity intelligence Center (ASEC) о тенденциях фишинговых писем за июль 2025 года выявил устойчивое преобладание классических схем обмана пользователей, наряду с эволюцией методов доставки вредоносного программного обеспечения. Анализ данных, собранных за месяц, рисует картину угроз, где традиционный фишинг сохраняет лидирующие позиции, но злоумышленники активно экспериментируют с обходом защитных механизмов.

Описание

Согласно отчету, фишинг (FakePage) остается главной угрозой, составляя 60% всех зафиксированных инцидентов с вредоносными вложениями. Злоумышленники активно используют скрипты, преимущественно HTML, для создания точных копий легитимных страниц авторизации банков, почтовых сервисов и популярных онлайн-платформ. Эти поддельные страницы, идентичные оригинальным по структуре, логотипам и шрифтам, призваны заставить пользователей добровольно ввести свои учетные данные. Похищенная информация напрямую передается на серверы управления и контроля (C2) злоумышленников или используется для перенаправления жертв на полностью контролируемые фишинговые сайты. Распространенной тактикой также стало встраивание фишинговых ссылок в документы, особенно в PDF-файлы.

Помимо статистики за июль, отчет содержит анализ динамики распределения угроз за последние шесть месяцев, позволяющий отследить общие тренды в ландшафте фишинговых атак. Также представлена детальная статистика по расширениям файлов, используемых в качестве вложений в фишинговых письмах, что дает представление о предпочитаемых злоумышленниками форматах доставки угроз.

Географическая и лингвистическая специфика представлена в отчете разделом, посвященным фишинговым кампаниям на корейском языке. Аналитики приводят реальные примеры заголовков таких писем и имен вложенных файлов. Эта информация позволяет выявить ключевые слова и темы, наиболее часто эксплуатируемые злоумышленниками для привлечения внимания корейскоязычных пользователей и повышения доверия к своим сообщениям.

Глубокий анализ конкретных кейсов распределения стал важной частью июльского отчета. Эксперты ASEC сгруппировали инциденты по типу вложений - Скрипты (Script), Документы (Document) и Архивы (Compress) - и привели характерные примеры атак.

- Атаки с использованием скриптовых вложений продолжают быть основным каналом распространения фишинговых страниц (FakePage). Однако июльский отчет зафиксировал тревожное развитие событий в категории документов. Злоумышленники рассылали письма с вложенными файлами документов (например, форматов DOC, DOCX), которые при открытии эксплуатировали уязвимость в компоненте Microsoft Equation Editor (EQNEDT32.EXE, CVE-2017-11882). Успешная эксплуатация этой известной, но до сих пор опасной уязвимости, приводит к выполнению вредоносного кода. В проанализированных случаях целью атаки была загрузка и запуск троянца-стиллера Lokibot, предназначенного для кражи конфиденциальных данных, включая учетные записи и пароли.

- В категории архивов отчет отмечает значительный рост числа атак, где исполняемые файлы (PE, .exe) упаковывались в ZIP-архивы и рассылались в качестве вложений в фишинговых письмах. Этот метод позволяет обойти базовые почтовые фильтры, блокирующие прямую рассылку исполняемых файлов, и повышает шансы на успешное проникновение вредоноса на устройство жертвы.

Для каждого из проанализированных кейсов в полной версии отчета ASEC , согласно анонсу, содержится расширенная информация: адреса серверов C2, используемых злоумышленниками, детали технического анализа вредоносных образцов, а также тексты тел фишинговых писем, использованных для распространения конкретных угроз. Дополнительные разделы оригинального отчета включают более глубокое исследование последних трендов в распространении как фишинговых страниц, так и вредоносного ПО, расширенную статистику по типам вложений, сгруппированным по расширениям файлов, и детальный разбор реальных фишинговых кампаний.

Итоги июля 2025 года подчеркивают, что несмотря на постоянное совершенствование систем безопасности, базовые фишинговые схемы остаются высокоэффективными. При этом злоумышленники демонстрируют гибкость, комбинируя их с эксплуатацией старых, но не везде исправленных уязвимостей (как CVE-2017-11882) и применяя методы обхода детектирования, такие как упаковка вредоносов в архивы. Рост числа атак с использованием ZIP-вложений сигнализирует об актуальности этого вектора. Отчет служит напоминанием о критической важности цифровой гигиены: проверки отправителей, внимательного изучения ссылок и вложений, регулярного обновления ПО для закрытия известных уязвимостей и использования комплексных решений безопасности.

Индикаторы компрометации

MD5

- 01f68e02af2a9314bf20a84f722cd993

- 05a32454a16cfefa3f5e59130dd4f1ce

- 10fd66045df61ec16daffaffb8fb7eb2

- 1df34f8ebe0921f773d2436be887ed36

- 1f83b3a18059ef735cc594445bd142e4