В мае 2025 года группа Digital Forensics and Incident Response (DFIR) компании NCC Group расследовала инцидент, связанный с инфостилером LUMMA. Атака началась с фишинговой страницы, имитирующей проверку CAPTCHA, что позволило злоумышленникам получить доступ к данным браузеров Microsoft Edge и Google Chrome.

Описание

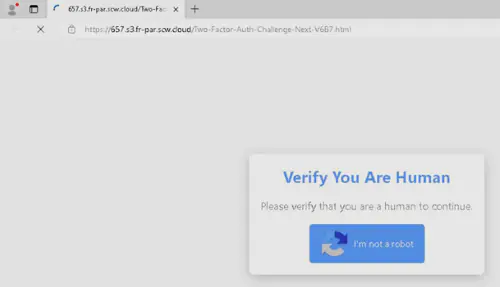

Инцидент демонстрирует, как киберпреступники используют социальную инженерию для обхода защитных механизмов. Жертва посетила легитимный сайт hxxps://astapowerproject[.]net/, однако при обновлении страницы происходили попытки перенаправления на вредоносные ресурсы. В конечном итоге пользователь оказывался на фальшивой странице CAPTCHA, где ему предлагалось выполнить ряд действий для "подтверждения личности".

Одним из ключевых этапов атаки стала эксплуатация PowerShell. Злоумышленники использовали команду, которая загружала и исполняла вредоносный ZIP-архив, содержащий исполняемый файл AF1.exe. Внутри архива также находились скрипты для анализа настроек брандмауэра Windows, что указывает на попытку злоумышленников оценить уровень защиты системы перед началом кражи данных.

Особенностью этой атаки стало использование AutoIt - языка для автоматизации, который редко привлекает внимание систем защиты. Инфостилер получил доступ к файлам Login Data и Web Data в браузерах Edge и Chrome, что позволило ему извлечь сохранённые пароли и другую конфиденциальную информацию.

Анализ временной шкалы показал, что злоумышленники действовали быстро: уже через 7 минут после заражения они начали сбор данных о системе. Одной из деталей, привлекших внимание исследователей, стало использование облачного хранилища Scaleway (французского провайдера) для хранения вредоносного кода вместо более распространённых решений, таких как AWS или Google Cloud.

Эксперты NCC Group отметили, что подобная тактика становится всё более популярной среди киберпреступников, предлагающих инфостилеры в формате Malware as a Service (MaaS). LUMMA, впервые обнаруженный в декабре 2022 года, активно развивается, и его новые версии включают всё более изощрённые методы обхода защиты.

Этот инцидент лишний раз подтверждает, что даже простые, на первый взгляд, техники социальной инженерии могут привести к серьёзным последствиям, если пользователи не осознают рисков. Повышение осведомлённости сотрудников о киберугрозах остаётся одним из ключевых элементов защиты корпоративных сетей.

Индикаторы компрометации

Domains

- 2no.co

- 657.s3.fr-par.scw.cloud

- 871549.eliteeyeview.co

- astapowerproject.net

- blameaowi.run

URLs

- https://4featurlyin.top/akds

- https://araucahkbm/live/baneb

- https://blackswmxctop/bgry

- https://blameaowi.run/twiu

- https://easterxeen.run/zavc

- https://flowerexju.bet/lanz

- https://mzmedtipp.live/mnvzx

- https://overcovtcg.top/juhd

- https://posseswsnc.top/akds

SHA1

- 3748ccd9f716e4668af8672e037b5729074e36c1

- 5ceb5281b941699aacc2ea347494863cff583adf

- 5e5f646f6b1f67519cabff1451aa3427eb46989f

- 7bca3ceb680ad8cb1f3cd0d24d106a28c813ce3b

- cf290cd98b3779e1e6b58441505d4dd411cdb541