Группа киберпреступников, известная под именами Rare Werewolf, Librarian Ghouls и Rezet, сохраняет высокую активность в регионе. По данным аналитиков, в четвертом квартале 2025 года злоумышленники провели серию атак на организации из широкого спектра отраслей. Их мишенью стали компании авиационной и аэрокосмической промышленности, военного сектора, логистики, телекоммуникаций, а также государственные и финансовые учреждения. География инцидентов охватывает преимущественно Россию, Беларусь, Казахстан и Венгрию.

Описание

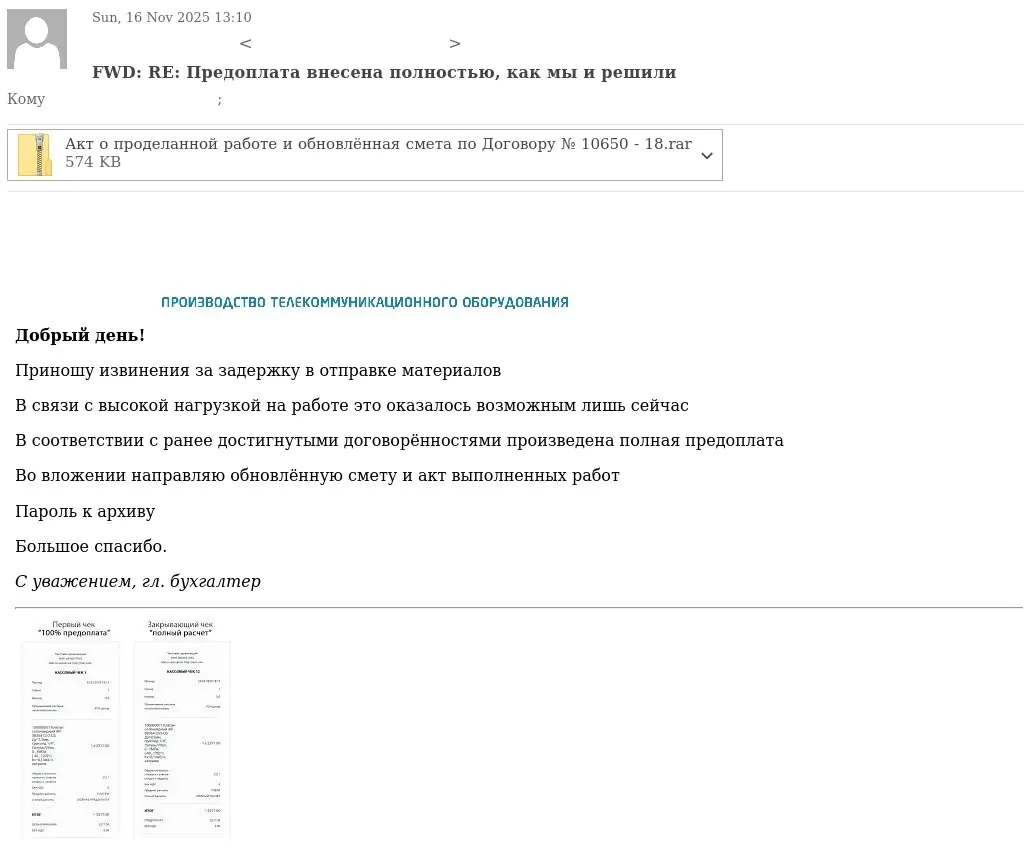

Тактика группы остаётся консервативной, но эффективной. Основным вектором начального проникновения стал фишинг. Злоумышленники рассылали письма, искусно стилизованные под продолжение деловой переписки или служебные уведомления. Сообщения содержали запароленный архив, а код для его открытия прямо указывался в тексте письма. Эта методика эксплуатирует рутинные бизнес-процессы, такие как оформление оплат, договоров, актов или закупочной документации, что повышает доверие жертвы.

Внутри архива жертва обнаруживает два файла. Первый - документ-приманка в формате DOCX или PDF, имитирующий ожидаемую смету, акт или пакет документов. Второй файл является исполняемым, хотя и замаскирован под безобидный документ с похожим названием. Его запуск инициирует сложную цепочку заражения. Пользователю сразу открывается легитимный на вид документ для отвлечения внимания. Между тем в фоновом режиме распаковываются скрипты, легитимные утилиты и вспомогательные компоненты для доставки следующей стадии вредоносного ПО.

Ключевой целью первой фазы атаки является установка инструмента удаленного доступа AnyDesk. Для обеспечения устойчивости (persistence) злоумышленники прописывают его в автозагрузку операционной системы. Далее происходит хищение конфигурационных данных AnyDesk из профилей пользователя и системных папок. Эти данные упаковываются в архив и тайно отправляются злоумышленникам с помощью консольной почтовой утилиты Blat на контролируемый SMTP-сервер. Таким образом, даже если соединение будет потеряно, операторы смогут восстановить доступ к удаленному рабочему месту, используя украденные учетные данные сессии.

В арсенале группы также наблюдаются утилиты DefenderControl для отключения встроенного защитника Windows, Mipko Employee Monitor для скрытого наблюдения за действиями пользователя и троян Tuna. Подобный набор инструментов позволяет проводить разведку, красть данные и длительно сохранять контроль над инфраструктурой жертвы.

Эксперты отмечают, что группа демонстрирует высокую адаптивность и глубокое понимание региональных бизнес-процессов. Универсальные легенды, привязанные к типовым операциям, делают их фишинговые кампании особенно опасными. Специалисты по информационной безопасности рекомендуют организациям из указанных отраслей и регионов усилить проверку входящей корреспонденции, особенно архивов и исполняемых вложений. Критически важно обучать сотрудников распознаванию подобных фишинговых методик и применять технические меры контроля, ограничивающие запуск непроверенного ПО и использование несанкционированных средств удаленного доступа. Устойчивость и методичность Rare Werewolf подтверждают, что эта группа остается серьезной угрозой для корпоративного сектора в Восточной Европе и Центральной Азии.

Индикаторы компрометации

Domains

- 766.com

- aoffices.ru

- avia-rias.site

- aviator-concern.site

- emailoff.ru

- emailoffice.ru

- email-offices.ru

- emailon.ru

- email-rembler.ru

- mail-rambler.ru

- mail-rembler.ru

- npo-avia.online

- qinformation.ru

- qqoffice.ru

- salut-vpk.site

- titan-barykady.site

- user-mail.ru

- user-rembler.ru

- users-office.ru

- users-offices.ru

- vniir-info.site

- winformation.ru

- zakupky-ru.website

MD5

- 2215425569671b75c62a33569334b537

- 26a72cb8c9dfe7054cca6ab0d9372c41

- 69c59e428adcea5a15f7093fa44e2db1

- 7050c3c774389a00a24d169098de1825

- 78ab5ae6dc215e4d76e476028a8fcb6f

- bc87ef4a3b522abb29b1008f347851a6

- c2473271e40a806c20d356236522adf7

- da9e2d1e2090ca0c16e7014aa3f8024e