В последние годы киберпреступники все чаще отказываются от традиционных вредоносных программ в пользу атак типа "живи за счет земли" (Living-off-the-Land), особенно в облачных и SaaS-средах. Эта тенденция затронула и сферу вымогательства: вместо развертывания классического программ-вымогателей (ransomware) для шифрования файлов злоумышленники научились использовать уязвимости в открытых службах, таких как базы данных, применяя легитимные команды для кражи, шифрования или уничтожения данных с последующим требованием выкупа.

Описание

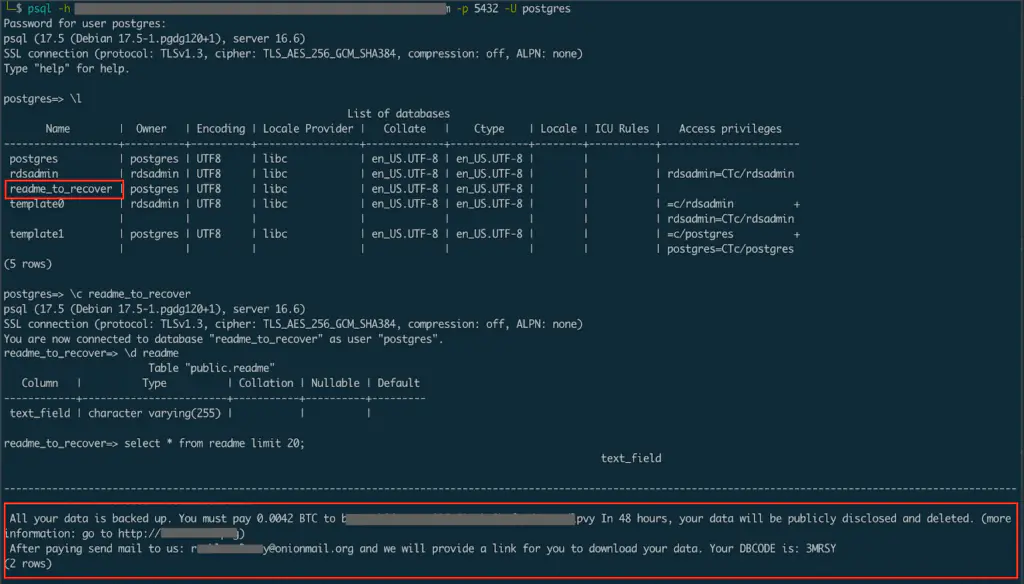

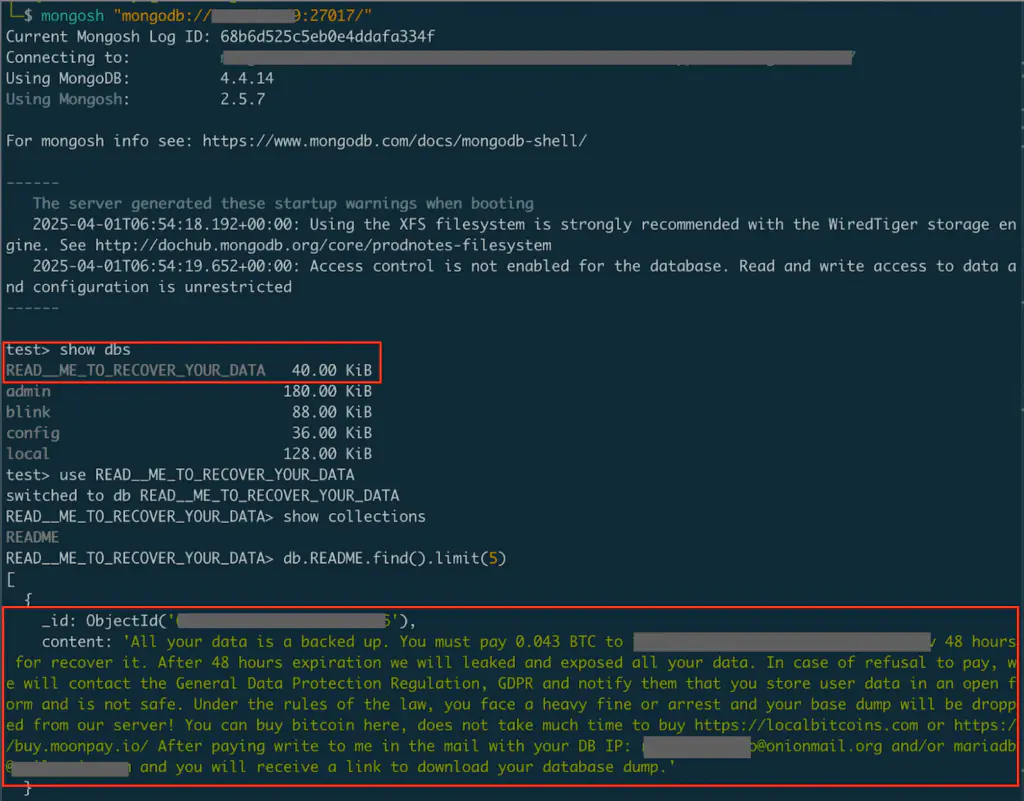

Особую опасность представляют атаки на интернет-ориентированные серверы баз данных, настроенные со слабыми паролями или вообще без аутентификации. Исследовательские группы неоднократно документировали кампании против MySQL, PostgreSQL, MongoDB, Hadoop, CouchDB и Elasticsearch. Злоумышленники подключаются к таким серверам удаленно, копируют данные в другое место, очищают базу и оставляют записку с требованием выкупа непосредственно в самой базе данных. Этот подход обходит многие традиционные методы обнаружения, поскольку не использует вредоносные исполняемые файлы - весь ущерб наносится стандартными командами базы данных.

От единичных случаев эта тактика выросла до полноценных автоматизированных кампаний. Еще в феврале 2017 года исследователи Rapid7 наблюдали массовое захватывание тысяч открытых баз данных. Сегодня злоумышленники используют специализированных ботов, которые сканируют интернет в поисках неправильно настроенных баз данных, способных скомпрометировать новую цель в течение часов или даже минут после ее появления в сети. Простота автоматизации и возможность быстрой прибыли сделали "безвирусное" вымогательство постоянной угрозой.

Преимущества подхода без вредоносного ПО

В отличие от классических атак программ-вымогателей, где вредоносные программы шифруют файлы на диске, атаки на базы данных используют встроенную функциональность СУБД для блокировки доступа к информации. Это дает злоумышленникам несколько преимуществ. Во-первых, такой метод оставляет меньше следов: нет вредоносного двоичного файла для обнаружения средствами защиты конечных точек, поскольку атака использует разрешенные операции службы базы данных. Во-вторых, она часто полагается на ошибки при эксплуатации, связанные с безопасностью, отсутствие уязвимостей программного обеспечения, что позволяет добиться успеха независимо от версии сервера и без сложных эксплойтов. Наконец, работая через обычные протоколы, такая активность с большей вероятностью смешается с легитимным поведением пользователей или администраторов и избежит обнаружения традиционными системами защиты.

Новые кампании переняли тактику двойного вымогательства даже в этих сценариях без вредоносного ПО. Злоумышленники заявляют о краже данных и угрожают их публикацией в случае неуплаты выкупа. Например, в кампании против серверов MySQL, задокументированной Guardicore Labs, дампы баз данных жертв загружались на сайт "аукциона" в даркнете, чтобы оказать давление на пострадавших. Это демонстрирует, что даже без использования вредоносного ПО вымогательство в базах данных mirrorит тактики более широких операций программ-вымогателей.

Однако риски выходят за рамки потери данных и вымогательства: злоумышленник с доступом к базе данных часто может повысить привилегии для достижения удаленного выполнения кода. Получив точку опоры, они могут начать перемещаться в вашей среде, используя скомпрометированный сервер в качестве плацдарма для обнаружения и атаки других систем. Поэтому даже в случаях, когда украденные данные не представляют особой ценности, записку с требованием выкупа следует рассматривать как ранний индикатор потенциальной более глубокой компрометации.

Анатомия атаки на базу данных

Причины targeting открытых серверов баз данных очевидны: они likely содержат ценную информацию и не предназначены для прямого доступа из интернета. В отличие от API веб-серверов и серверов, данные базы данных предназначены для работы через межсетевой экран или в современных сетях. Многие конфигурации по умолчанию neglect строгий контроль аутентификации и воздействия, что приводит к их развертыванию в неправильно настроенном состоянии без осознания риска.

Злоумышленники обычно начинают с интернет-сканирования открытых портов баз данных, таких как 3306 и 5432. Они используют методы fingerprinting для подтверждения, что цели действительно являются службами баз данных, проверяют отсутствие аутентификации, пробуют комбинации имени пользователя и пароля по умолчанию и пытаются подобрать слабые пароли методом brute force.

После успешной аутентификации злоумышленник извлекает небольшой образец данных, выполняет деструктивные SQL-команды и создает новую таблицу с именем вроде "RECOVER_YOUR_DATA" или "README_TO_RECOVER", содержащую записку с требованием выкупа и адресом криптовалютного кошелька.

Распределение рисков

Анализ показывает следующее распределение успешных атак программ-вымогателей в облачных средах по типам серверов баз данных. В настоящее время MongoDB является наиболее доминирующей целью, за ней следует PostgreSQL. Традиционные реляционные базы данных, такие как MySQL и его варианты, также подвергаются компрометации, но реже.

Для определения общего риска для облачных сред мы сравнили posture безопасности пяти популярных серверов баз данных. Как и следовало ожидать, наблюдается прямая корреляция между общей популярностью данного сервера баз данных и процентом сред с хотя бы одним экземпляром, непосредственно открытым для интернета. Выбросом в наборе данных является Redis, который имеет относительно низкую exposure, несмотря на широкую популярность.

Однако доступность в Интернете - лишь половина истории. Эффективный риск зависит от того, как настроения эти открывают базы данных. Примечательно, что, хотя Redis имеет сравнительно низкий уровень воздействия, у него сравнительно высокий уровень неправильной конфигурации. Однако, поскольку Redis работает в памяти, он не является хорошим кандидатом для вымогательства баз данных, и вместо этого злоумышленники обычно abuse misconfiguration Redis для компрометации основного хоста с целью криптоджекинга.

Меры защиты для организаций

Профилактика играет ключевую роль в защите от таких атак. Серверы баз данных должны находиться в частных сегментах сети, защищенных firewall и группами безопасности, которые разрешают трафик только с доверенных серверов приложений. Редко существует легитимная причина для производственной базы данных принимать соединения с произвольных IP-адресов в интернете. Если удаленным администраторам требуется доступ, его следует маршрутизировать через защищенный хост с многофакторной аутентификацией, а не открывать порт базы данных для всего мира.

Внутренние серверы баз данных должны быть защищены от активности после компрометации путем обеспечения строгой аутентификации: отключение доступа без пароля, использование надежных уникальных учетных данных и применение MFA. Для смягчения последствий потери данных необходимо реализовать стратегию резервного копирования: регулярное автоматическое резервное копирование критически важных и конфиденциальных данных с тестированием процесса восстановления. Резервные копии следует хранить в отдельном контролируемом месте.

Индикаторы компрометации

Названия таблиц и документов:

- README_TO_RECOVER

- READ_ME_TO_RECOVER

- RECOVER_YOUR_DATA

- PLEASE_READ_ME

- PLEASE_READ

- PWNED

Содержимое таблиц и документов:

- All your data is backed up

- After paying send mail to us

- Криптовалютные кошельки (в базах данных, которые обычно не содержат такой информации).