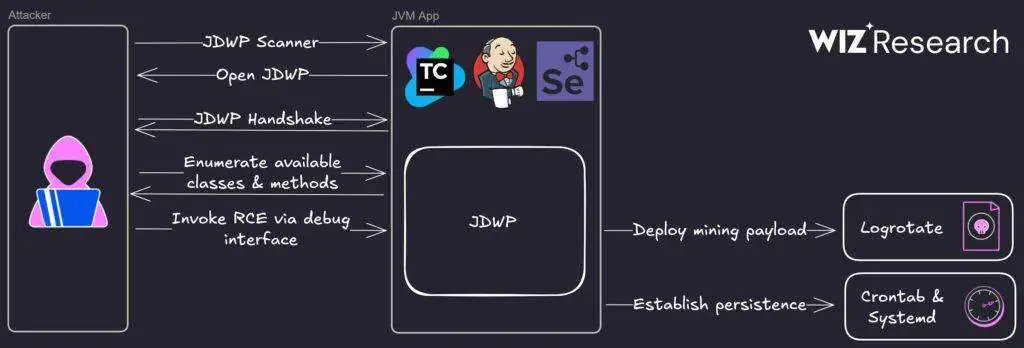

Группа исследователей Wiz в ходе рутинного мониторинга зафиксировала тревожный инцидент эксплуатации Java Debug Wire Protocol (JDWP) в дикой среде. Атака нацелена на сервер TeamCity - популярный инструмент CI/CD, где злоумышленники добились удаленного выполнения кода (RCE) через незащищенный отладочный порт. Результатом стало развертывание криптомайнинговой нагрузки и внедрение многоуровневых механизмов персистенции, превративших инфраструктуру в скрытый ресурс для добычи Monero. Этот случай подчеркивает критическую опасность переноса dev-режима в production-среды без должного контроля.

Описание

Эксплуатация произошла стремительно: от момента обнаружения уязвимого сервера до запуска вредоносного ПО прошли считанные часы. Атакующие использовали модифицированную версию XMRig с жестко прописанной конфигурацией, что позволило обойти детектирование по подозрительным аргументам командной строки. Для маскировки криптовалютного кошелька применялись прокси пулов майнинга, блокирующие возможность отслеживания транзакций. JDWP, стандартный протокол для отладки Java-приложений, активируется флагом JVM вроде "-agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=*:5005". По умолчанию он не предусматривает аутентификации, и его экспозиция в интернете эквивалентна предоставлению злоумышленникам полного контроля над Java-процессом.

Особую озабоченность вызывает распространенность проблемы. JDWP автоматически активируется в debug-режиме многих популярных платформ: TeamCity, Jenkins, Elasticsearch, Spring Boot, Apache Tomcat и других. Данные GreyNoise подтверждают массовость угрозы: за 90 дней зафиксировано более 6000 уникальных IP-адресов, сканирующих порты JDWP. В ходе атаки на honeypot Wiz злоумышленник установил сессию через JDWP-Handshake, идентифицировал класс "java.lang.Runtime" и выполнил цепочку команд для загрузки скрипта "logservice.sh". Эксплуатация использовала низкоуровневые инструкции протокола: "CreateString", "get_all_classes", "get_methods" и вызовы "INVOKESTATICMETHOD_SIG", демонстрируя высокую степень автоматизации.

Скрипт "logservice.sh" действует как многофункциональный дроппер. Сначала он устраняет конкурентов - убивает процессы майнеров и любые задачи, использующие свыше 60% CPU (за исключением разрешенных процессов вроде sshd или java). Затем загружает бинарник XMRig с домена "awarmcorner.world", маскируя его под легитимный "logrotate" в директории "~/.config". Для скрытности архитектура файла подбирается динамически ("x86_64", "aarch64", "armv7l"). Но главная опасность - персистентность. Скрипт внедряется в файлы оболочки (.bashrc, .zshrc), создает службу systemd с вечным рестартом, прописывает задачи в cron (ежечасные, ежедневные, еженедельные) и даже блокирует изменения атрибутом "chattr +i". При перезагрузке, входе пользователя или по расписанию майнер гарантированно перезапускается.

Модифицированный XMRig лишен классических параметров командной строки - конфигурация хардкодится в бинарник, что затрудняет сигнатурный анализ. А использование прокси пулов разрывает связь между майнером и кошельком, усложняя расследование. Атакующие применяют и психологическую маскировку: служба systemd названа "logrotate" с описанием "утилита для управления логами", что снижает бдительность администраторов.

Защитные меры должны включать: немедленную проверку окружения на открытые порты JDWP (особенно 5005, 8000); запрет отладочных флагов JVM в production; сегментацию сети с ограничением доступа к dev-интерфейсам; мониторинг аномальной загрузки CPU и подозрительных процессов, маскирующихся под системные утилиты. Для CI/CD-систем критично обновление до последних версий и аудит переменных окружения. Инцидент демонстрирует, как безобидная отладочная функция превращается в критическую уязвимость при пренебрежении базовыми принципами DevSecOps. Скорость атаки - часы, а не дни - подтверждает, что автоматизированные ботнеты непрерывно сканируют интернет на поиск таких "подарков". Оставленный открытым JDWP-порт сегодня аналогичен установке таблички "Добро пожаловать" для криптомайнинговых банд.

Этот случай - лишь верхушка айсберга. Аналогичные эксплойты могут использоваться не только для скрытого майнинга, но и для кражи данных, деструктивных атак или создания плацдармов для продвижения в корпоративные сети. Организациям стоит интегрировать сканирование на уязвимости конфигурации в процессы непрерывной интеграции, а также внедрять решения для обнаружения аномалий выполнения процессов. Игнорирование "мелочей" вроде отладочных портов оборачивается не только финансовыми потерями на электричество, но и репутационными рисками, когда инфраструктура становится инструментом в руках злоумышленников. Безопасность - это не только защита от сложных zero-day, но и контроль за тем, что уже известно, но по невнимательности оставлено открытым.

Индикаторы компрометации

IPv4

- 176.65.148.239

- 176.65.148.57

- 176.65.148.86

- 185.196.8.123

- 185.196.8.41

- 185.196.8.86

IPv4 Port Combinations

- 185.208.156.247:3333

URLs

- https://aheatcorner.world

- https://awarmcorner.world

- https://canonicalconnect.com

- https://cozy.yachts

- https://s3.tebi.io/dhcpdc/o.sh

SHA1

- 0851a95d46f035c7759782299422bcfd794e2aec

- 1879d5fa0c2ca816fcb261e96338e325e76dca09

- 18d83ba336ca6926ce8b9d68f104cff053f0c2f9

- 2d4a23e861ef41df6953195fa4cda115e37a7218

- 7074d674d120d19aa7e44e29dd126af152ccdb7c

- 815bc1a79440cdc4a7e1d876ff2dc7bc4f53d25e

- a923de9df0766d6c4be46191117b8cc6486cf19c

- baf0a3b92225f56499c6879b176a3d6163b9d3ef

- ea7c97294f415dc8713ac8c280b3123da62f6e56