Исследователи компании Wiz Research обнаружили новую версию масштабной кампании по криптомайнингу, получившую название Soco404. Атака отличается использованием поддельных страниц с ошибкой 404, куда злоумышленники встраивают вредоносные нагрузки. Эта кампания нацелена как на Linux, так и на Windows-системы, применяя платформо-специфичные методы заражения и скрытия активности.

Описание

Методология атаки

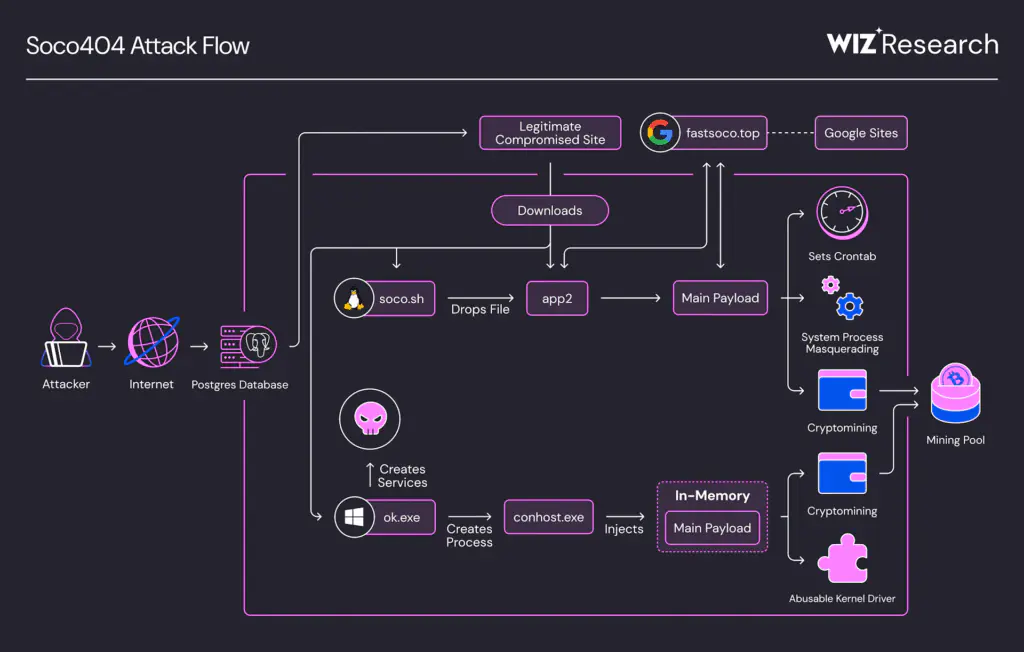

Атака начинается с эксплойтирования уязвимостей и неправильных конфигураций в облачных средах, включая уязвимые экземпляры PostgreSQL. Злоумышленники используют функцию "COPY ... FROM PROGRAM" для выполнения удаленного кода, что позволяет загружать и запускать вредоносные скрипты непосредственно на зараженной системе.

После получения доступа атакующие загружают скрипт "soco.sh", который развертывает основную нагрузку. Этот скрипт выполняет несколько действий: загружает вредоносный бинарный файл, удаляет конкурирующие майнеры, очищает логи для сокрытия следов и обеспечивает устойчивость через cron-задачи и файлы инициализации оболочки (например, ".bashrc", ".profile").

Особенности малвари

Основной вредоносный код упакован с использованием UPX и обфусцирован инструментом Garble, что затрудняет анализ. Загрузчик маскируется под системные процессы, такие как "sd-pam" (на Linux), а основной модуль майнинга скрывается под именами "[cpuhp/1]" и "[kworker/R-rcu_p]", имитируя легитимные процессы ядра.

Вредоносное ПО использует поддельные страницы ошибок 404, размещенные на сайтах Google Sites, чтобы скрыть загрузку полезной нагрузки. Сами полезные данные внедряются в HTML-код в base64-кодировке между маркерами "exe101" и "exe101".

Windows-версия атаки

На Windows-системах заражение происходит через утилиты "certutil" или PowerShell, которые загружают и запускают исполняемый файл "ok.exe". Этот загрузчик копирует себя в системные директории, создает службу для обеспечения устойчивости и останавливает журнал событий Windows, чтобы скрыть следы. После этого запускается процесс "conhost.exe", в который внедряется основной модуль майнинга.

Связь с крипто-мошенничеством

Исследователи обнаружили, что часть инфраструктуры атаки связана с поддельными криптовалютными биржами, такими как "seeyoume[.]top", выдающими себя за легальные площадки. Эти сайты использовались не только для размещения вредоносных скриптов, но и, вероятно, в рамках более широкой мошеннической схемы, связанной с фиктивными инвестициями в криптовалюту.

Кампания Soco404 остается активной, и злоумышленники продолжают адаптировать свои методы атаки. Компании должны быть особенно внимательны к защите облачных сред, учитывая растущую популярность криптомайнинга среди киберпреступников.

Индикаторы компрометации

Domains

- arcticoins.com

- auto.c3pool.org

- dblikes.cyou

- diamondcapitalcrypro.com

- gulf.moneroocean.stream

- hkcapitals.com

- nordicicoins.com

- seeyoume.top

- www.fastsoco.top

URLs

- https://sites.google.com/view/2025soco/

- https://sites.google.com/view/dblikes

- https://sites.google.com/view/osk05

- https://sites.google.com/view/sogoto

SHA256

- 0086fe6259af25f3b5a12d81080bed61938cc70ebdf480501acc1c10ac39c74a

- 039caa15c1a54b49250717e68cd1a78a4be17b80e8062441c340eba0674e5926

- 09e7232ef9322792f6340cc637d3ba2292383c2d353196252bd7a3cf00f4ba0e

- 0ad013c5166900b9c57a7ff771dbbf8b11f8a3be46a85cff6ced83ceb1a38f8d

- 11bd2c9f9e2397c9a16e0990e4ed2cf0679498fe0fd418a3dfdac60b5c160ee5

- 13e3cb74ad420c0770b9fedae617eaf312272db12035e4f64ebb606ac96f6ef0

- 22abd35b6afd1909e6d71bd75b2ac23890e2675f9d40e403b0cfd4ed155a96f6

- 424f15e2509ed62c95d5637df0b519c40f73b3cbb00b7a8073ba89ddad7e5dc1

- 498ecdfce65d739154b39703c63c8f4334066655e1cc8024c2716e280598cacc

- 54303aa4f7b7ae3137f5f1368dba6b9b90f7826b8b18132ea495fff29f33f1e4

- 5a8e5d7dfc7ccadf8b66fa8b04cf33010f0384072fc9b1fc79e7e1a65a0c701c

- 5b224a091151661943e038066ef03f7b5bab055187f3b1b582dbfe392e74c921

- 68bb9e294ba7f1b0426e16abbdb5c8f29daa8e8d98aee7a430ead97f2ffadd3a

- 8739f0189f64636fab1965bb066ba67a980ecabafd4307f4fb732ffdc154fa04

- 8d06979a38ee5ef6f03817a1d16ab75171528cfaf8f743bfe64b45abd6c26142

- 9055bcd42263d83943358f76b13cdf24079ef9db8a2167658089be5324279485

- a047e82948bf7c43281c975b9588bf5d4500fd671a5e25fc3f9206cbd1827dfd

- a1fbaee0915edd8568fcea9868fd511adb43faf93bd0abd63788a61febcff13b

- bac4b166dec1df8aa823a15136c82c8b50960b11a0c4da68b8d7dedcb0f3a794

- bf038c13468a9b75278ea198c3d41d4ad4fc14e447d9dd0a94915ce2ab8132e5

- c67e876d7b3ae5f3c4fd626d8ba62e77bd47dfdf51f7a4438edd64bd0f88ce3a

- c9bb137d56fab7d52b3dbc85ae754b79d861a118bfb99566faaa342c978285ff

- cbb9d5c601fca0b9b25ec914431abc35c45d5f4c2bbf18e14661aadd8e7e2f47

- d62c4c621de5e6deee28454413c612cd99511aaa85f9722c1ebadc731d22cab2

- e69e55027bf64011599ae1283d15d157bfefed1c03e20fe72ecf7e90fd451e76

- e7fe0a5c6c198be8941d5a1be7c0669688c45751e9bf0d16a0ae6ae1d0e7a957

Crypto wallet

- 483F2xjkCUegxPM7wAexam1Be67EqDRZpS7azk8hcGETSustmuxd1Agffa3XSHFyzeFprLyHKm37bTPShFUTKgctMSBVuuK

- 8BmVXbfsnRsiyPfUxsfnyyA9LqXvUsF2DYBX3wUmCEtejnBMyTiXe3XDCvq4REjmviEc5J1gomsnv7e4wYy1c5Pz3VadeyZ